Содержание статьи

Казалось бы, не так давно мир узнал об угрозах, специально разработанных для необычных, наполненных всамделишными деньгами компьютеров — банкоматов. Прошло несколько лет, и ряды «необычных компьютеров» пополнились новыми устройствами для торговых операций и приема к оплате платежных карт — PoS-терминалами (point of sales, точка продаж).

2013 год ознаменовался инцидентом, который затронул жителей США: данные более 40 миллионов банковских карт и информация о более чем 70 миллионах клиентов крупной торговой сети Target оказались в руках злоумышленников. При расследовании выяснилось, что причиной инцидента стала не компрометация системы процессинга платежей или серверов компании, а зараженные кассовые аппараты и PoS-терминалы. Вредоносное программное обеспечение, установленное на них злоумышленниками, перехватывало платежные данные, находящиеся в оперативной памяти устройства в открытом виде. В 2014 году ситуация с терминалами повторилась в другой торговой сети, Home Depot, и привела к утечке данных с 56 миллионов карт.

Эти инциденты показали, что злоумышленники не только пристально следят за трендами развития технологий и устройств приема и обработки платежей, но и непрерывно разрабатывают специализированное вредоносное программное обеспечение для кражи ценных финансовых данных.

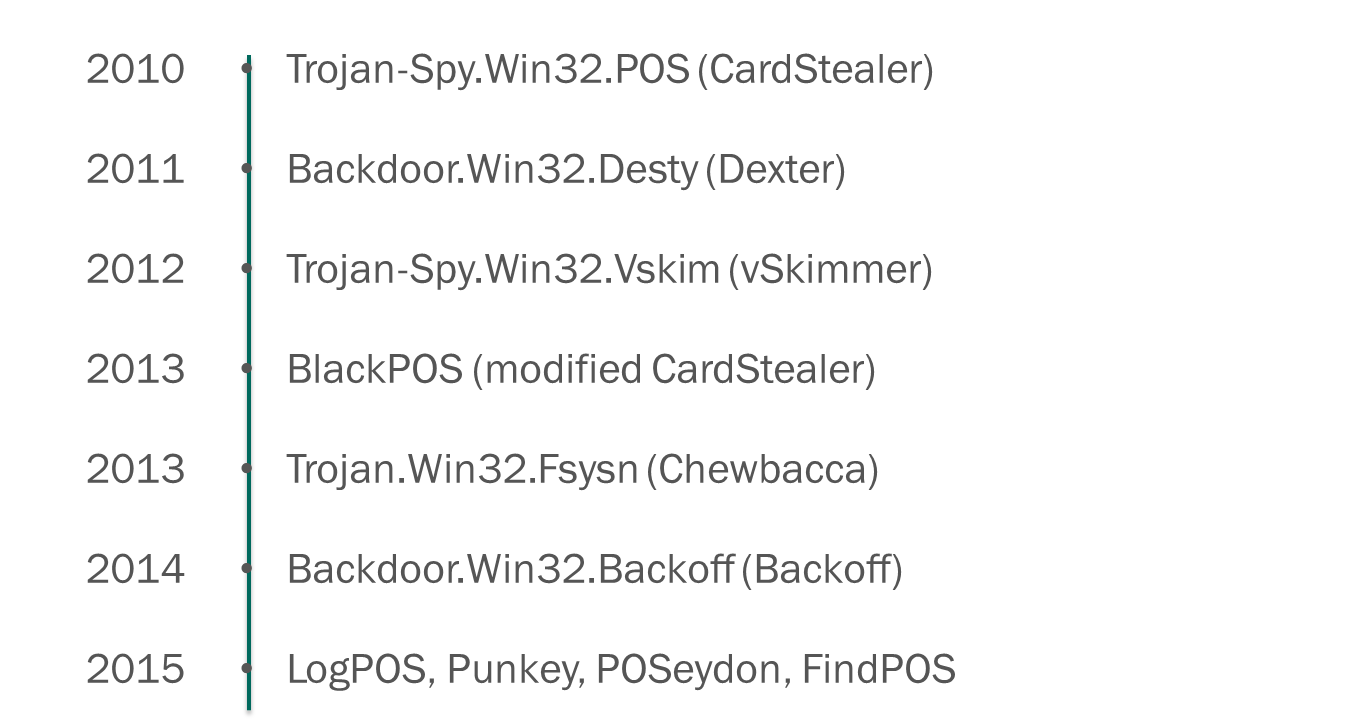

До масштабных взломов розничной сети проблема вредоносных программ для PoS-терминалов не столько игнорировалась, сколько просто не привлекала внимание общественности и СМИ, несмотря на то что PoS-зловреды атаковали различные предприятия по крайней мере с 2010 года. Так, еще в 2010 году мир узнал о зловреде Trojan-Spy.Win32.POS (также известном как CardStealer), который искал данные платежной карты на зараженной рабочей станции и передавал найденную информацию на сервер злоумышленников. С тех пор антивирусные эксперты каждый год обнаруживают все новые и новые экземпляры вредоносного ПО, разработанного для кражи платежных данных с PoS-терминалов.

В настоящее время заражение PoS-терминалов уже вышло за пределы точечных атак, и киберпреступники получили новый плацдарм для реализации угроз, который позволяет ближе всего подобраться к чужим деньгам.

ОС общего назначения против вредоносного ПО конкретного назначения

Жизнь злоумышленников отчасти упрощается тем, что PoS-устройства на самом деле обычные компьютеры, которые также могут использоваться (и порой используются, особенно в сфере малого бизнеса) для «общих целей», в том числе для серфинга в Сети и проверки электронной почты. Это означает, что преступники в некоторых случаях могут получить удаленный доступ к таким устройствам.

Зловред Dexter, обнаруженный в 2012 году, воровал реквизиты банковских карт, атакуя торговые терминалы, находящиеся под управлением ОС семейства Windows. Он внедрялся в системный процесс iexplore.exe, считывал оперативную память и искал платежные данные, достаточные для изготовления поддельной пластиковой карты (имя владельца, номер счета, срок годности и номер карты, включающий код эмитента, класс и тип карты, и так далее), затем отправлял собранную информацию на удаленный сервер, подконтрольный злоумышленникам.

Dexter за время своего существования успел поразить сотни PoS-систем в широко известных сетях розничной торговли, отелей, ресторанов, а также на частных парковках. И как можно догадаться, большая часть рабочих станций жертв находилась под управлением операционной системы Windows XP.

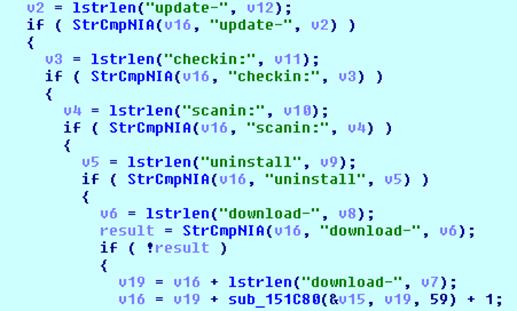

Другим печально известным примером стала угроза, получившая название Backoff. Этот PoS-троян разработан для кражи с платежных терминалов информации о картах. Подобно Dexter, этот зловред читал оперативную память PoS-терминала, чтобы получить данные платежных карт. Кроме того, некоторые версии Backoff содержали компонент перехвата клавиатурного ввода (кейлоггер) предположительно на тот случай, если он окажется не на PoS-терминале, а на обычной рабочей станции, которая также может быть использована для платежей (а значит, пользователь будет вводить ценную информацию с клавиатуры).

Точки продаж в «неторговых» местах

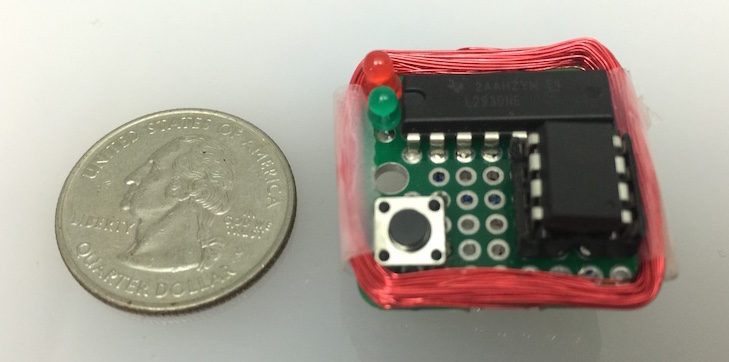

В настоящее время PoS-устройства могут ждать своих пользователей не только в торговых сетях, супермаркетах или гостиницах. Парки и улицы пестрят терминалами оплаты парковки всевозможных средств перемещения и уютными «будками» быстрой подзарядки мобильного девайса. Аэропорты и вокзалы предлагают получить справочную информацию и оплатить билеты через различные устройства. В кинотеатрах находятся терминалы покупки и бронирования билетов на киносеансы. В поликлиниках и государственных учреждениях посетителей встречают устройства электронных очередей и печати квитанций. В некоторых местах даже туалеты оснащаются терминалами оплаты!

При этом далеко не все из подобных устройств достаточно хорошо защищены. Например, летом 2014 года эксперты одной антивирусной компании обнаружили в терминалах парковки недостатки конфигурации, которые позволяли скомпрометировать устройства и, как следствие, пользовательские данные (включая платежные).

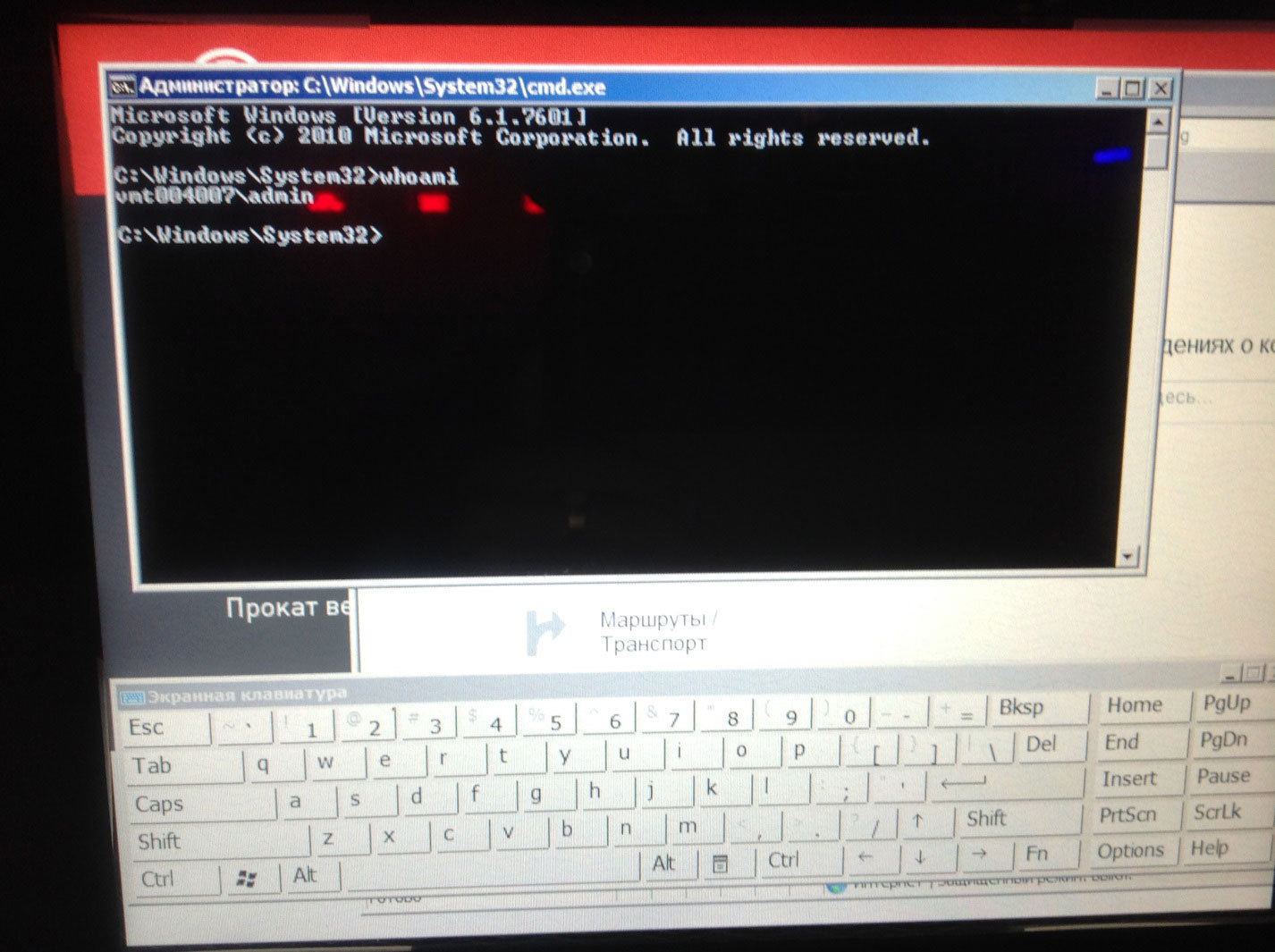

Приложение для паркоматов, работающих на базе операционной системы семейства Windows, позволяет пользователю зарегистрироваться и получить справочную информацию о местоположении паркомата и других велосипедных парковок. Отображение всего этого, а также баров, кафе и прочих объектов реализовано с помощью виджета компании Google. У пользователя нет возможности свернуть полноэкранное приложение и выйти за его пределы, однако именно в нем и кроется недостаток конфигурации, который позволяет скомпрометировать устройство: в правом нижнем углу виджета содержатся ссылки «Сообщить об ошибке», «Конфиденциальность» и «Условия использования», после нажатия на которые запустится браузер Internet Explorer.

Варианты использования таких недостатков конфигурации зависят лишь от фантазии злоумышленника. К примеру, атакующий может извлечь пароль администратора, хранящийся в памяти в открытом виде. Кроме того, можно получить слепок памяти приложения велопарковки. Возможно, из него затем удастся извлечь личную информацию его пользователей: ФИО, адрес электронной почты и телефон — подобная база верифицированных адресов и телефонов будет иметь особую ценность на черном рынке киберпреступников. Злоумышленник также может установить кейлоггер, перехватывающий все введенные данные и отправляющий их на удаленный сервер, или, добавив поля для ввода дополнительных данных, реализовать сценарий атаки, результатом которой станет получение еще большего количества персональных данных.

Default Deny

Финансовые организации и организации, эксплуатирующие PoS-терминалы, должны уделять больше внимания защите своих устройств, и не только безопасности их аппаратной составляющей, но и безопасности их операционных систем, а также всей сетевой информационной инфраструктуры. В этом помогут средства защиты, которые уже давно применяются в корпоративных сетях, и специализированные решения для обеспечения безопасности embedded-систем.

Оборудование точек продаж представляет не меньшую ценность для владельца, чем одинокий банкомат в торговом центре для банка-владельца. И если хозяева банкоматов с каждым новым инцидентом все лучше понимают, что защищать устройства необходимо, то многие владельцы PoS-терминалов по-прежнему расплачиваются за свою беспечность. Запрет по умолчанию и полнодисковое шифрование — методы, которые нельзя назвать инновационными, но они всё так же эффективны для защиты «железного мешка с деньгами».