Бельгиец Арне Свиннен (Arne Swinnen) обнаружил сразу две опасные уязвимости в Instagram. Обе проблемы позволяли осуществить брутфорс-атаку на подбор пароля. Один баг был найден в приложении Instagram для Android, а второй скрывался на странице регистрации instagram.com.

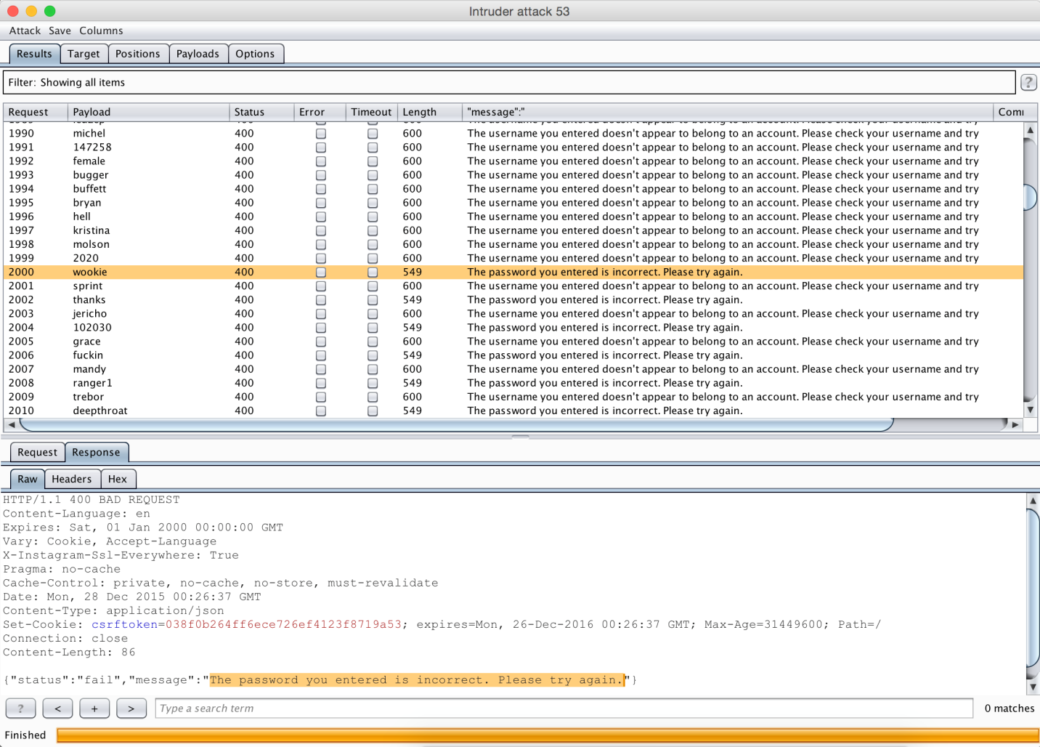

Первую уязвимость исследователь обнаружил еще в декабре 2015 года. Свиннен выяснил, что официальное Android-приложение Instagram допускает 1000 попыток аутентификации с одного IP-адреса и лишь после этого отображает сообщение «введенное имя пользователя не относится к данному аккаунту». Однако после двухтысячной попытки этот ответ исчезает, и система начинает чередовать один reliable response (верен пароль или неверен) и один unreliable response (неправильное имя пользователя).

Свиннен пишет, что атакующему достаточно создать простой скрипт, который будет обращаться к приложению вплоть до получения reliable response. Сам исследователь такой proof-of-concept написал и протестировал с его помощью перебор 10 000 паролей для тестового аккаунта. Более того, атакующий может войти в скомпрометированный в ходе такой атаки акканут с того же самого IP-адреса, который только что использовался для брутфорса. То есть никаких дополнительных мер защиты у Instagram попросту нет.

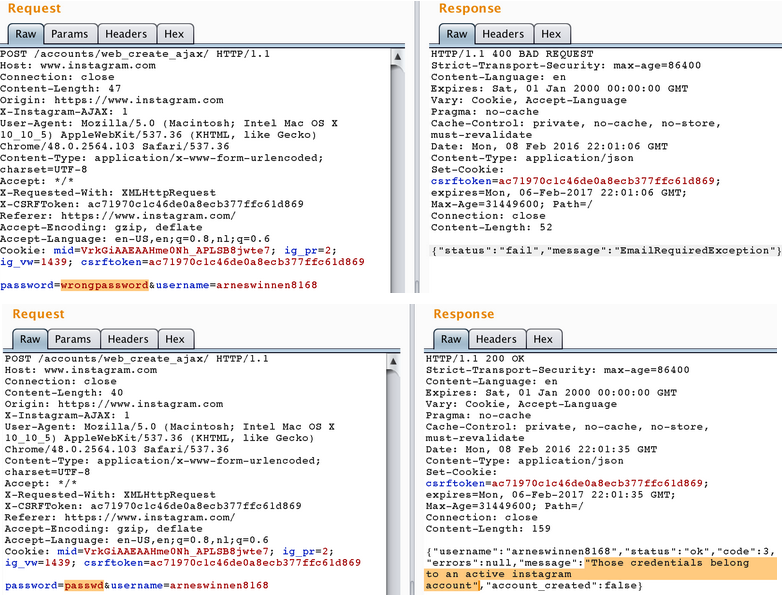

Вторую уязвимость Свиннен обнаружил в феврале 2016 года, на сайте Instagram. Исследователь зарегистрировал тестовый аккаунт в социальной сети, а затем перехватил запрос, отправленный при регистрации на сервер Instagram. Когда он попробовал воспроизвести этот запрос, зарегистрировав еще один аккаунт, в ответ ему пришло сообщение: «Эти учетные данные принадлежат активному аккаунту Instagram».

Так как никаких ограничений нет, атакующему достаточно написать скрипт, который будет отправлять серверу Instagram бесконечные запросы и перебирать различные комбинации логинов и паролей. Как только совпадение будет найдено, сервер сообщит, что данные принадлежат активному аккаунту.

Facebook, которая владеет Instagram, уже устранила обе проблемы. Также Свиннен сообщает, что политика создания паролей в Instagram претерпела небольшие изменения, и теперь нельзя использовать самые простые и глупые варианты, вроде «password» или «123456».

За свои находки Свиннен получил $5000 по программе bug bounty, и это не первый раз, когда исследователь удостоился вознаграждения от социальной сети. В марте 2016 года Свиннен уже находил проблемы в Instagram, которые вообще позволяли перехватить контроль над чужой учетной записью. Тогда исследователь тоже заработал $5000.

Фото: Arne Swinnen