Исследователи «Лаборатории Касперского» рассказали об обнаружении ProjectSauron: наисложнейшей модульной платформы для кибершпионажа, использующей продвинутые методы сокрытия своего присутствия и извлечения собранных данных. По данным специалистов, одноименная группировка хакеров действует с 2011 года.

«Лаборатория Касперского» сообщает, что ProjectSauron (также известная под именами Strider или Remsec, как ее назвали исследователи Symantec) является одной из немногих по-настоящему мощных ATP-групп. Таких серьезных хакеров, в частности, отличает использование эксплойтов нулевого дня, применение неизвестных ранее векторов заражения, компрометация множества государственных организаций в разных странах, умение выкрадывать информацию из сетей, не подключенных к интернету, применение вредоносных модулей, работающих исключительно в памяти и не использующих жесткий диск и так далее.

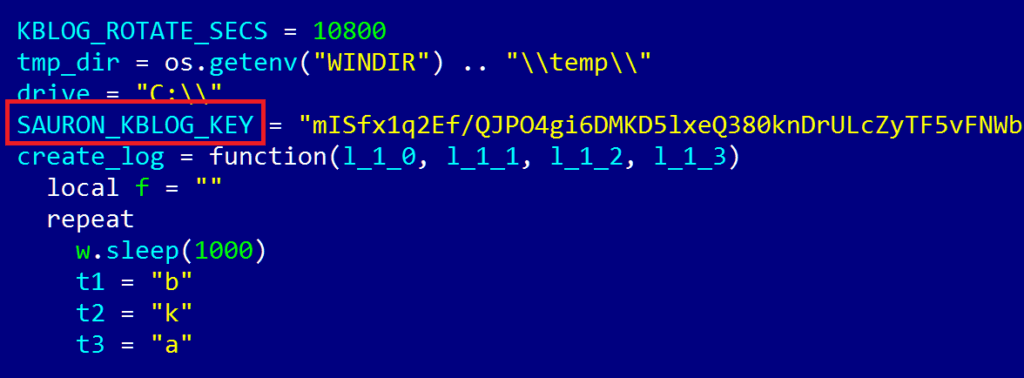

Эксперты «Лаборатории Касперского» обнаружили ранее неизвестный вид атаки в сентябре 2015 года. Подозрительный модуль находился в системе в качестве исполняемой библиотеки, загруженной в память контроллера домена в сети под управлением Microsoft Windows. Библиотека была зарегистрирована как фильтр паролей для систем Windows и имела доступ к конфиденциальным данным в открытом виде. Эксперты провели расследование, в результате которого обнаружили следы деятельности ранее неизвестной кибергруппировки, ответственной за крупномасштабные атаки на ключевые государственные предприятия в нескольких странах, получившей название ProjectSauron. Выбор имени ProjectSauron для этой угрозы обусловлен тем, что авторы кода использовали слово «Sauron» в конфигурационных файлах.

Как оказалось, ProjectSauron — это наисложнейшая модульная платформа для кибершпионажа, использующая продвинутые методы сокрытия своего присутствия и извлечения собранных данных, что позволяет атакующим осуществлять продолжительные кампании. Технический анализ показал, что ее создатели «учились» у других организаторов АРТ-атак и сделали все возможное, чтобы не повторять их ошибок. Например, все вредоносные модули создаются специально «под конкретную жертву», что существенно уменьшает возможность их использования как индикаторов компрометации для любой другой жертвы.

В арсенале ProjectSauron присутствуют решения для атак на все современные ОС Microsoft Windows – как x64, так и x86. Также были обнаружены заражения как Windows XP x86, так и Windows 2012 R2 Server Edition x64. Версий ProjectSauron для систем, отличных от ОС Windows, обнаружено не было.

С помощью собственных средств телеметрии сотрудники «Лаборатории Касперского» выявили, что жертвами ProjectSauron стали уже более 30 организаций в Российской Федерации, Иране и Руанде. Хакеры атаковали правительственные структуры, научно-исследовательские центры, вооруженные силы, провайдеров телекоммуникационных услуг и финансовые организации. Исследователи пишут, что в реальности стран и организаций, пострадавших от ProjectSauron, скорее всего, намного больше.

Эксперты полагают, что группировка действовала как минимум с июня 2011 года и по-прежнему проявляет активность в 2016 году. Хотя имеются основания полагать, что хакеры в значительной мере свернули свою деятельность, угроза по-прежнему активна во многих компьютерных системах. Также эксперты убеждены, что операции такого уровня сложности, нацеленные на кражу конфиденциальной и секретной информации, могли быть реализованы только при поддержке государства.

В ходе расследования было выявлено, что в арсенале злоумышленников присутствовало несколько интересных и необычных техник, в том числе:

- извлечение собранных данных и передача информации о статусе атаки в режиме реального времени с помощью DNS-запросов;

- установка имплантов (вредоносных модулей) с помощью легитимных скриптов обновления ПО;

- извлечение данных из физически изолированных сетей с помощью специально подготовленных USB-носителей, с размещением украденных данных в скрытой области, недоступной стандартным средствам операционной системы;

- реализация основной платформы и ее плагинов на базе модифицированного скриптового движка Lua. Применение компонентов Lua во вредоносном ПО встречается очень редко – до настоящего времени они были обнаружены лишь в APT Flame и Animal Farm.

В отчете специалисты «Лаборатории Касперского» называют ProjectSauron чрезвычайно «продвинутой» платформой, достигающей уровня сложности таких проектов, как Regin и Equation. Среди наиболее интересных и сложных особенностей платформы аналитики отметили следующие вещи:

- различные механизмы извлечения информации, включая передачу данных поверх известных протоколов;

- преодоление воздушных зазоров с помощью скрытых разделов на USB-накопителях, созданных специально для переноса данных;

- компрометация механизмов LSA для взятия под контроль контроллеров доменов Windows;

- использование модифицированного скриптового движка Lua для создания собственных вредоносных скриптов, позволяющих управлять всей вредоносной платформой с помощью языка высокого уровня.

Особенно интересно, что экспертам удалось зафиксировать несколько случаев, когда ProjectSauron успешно проникал в физически изолированные сети. В состав инструментария ProjectSauron входит специальный модуль, предназначенный для переноса данных из физически изолированных сетей в системы, подключенные к интернету. Для этого используются съемные USB-устройства. После взлома подключенных к интернету систем злоумышленники ожидают подключения USB-накопителя к зараженной машине. Такие USB-накопители форматируются особым образом, чтобы уменьшить размер основного раздела на USB-диске. Освобожденное пространство (несколько сот мегабайт) используется злоумышленниками для создания нового зашифрованного раздела, недоступного для стандартных средств ОС Windows. Этот раздел несет в себе собственную виртуальную файловую систему (virtual file system, VFS) с двумя основными директориями – «In» (Входящие) и «Out» (Исходящие).

Такой метод позволяет успешно обойти защиту, обеспечиваемую многими DLP-продуктами, потому что ПО, блокирующее подключение неизвестных USB-устройств на основании DeviceID, не способно предотвратить атаку или утечку данных в случае, когда используется один из одобренных USB-накопителей, известных системе.

Конечно, реализация таких дорогих кампаний по кибершпионажу требовала разветвленной и сложной инфраструктуры доменов и серверов, каждый из которых был предназначен для конкретной жертвы и повторно не использовался. «Лаборатория Касперского» выявила 28 доменов, связанных с 11 IP-адресами в США и нескольких странах Европы, которые имеют отношение к группе ProjectSauron. Эксперт пишут, что разнородность интернет-провайдеров, выбранных для кампаний ProjectSauron, показывает, что группировка делала все возможное, чтобы избежать проведения атак по одной схеме.

С подробным отчетам о ProjectSauron можно ознакомиться здесь (PDF). Кроме того, отдельно доступен технический анализ (PDF).Также свою версию отчета представила компания Symantec, найти его можно здесь.