Давно прошли те времена, когда считалось, что "яблочной" технике не страшны вирусы, так как их попросту никто не пишет. Специалисты компании Sixgill сообщают, что на неназванном русскоязычном форуме в даркнете выставили на продажу RAT для macOS, получивший имя Proton. Авторы рассчитывают продать своего вредоноса за 40 биткоинов, что по текущему курсу равняется примерно 50 000 долларов. Если кому-то покажется, что цена слишком высока, замечу, что изначальная стоимость малвари вообще составляла 100 биткоинов, но потом вирусописатели подверглись критике со стороны сообщества и решили все же опустить планку. Для тех, у кого нет таких денег, есть предложение подешевле: 2 биткоина (2500 долларов) за одну установку.

Малварь рекламируется не только в даркнете. Исследователи пишут, что помимо этого у вредоноса есть официальный сайт и даже демонстрационные ролики на YouTube.

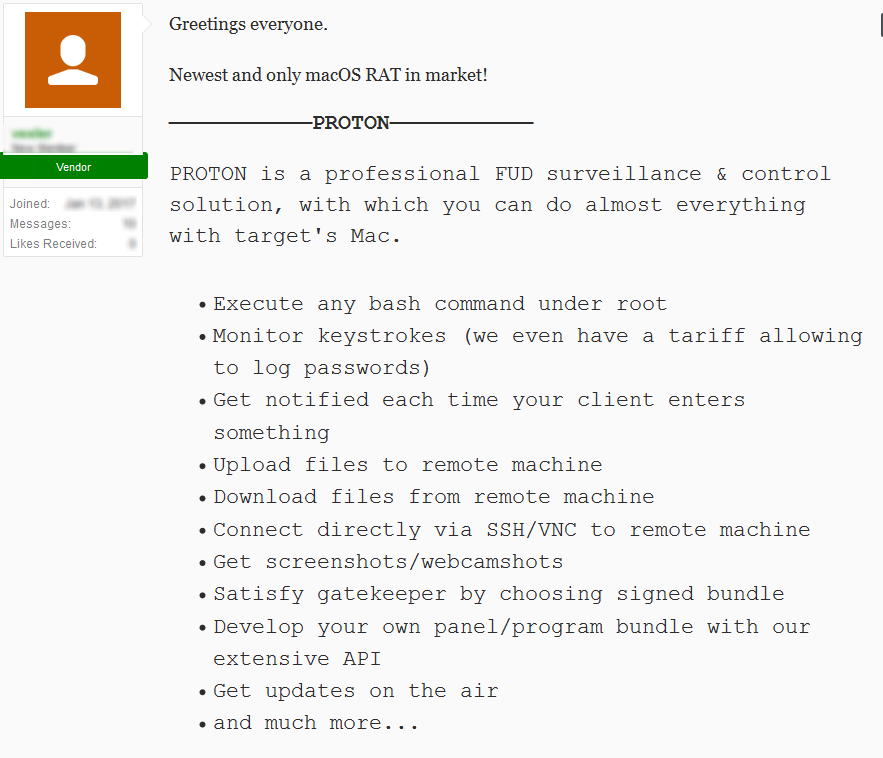

Согласно данным специалистов и рекламе малвари, Proton написан на Objective C и не обнаруживается существующими антивирусными решениями для macOS. Вредонос рекламируется как «профессиональное FUD-решение для слежки и контроля», способное получить root-доступ к устройству и фактически перехватить над ним контроль. Распространять малварь предлагается под видом различных легитимных приложений. Покупатель сможет легко кастомизировать иконку и название.

Proton включает себя функции кейлоггера, может делать снимки рабочего стола и тайно использовать веб-камеру, также он способен похищать пользовательские файлы, загружая их на удаленный сервер, или скачивать произвольные файлы на зараженную машину. Исследователи пишут, что Proton может показывать жертве кастомное окно, запрашивая информацию о банковской карте, водительских правах или другие конфиденциальные данные. Кроме того, по данным Sixgill, вредонос способен получить доступ к iCloud пострадавшего, даже если активна двухфакторная аутентификация.

Но хуже всего тот факт, что авторы Proton каким-то образом сумели обмануть механизмы контроля Apple, ведь компания предъявляет строгие требования к приложениям сторонних разработчиков. В итоге код малвари обладает подлинной подписью, которая совершенно не смущает защитные механизмы. Исследователи предполагают, что вирусописатели либо используют фальшивый ID для Apple Developer Program, либо используют похищенные у других разработчиков учетные данные. Как бы то ни было, в результате у злоумышленников есть все необходимые сертификаты.

Также эксперты Sixgill считают, что для получения root-привилегий на устройстве Proton эксплуатирует некую 0-day уязвимость, которая, очевидно, неизвестна широкой публике и является «собственностью» авторов малвари.