Мартовский бюллетень безопасности для Android принес исправление очень интересной уязвимости CVE-2017-0510, которую специалисты Google оценили как критическую. Проблема позволяет взломать устройство через стандартный аудиоразъем, слить данные, взломать ASLR, сбросить устройство к заводским настройкам или добраться до загрузчика Android HBOOT.

Корень проблемы уходит к докладу (PDF), который был представлен на конференции Black Hat еще в 2013 году. Тогда исследователи продемонстрировали, что Android-устройство можно атаковать через USB-порт, не задействовав при этом программный интерфейс USB. Также в докладе исследователи бегло описали возможность использования для атак обычного гнезда для наушников (при помощи модифицированного UART-кабеля).

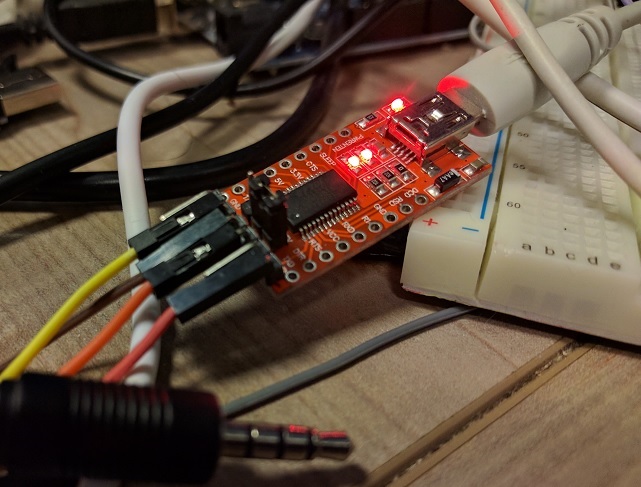

Теперь, спустя несколько лет, бывшие сотрудники IBM X-Force, а ныне специалисты Aleph Security вновь обратили внимание на данную проблему и доказали, что использовав UART-кабель, действительно можно подключиться к аудиоразъему устройства и получить доступ к дебаггеру FIQ (Fast Interrupt Request), который доступен на устройствах Nexus 9. Специалисты объясняют, что для активации FIQ не потребуется перезагрузка, а также дебаггеру вовсе не помешает, что операционная система включена и работает.

Через FIQ атакующий сможет делать с устройством практически все, что пожелает. Так, в числе прочего, злоумышленник сможет сделать дамп списка процессов, извлечь значение Stack Canary из родительского процесса всех приложений Zygote, обойти защиту ASLR, получить доступ к загрузчику Nexus 9 HBOOT, откатить устройство к заводским настройкам, запустить sysrq, что позволит использовать команды, которые недоступны самому FIQ.

В результате разработчики Google присвоили проблеме статус критической и представили исправление, которое купирует возможности дебаггера FIQ. Исследователи объясняют, что сам FIQ никуда не делся, но теперь невозможно так просто осуществить сброс устройства к заводским настройкам, добраться до HBOOT или сделать дамп конфиденциальных данных.

Фото: Depositphotos