В начале апреля 2017 года специалисты компании Radware обнаружили IoT-вредоноса BrickerBot, которого отличает весьма странное поведение. Малварь «охотится» на устройства Linux BusyBox, и во время первой фазы атаки BrickerBot действует точно так же, как Mirai, Hajime, LuaBot и другая IoT-малварь: он осуществляет словарную атаку, то есть брутфорсит устройство через Telnet, пытаясь подобрать учетные данные.

Однако если BrickerBot удается проникнуть в систему, он умышленно превращает устройство в бесполезный кирпич, повреждая ядро и делая невозможным хранение данных. Происходящее даже привлекло внимание ICS-CERT, и на прошлой неделе специалисты Министерства безопасности рекомендовали компаниям и организациям отключать Telnet и SSH на своих устройствах, а также советовали произвести сброс девайсов к заводским настройкам.

Еще в начале апреля исследователи пришли к выводу, что таким способом автор малвари пытается преподать жесткий урок владельцам уязвимых устройств и сделать интернет вещей безопаснее. Стоит отметить, что подобные угрозы не такая уж редкость: привлечь внимание к проблемам безопасности ранее уже пытались авторы вредоносов Wifatch и Hajime, хотя, конечно, не столь радикальными методами.

Теперь журналисты Bleeping Computer пишут, что еще в минувшие выходные им прислали анонимную наводку на автора BrickerBot, указав на профиль пользователя с ником janit0r на сайте Hack Forums. Понимая, что автором BrickerBot себя скоро захочет объявить каждый второй, журналисты сначала проигнорировали данную информацию. Однако никто другой не спешил заявить, что именно он является создателем BrickerBot, что это побудило представителей издания рассмотреть профиль janit0r более внимательно.

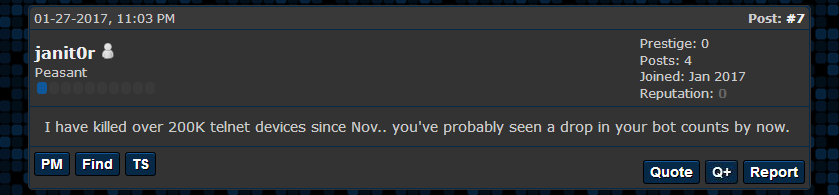

Выяснилось, что пользователь был зарегистрирован на сайте 21 января 2017 года, в качестве часового пояса указал Аляску, и за прошедшее время он написал лишь четыре сообщения. Однако это сообщения в конечном итоге заинтересовали исследователей. К примеру, в теме с обсуждение количества ботов Mirai, janit0r писал, что «убил» уже более 200 000 Telnet-девайсов, начиная с ноября 2016 года. И это было за два месяца до обнаружения BrickerBot.

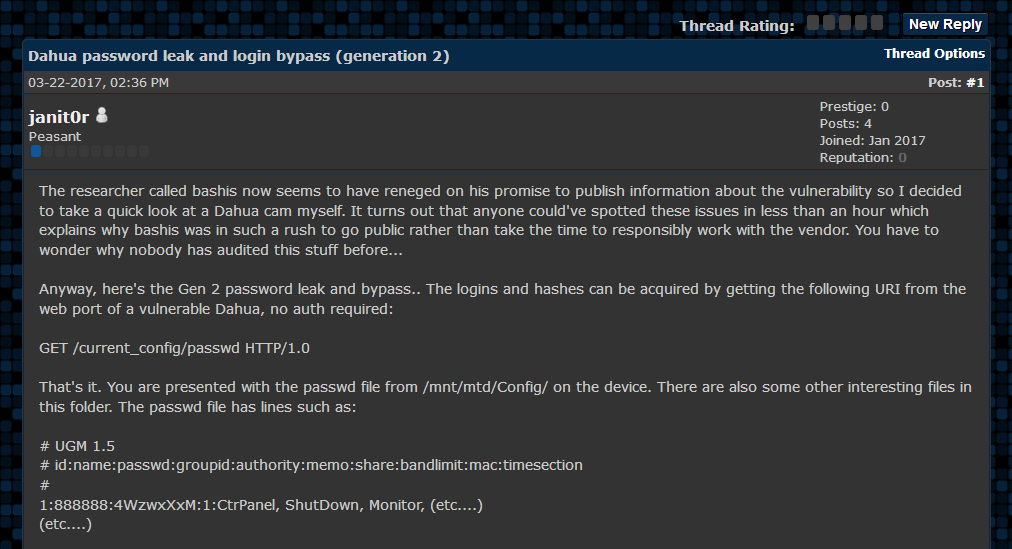

Еще одно сообщение также было написано до того, как о BrickerBot стало известно всему миру. Здесь janit0r прокомментировал уязвимости в IP-камерах Dahua второго и третьего поколений. Дело в том, что обнаруживший баги исследователь не стал публиковать эксплоит, давая производителю возможность исправить проблемы. Janit0r резко осудил «коллегу» и сам объяснил, как эксплуатировать найденную в камерах уязвимость.

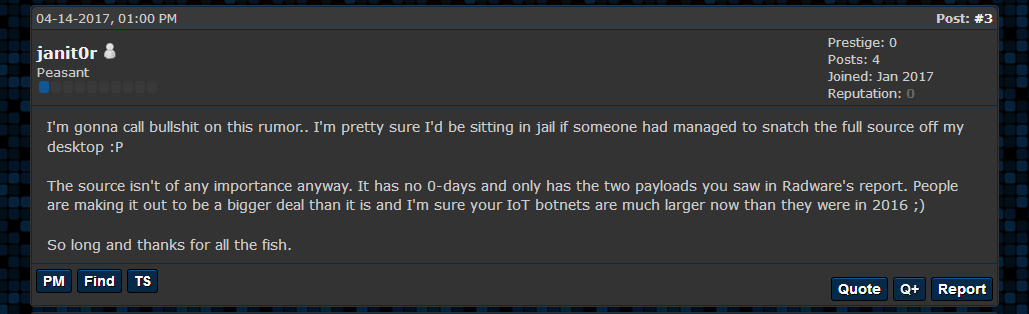

Последнее сообщение janit0r оказалось совсем свежим, оно датировано 14 апреля 2017 года. Это сообщение было ответом пользователю, который утверждал, что слышал об утечке исходных кодов BrickerBot. Janit0r отреагировал быстро, сообщил, что слухи врут, а также пошутил о том, что если бы кто-то похитил исходные коды с его компьютера, он бы уже сидел за решеткой.

Обнаружив данное сообщение, журналисты Bleeping Computer на протяжении нескольких дней пытались собрать больше данных о janit0r, однако не смогли найти практически ничего. Отчаявшись, они бросили клич в Twitter, попросив автора BrickerBot выйти на связь. Как ни странно, это сработало, и разработчик малвари действительно связался с изданием.

If the author of BrickerBot is seeing this message, I'd appreciate if he could reach out https://t.co/8KVc4zYzWD

— Catalin Cimpanu (@campuscodi) April 19, 2017

Полученное журналистами письмо содержало множество подробностей об операциях BrickerBot и его внутренней структуре. Однако помимо этого с изданием также снова связался Виктор Геверс (Victor Gevers), глава GDI.foundation и известный ИБ-эксперт. Дело в том, что в начале апреля, когда специалисты Radware только обнаружили BrickerBot, Геверс тоже обращался к автору вредоноса со страниц Bleeping Computer и просил того выйти на связь, фактически, предлагая сотрудничество.

Как оказалось, тогда автор малвари откликнулся и связался с Геверсом (о чем до сегодняшнего дня никто не знал). Выяснилось, что все это время Геверс выступал в роли посредника между janit0r и специалистами CERT, и разработчик малвари предоставил Геверсу ту же информацию, которую в итоге прислал журналистам. Все это позволило подтвердить, что janit0r — это действительно автор BrickerBot.

Письмо хакера начиналось со слов: «Да, я janit0r на Hackforums», а затем он подробно объяснял, зачем вообще создал BrickerBot. Как и предполагали исследователи, janit0r решил привлечь внимание к проблемам интернета вещей, а точнее его полной небезопасности.

«Как и многие другие я был потрясен беспорядочными DDoS-атаками, которые устраивали IoT-ботнеты в 2016 году. Я думал, что такие крупные атаки вынудят индустрию наконец-то действовать сообща, но спустя несколько месяцев после этих рекордных атак стало очевидно, что, невзирая на все усилия, обычными методами проблему не удастся решить достаточно быстро», — рассказывает janit0r.

Хакер пишет, что в области интернета вещей сейчас творится форменный хаос, и компании, которые выпускают IoT-устройства, зачастую вообще не знакомы даже с азами информационной безопасности. В качестве примера janit0r приводит IP-камеры Avtech, 9 из 10 которых можно скомпрометировать используя учетные данные admin/admin.

По словам janit0r, он зарегистрировался на Hack Forums, чтобы узнать, заметил ли кто-нибудь его активность. Дело в том, что согласно заявлениям janit0r, уже в январе 2017 года количество пострадавших от BrickerBot устройств составляло 200 000, а на сегодняшний день их уже более 2 000 000!

«Тогда отметка в 200 000 “окирпиченных” юнитов виделась мне чем-то большим, и я был уверен, что приближаюсь к концу. Теперь счет перевалил за 2 000 0000, и стало ясно, что я не представлял (и до сих пор не представляю), насколько глубока кроличья нора небезопасности IoT. Уверен, худшее еще ждет нас впереди, — пишет janit0r. — Надеюсь, необычное поведение BrickerBot помогло правительствам, вендорам и индустрии в целом выиграть еще один год, за который они смогут взять текущий кошмар IoT безопасности под контроль.

Многие другие люди также сделали важные шаги в области сражения с IoT-малварью (Team White, автор Hajime, @packetcop со своими синкхолерами и так далее), так что я ни в коем случае не пытаюсь взять на себя ответственность за спад активности Mirai в первом квартале 2017 года. Но если Imeij и Amnesia досталось в последнее время, это, скорее всего, моя вина ;)».

Цифры, которые озвучивает janit0r, подтвердил и Виктор Геверс, хотя эксперт по-прежнему считает, что автор BrickerBot неправ и «сбился с пути». «Автор данного письма не произвел на меня впечатление плохого человека. Просто молодой парень, который слишком активно пытается решить проблему», — говорит Геверс.

При этом не похоже, чтобы janit0r планировал сворачивать активность своей малвари и останавливаться на достигнутом. Он пишет:

«Я рассматриваю свой проект, как форму “химиотерапии для интернета”, а о себе иногда в шутку думаю как о Докторе. Химиотерапия – это жесткое лечение и никто в трезвом уме не назначит ее здоровому пациенту, но интернет серьезно заболел в третьем и четвертом квартале 2016 года, а обычных средств оказалось недостаточно. Побочные эффекты от лечения жестоки, но альтернатива (миллионные DDoS-ботнеты) была бы гораздо хуже. Я могу лишь надеяться на то, что когда у IoT наступит рецидив, мы найдем лучшие способы решения проблем».

Также во время общения с журналистами janit0r упомянул о том, что специалисты компании Radware описали BrickerBot не совсем точно, и на самом деле малварь гораздо сложнее. По словам разработчика, речь идет об использовании 86 протоколов и пейлоадов специфичных для определенных устройств. К тому же janit0r утверждает, что сначала BrickerBot все-таки пытается помочь зараженному устройству, устранив уязвимости, ничего при этом не повреждая. «Окирпичивание» является лишь «планом Б», если другие методы не сработали.