Ноябрьский вторник обновлений принес исправления для 62 уязвимостей в составе продуктов Microsoft, 12 из которых получили статус критических.

0-day по атакой

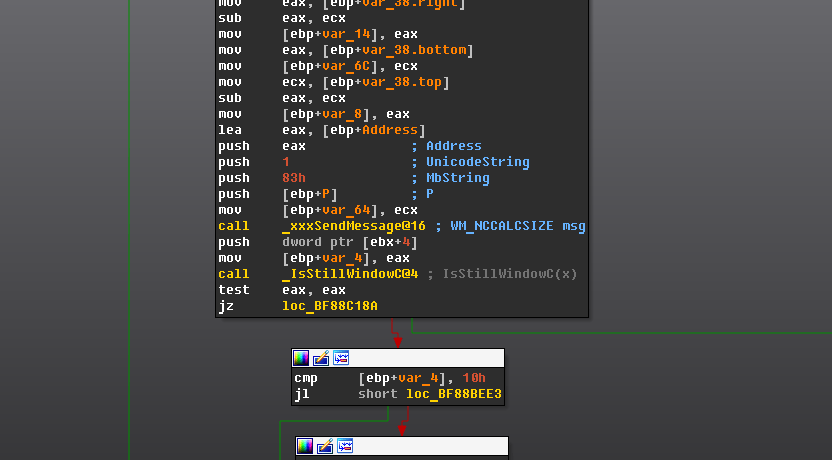

Одной из наиболее опасных проблем была уязвимость нулевого дня CVE-2018-8589, затрагивающая компонент Win32k.sys в Windows и позволяющая исполнять произвольный код в контексте локальной системы. Для эксплуатации данной уязвимости атакующим нужно было уже иметь доступ к системе, но, по данным специалистов, баг активно эксплуатировали многочисленные хакерские группы.

Обнаружили опасную проблему специалисты «Лаборатории Касперского». В блоге компании исследователи рассказали об уязвимости подробнее. Баг представляет опасность для 32- и 64-разрядных версий Windows 7 и Server 2008. Эксплуатация проблемы позволяет злоумышленнику устанавливать на уязвимую машину программы, просматривать или подменять данные, создавать новые учетные записи.

Хотя метод распространения пока неизвестен, специалисты рассказывают, что эксплоит для CVE-2018-8589 использовался установщиками малвари на первом этапе заражения. С его помощью атакующие получали необходимые привилегии и закреплялись в системе.

Кто стоял за разработкой обнаруженного эксплоита для 32-разрядной Windows 7, определить так же не удалось, но исследователи предполагают, что за атаками могут стоять сразу несколько группировок, включая серьезные группы правительственных хакеров, действующие против целей в странах Ближнего Востока.

Другие проблемы

Помимо CVE-2018-8589 в этом месяце были устранены и другие проблемы, включая 0-day уязвимость, связанную с работой Microsoft Data Sharing (dssvc.dll), информация о которой была обнародована в Twitter в прошлом месяце.

Также специалисты Microsoft опубликовали бюллетень безопасности, объясняющий, как правильно настроить BitLocker при работе с SSD. Дело в том, что ранее в этом месяце был опубликован доклад, раскрывающий детали опасных уязвимостей, которые представляют угрозу для SSD с поддержкой аппаратного шифрования. Обнаруженные проблемы позволяют без пароля обойти шифрование и получить доступ к данным, хранящимся на накопителе. При этом проблема несет дополнительную угрозу для пользователей Windows, которые полагаются на Windows BitLocker. Дело в том, что когда BitLocker обнаруживает SED-накопитель, он не шифрует информацию на этом устройстве софтверно, полагаясь на его аппаратные возможности.

Помимо перечисленного, в ноябрьский вторник обновлений также вошли патчи для уязвимостей в Windows, Internet Explorer, Microsoft Edge, движка ChakraCore JavaScript, .NET Core Framework, Skype для бизнеса, Team Foundation Server, Microsoft Dynamics 365, Azure App Service на Azure Stack, Microsoft Office и Microsoft Office Services and Web Apps.

Adobe

Инженеры компании Adobe тоже выпустили исправления для своих продуктов, представив патчи для Flash Player, Adobe Acrobat и Reader, а также для Photoshop CC.

Наиболее интересным из всех исправлений является патч для Windows-версий Acrobat и Reader, адресованный уязвимости CVE-2018-15979. Для этой проблемы доступен публичный proof-of-concept эксплоит, и уязвимость может привести к случайной утечке хешированных паролей NTLM.

Баг обнаружили специалисты EdgeSpot, которые поясняют, что оригинальная уязвимость, CVE-2018-4993, найденная еще аналитиками CheckPoint, не была устранена до конца, и эксплоит для нее так же продолжал работать. Тем не менее, сообщается, что признаков эксплуатации бага все же выявлено не было.