Содержание статьи

INFO

VulnHub — ресурс, предоставляющий образы операционных систем с сервисами, в которых «зашиты» уязвимости. Скачав такой образ, любой желающий может получить опыт взлома или системного администрирования.

Также читай наш предыдущий отчет — о взломе виртуальной машины Wakanda: 1.

Сканирование портов

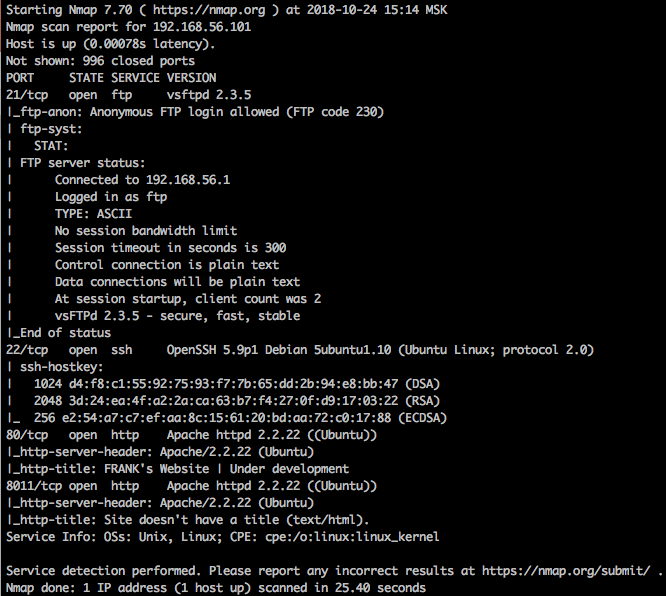

Итак, мы скачали и развернули виртуальную машину. Начнем с классики: сканируем ее при помощи Nmap. Для этого выполним такую команду (если захочешь повторить, IP будет другим):

$ nmap -Pn -A 192.168.56.101

Обнаруживаем, что у тачки торчат порты 21/22, то есть FTP и SSH, а также 80 и 8011 — с веб-сервером.

Можно, конечно, первым делом ринуться на FTP, но делать этого мы не будем, а вместо этого постучимся на веб-сервер и проведем небольшую разведку. На 80-м порте видим сайт некоего Франка, но никакого интересного интерактива на нем нет.

На 8011-м порте видим заманчивое сообщение, но больше ничего полезного на странице не нашлось.

Фаззинг директорий

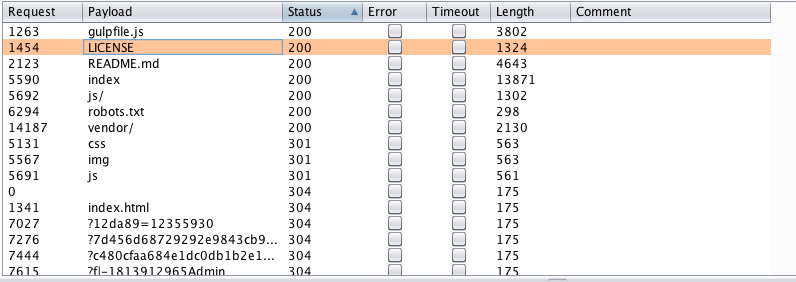

Пришло время фаззинга директорий! Делается он для того, чтобы обнаружить какие-то стандартные или интересные пути, где могут быть забыты важные файлы или сервисы, которые нам могут помочь в дальнейшей работе.

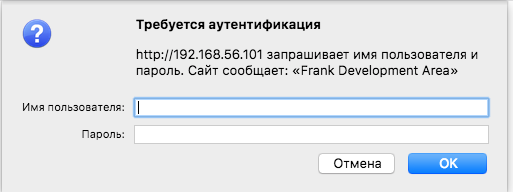

Первым мы исследовали 80-й порт, где обнаружился путь /development.

Тут нас встречает basic authentication — пробуем HTTP Verb Tampering, но безуспешно.

INFO

HTTP Verb Tampering — атака, которая использует уязвимость в HTTP-Verb-аутентификации и механизмах контроля доступа. Многие механизмы аутентификации только ограничивают доступ по своим параметрам, не предусматривая несанкционированный доступ к закрытым ресурсам с помощью других методов.

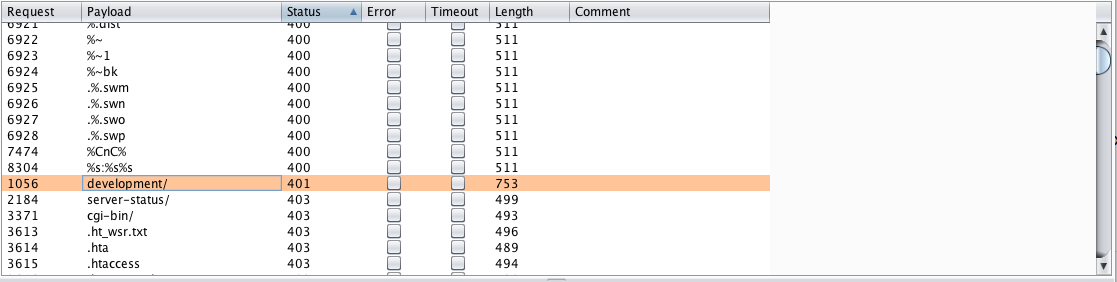

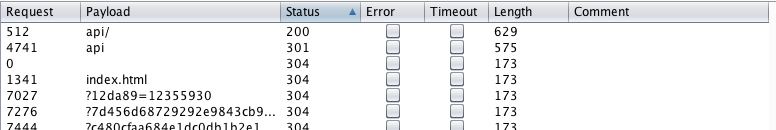

Можно начать брутить, но прежде посмотрим, что нам даст фаззинг на 8011-м порте.

Интересно! Кажется, мы нашли API какого-то приложения. Срочно лезем смотреть!

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»