Group-IB проанализировала высокотехнологичные преступления 2018 года, к реагированию на которые привлеклись ее эксперты-киберкриминалисты. Основная масса хакерских атак вновь пришлась на финансовый сектор, но большинство банков (74%) оказались к этому не готовы. В 29% банков была обнаружена активная малварь, а в 52% случаев выявлены следы совершения атак в прошлом.

Среди опасных тенденций прошлого года специалисты отмечают трансграничные атаки, запускающие «цепную реакцию» или «принцип домино», что приводит к множественным заражениям финансовых организаций. То есть скомпрометированная инфраструктура банка-жертвы используется для атаки на другой банк, а тот, в свою очередь, на следующий и так далее.

Общее количество реагирований (Incident Response) Лаборатории компьютерной криминалистики Group-IB выросло более чем в 2 раза по сравнению с 2017 годом. Перечень основных угроз, с которыми сталкивались пострадавшие компании, возглавляют целевые атаки, конкурентный шпионаж, атаки с помощью вирусов-шифровальщиков, криптовалютный майнинг.

Хуже того, подавляющее большинство российских компаний, ставших жертвами хакерских атак в прошлом году, не имели плана реагирования на инцидент, не были готовы в сжатые сроки мобилизовать работу профильных подразделений и оказались не способны организационно и технически противостоять действиям атакующих. Эксперты обращают внимание на высокую вероятность повторных инцидентов в таких компаниях.

Банки не готовы

Как уже было сказано выше, на банки пришлось более 70% хакерской активности.

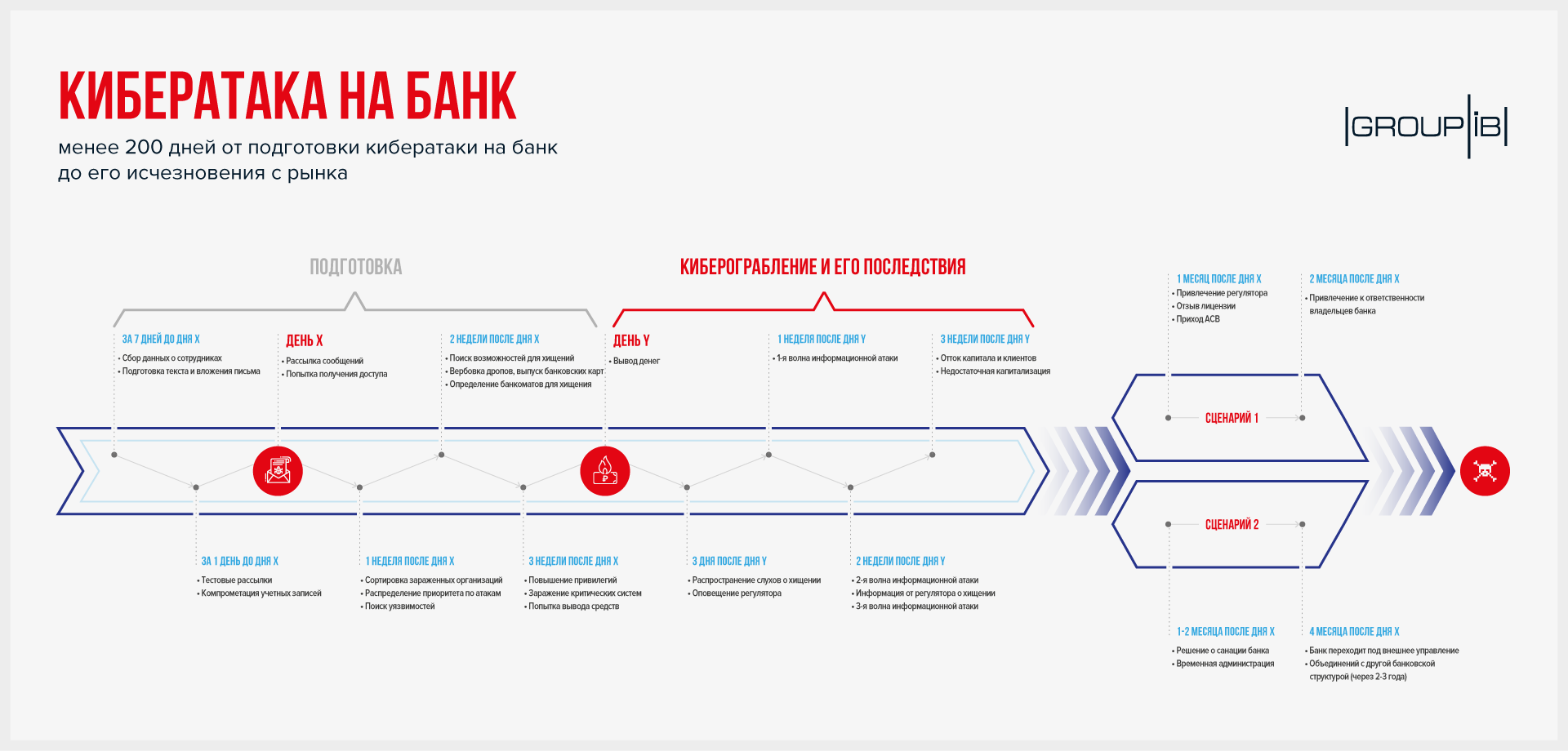

Схемы для обналичивания денежных средств остались прежними: через заранее открытые «под обнал» банковские карты, счета юридических фирм-однодневок, платежные системы, банкоматы и SIM-карты. При этом скорость обналичивания в России выросла в несколько раз: если три года назад вывод суммы в 200 млн рублей, в среднем, занимал около 25-30 часов, то в 2018 году компания столкнулась с прецедентом, когда такая же сумма была обналичена менее чем за 15 минут единовременно, в разных городах России.

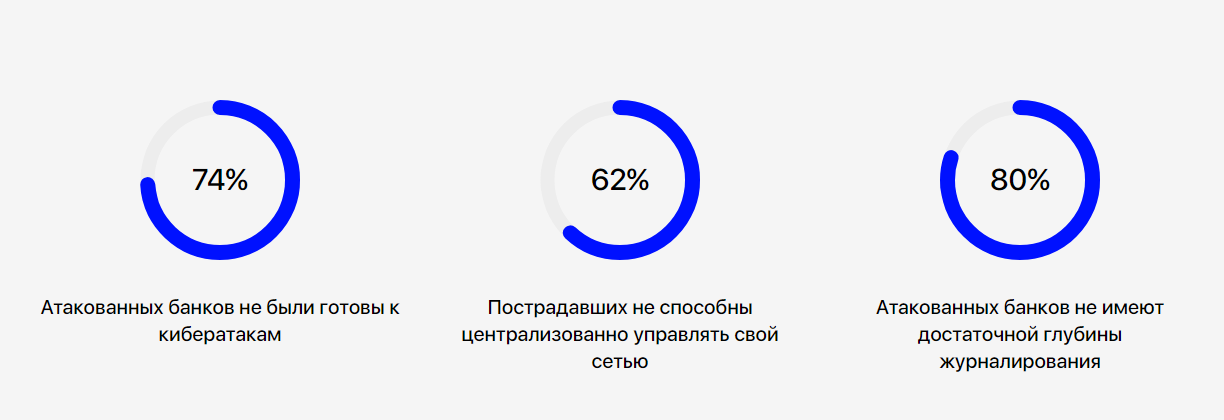

Анализируя данные, полученные в рамках реагирований на киберинциденты, специалисты пришли к выводу, что 74% атакованных в 2018 году банков не были готовы к хакерским атакам: более 60% не способны централизованно управлять свой сетью, особенно, в территориально распределенной инфраструктуре; около 80% не имеют достаточной глубины журналирования событий протяженностью более месяца. Более 65% банков тратили на согласование работ между подразделениями более 4 часов. При этом среднее количество часов, потраченных на совещания, согласования доступов, регламентные работы в рамках одного реагирования при наступлении инцидента составляло 12 часов.

Цепная реакция

Однако несогласованность в работе внутренних подразделений и слабая проработау организационных процедур, необходимых для установления источника заражения, масштаба компрометации и локализации инцидента, это не единственные проблемы.

Также эксперты указывают на недостаточную техническую подготовку персонала банков. По данным компании, профильные навыки по поиску следов заражения и несанкционированной активности в сети отсутствуют или недостаточны у персонала 70% организаций. Столько же не имеют четких процедур по самостоятельному выявлению компрометации аппаратного и программного обеспечения. Высокие риски несет неготовность технических специалистов к оперативной реакции на инцидент: более 60% пострадавших банков не способны в сжатые сроки провести централизованную единоразовую смену всех паролей, что позволяет злоумышленникам атаковать новые цели изнутри взломанной инфраструктуры банка.

«Банк, чья инфраструктура оказалась взломанной, может не просто потерять денежные средства, но и стать угрозой для других игроков финансового рынка. Атакуя цель, финансово мотивированная хакерская группа стремится извлечь максимальную выгоду: получая контроль над системами банка, она заинтересована не только в выводе денег из него, но и в заражении максимального количества новых жертв. Для этой цели запускается „принцип домино“ — вредоносная рассылка из скомпрометированной инфраструктуры идет по спискам компаний-партнеров банка. Такой вектор опасен, прежде всего тем, что письма отправляются из реального банка, то есть отправитель не подделан, что повышает вероятность их открытия в банке-партнере. Таким образом запускается цепная реакция, которая может привести ко множественным заражениям финансовых организаций. В 2018 году мы зафиксировали использование данного вектора как в России, так и в Восточной Европе», — комментирует Валерий Баулин, руководитель лаборатории компьютерной криминалистики Group-IB.

В 2018 году командой Group-IB даже были зафиксированы случаи, когда киберинцидент приводил к созданию резко негативного фона вокруг банка, что провоцировало информационную атаку, репутационные потери, а в отдельных случаях даже уход с рынка.

«Вокруг банка намеренно или уже по факту создается негативный фон: оценки потенциального ущерба, недопустимо низкий уровень защиты, вероятный отзыв лицензии… Это приводит к оттоку клиентов и партнеров, банк сталкивается с недостаточной капитализацией. Использование кибератаки, как инструмента нанесения урона репутации и вытеснения конкурента с рынка, еще один опасный вектор, который потенциально может получить дальнейшее развитие, так как уровень кибербезопасности небольших банков по-прежнему остается крайне низким», — объясняет Баулин.