Содержание статьи

TON — всё

12 мая 2020 года Павел Дуров сообщил, что работа над блокчейн-проектом TON и криптовалютой Gram прекращается.

Напомню, что первая информация об этом проекте появилась в феврале 2018 года, когда Павел Дуров зарегистрировал компании TON Issuer и Telegram Group в Комиссии по ценным бумагам и биржам США (SEC). За два раунда закрытого ICO команде удалось привлечь инвестиции в размере 1,7 миллиарда долларов от 175 инвесторов в США и за их пределами.

О том, что такое TON и что должен был представлять собой проект, мы подробно рассказывали в прошлом году. Однако теперь описанному в той статье вряд ли суждено сбыться. Мы приводим перевод заявления Павла Дурова, которое объясняет, с какими трудностями пришлось столкнуться команде и почему проект завершен (спойлер: Дуров назвал основной причиной неудачи юридические проблемы с властями США).

«Последние 2,5 года наши лучшие инженеры работали над блокчейн-платформой нового поколения под названием TON и криптовалютой, которую мы собирались назвать Gram. TON была создана, чтобы разделять принципы децентрализации, разработанные Bitcoin и Ethereum, но значительно превзойти их по скорости и масштабируемости.

Мы очень гордились результатом — созданная нами технология позволяла вести открытый, свободный, децентрализованный обмен ценностями и идеями. После интеграции с Telegram TON мог произвести революцию в сфере того, как люди хранят и переводят свои средства и информацию.

К сожалению, американский суд не позволил TON случиться. Почему? Представьте себе, что несколько человек собрали деньги, чтобы построить на них золотодобывающую шахту, а потом поделить между собой золото, которое та производит. А затем пришел судья и сказал: „Эти люди вложили деньги в золотодобывающую шахту, потому что хотели получать прибыль. Они не собирались добывать золото для себя, они хотели продавать его другим людям. Поэтому им нельзя добывать золото“.

Если это кажется вам какой-то бессмыслицей, то вы не одиноки. Однако именно это произошло с TON (шахта) и Gram (золото). Судья использовал такую аргументацию и постановил, что людям нельзя покупать или продавать Gram, как они могут покупать или продавать биткойны.

Еще более парадоксально, что американский суд постановил, что Gram не может распространяться не только на территории США, но и во всем мире. Почему? Потому что, по словам судьи, граждане США могут найти какой-либо способ доступа к платформе TON после ее запуска. А значит, чтобы предотвратить это, Gram нельзя распространять нигде в мире, даже если другие страны на планете, судя по всему, не имеют ничего против TON.

Данное судебное решение подразумевает, что другие страны не обладают суверенитетом, чтобы решать, что хорошо, а что плохо для их собственных граждан. Но если США вдруг решит запретить кофе и потребует закрыть все кофейни в Италии (потому там может оказаться какой-нибудь американец), сомневаемся, что на это кто-либо согласится.

И все же, несмотря на это, мы приняли трудное решение не продолжать [работу над] TON.

К сожалению, американский судья прав в одном: мы, люди за пределами США, можем голосовать за наших президентов и избирать наши парламенты, но мы по-прежнему зависим от США, когда речь заходит о финансах и технологиях (к счастью, не о кофе). США могут использовать свой контроль над долларом и глобальной финансовой системой, чтобы закрыть любой банк или банковский счет в мире. Они могут использовать свой контроль над Apple и Google для удаления приложений из App Store и Google Play. Так что да, это правда: другие страны не обладают полным суверенитетом и возможностью разрешать что-либо на своей территории. К сожалению, мы — 96% населения планеты, живущего в других странах, — зависим от принимающих решения лиц, которые избираются 4% жителей США.

В будущем это может измениться. Однако сейчас мы находимся в порочном круге: нельзя привнести больше баланса в излишне централизованный мир именно из-за того, что он настолько централизованный. Хотя мы пытались. Теперь мы оставляем это следующим поколениям предпринимателей и разработчиков, чтобы они подхватили это знамя и учились на наших ошибках.

Я пишу этот пост, чтобы официально объявить о том, что активная работа Telegram над TON окончена. Вы можете видеть — или, возможно, уже видели — многочисленные сайты, использующие мое имя, бренд Telegram или аббревиатуру TON для продвижения своих проектов. Не доверяйте им свои деньги или данные. Ни нынешние, ни бывшие члены нашей команды не участвуют ни в одном из этих проектов. Хотя в будущем сети, основанные на технологии, которую мы построили для TON, могут появиться, мы не будем иметь к ним никакого отношения и вряд ли когда-нибудь станем поддерживать их каким-либо образом. Так что будьте осторожны и не дайте никому ввести вас в заблуждение.

Я хочу завершить этот пост пожеланием удачи всем тем, кто стремится к децентрализации, равновесию и равенству в мире. Вы сражаетесь за правое дело. Эта битва вполне может оказаться самой важной битвой нашего поколения. Мы надеемся, что вы добьетесь успеха там, где мы потерпели неудачу».

В конце прошлого месяца Дуров уведомил инвесторов Telegram Open Network о том, что запуск платформы в очередной раз откладывается из-за разбирательств с Комиссией по ценным бумагам и биржам США, а также из-за запрета американского суда на распределение токенов Gram.

Тогда Дуров предложил инвесторам сделку: забрать 72% вложенных средств или подписать новый договор, дав проекту возможность запустить сеть до 30 апреля 2021 года. В последнем случае инвесторам предлагали получение Gram или другой криптовалюты по итогу запуска либо возврат 110% средств. Дуров даже заявлял, что готов продать часть доли в Telegram, если проект постигнет неудача.

Чуть позже инвесторы получили еще несколько писем от разработчиков, где условия сделки были скорректированы. Так, американским инвесторам, по сути, отказали в дальнейшем участии в проекте, но пообещали вернуть 72% средств. Остальным же сообщили, что они все же не получат ни Gram, ни другую криптовалюту «из-за неопределенного отношения соответствующих регулирующих органов». Вместо этого инвесторам предложили рассмотреть их вложения в проект как кредит под 52,77% годовых, чтобы те могли рассчитывать на возврат 110% своих первоначальных вложений к 2021 году.

5% ботов в Twitter

Эксперты компании NortonLifeLock создали бесплатное расширение для браузеров BotSight, которое позволяет идентифицировать ботов в Twitter и разработано для борьбы с фальшивыми новостями и дезинформацией.

Компания проанализировала с помощью этого инструмента более 100 000 учетных записей и обнаружила, что примерно 5% сообщений от общего числа публикуются ботами.

Анализ твитов, связанных с коронавирусом, показал, что от 6 до 18% пользователей, пишущих на эту тему, — боты. Случайная же выборка из потока Twitter за тот же период показала 4–8% ботов.

ФБР vs Apple

В начале текущего года у Apple и ФБР вновь появился повод для конфликта: правоохранителям опять понадобилось взломать iPhone преступника, а в Купертино отказались помочь.

Дело в том, что в декабре 2019 года на базе ВМС США (во Флориде, в городе Пенсакола) произошла стрельба. Огонь открыл 21-летний Мохаммед Саид аль-Шамрани, офицер военно-воздушных сил Саудовской Аравии, который обучался в США. Он застрелил трех человек и был убит сам.

ФБР было крайне заинтересовано в разблокировке двух iPhone, принадлежавших аль-Шамрани. И хотя у правоохранителей было разрешение суда на взлом iPhone и доступ к данным, оба устройства оказались защищены паролями и зашифрованы.

Тогда представители Apple заявили, что сотрудничают со следствием и вообще всегда стремятся помогать правоохранительным органам, однако компания не помогла ФБР со взломом означенных устройств и лишь напомнила властям о своей точке зрения на бэкдоры в ПО, оставленные специально для правоохранительных органов:

«Мы всегда утверждали, что не существует такого понятия, как „бэкдор для хороших парней“. Бэкдоры также могут использовать те, кто угрожает нашей национальной безопасности и безопасности данных наших клиентов.

Сегодня правоохранительные органы имеют доступ к большему количеству данных, чем когда-либо в истории, поэтому американцам не приходится выбирать между ослаблением шифрования и раскрытием дел. Мы считаем, что шифрование крайне важно для защиты нашей страны и данных наших пользователей», — заявили в Apple.

Теперь Министерство юстиции США объявило, что техникам ФБР все же удалось взломать устройства аль-Шамрани. Директор ФБР Крис Рэй (Chris Wray) и генеральный прокурор США Уильям Барр (William Barr) раскритиковали Apple за то, что компания не помогла следователям.

Рэй заявил, что на взлом двух смартфонов аль-Шамрани ушло четыре месяца кропотливой работы и на это потратили немалую сумму из средств налогоплательщиков. При этом он подчеркнул, что использованная для взлома технология не может считаться решением «более широкой проблемы с устройствами Apple», так как она имеет весьма ограниченное применение.

Министерство юстиции говорит, что теперь им удалось связать Мохаммеда Саида аль-Шамрани с филиалом «Аль-Каиды», действующим на Аравийском полуострове, причем, как выяснилось, сотрудничать с террористами тот начал задолго до приезда в США.

После этого «прорыва» ФБР начало контртеррористическую операцию против одного из сообщников аль-Шамрани, и Рэй подчеркнул, что это могло произойти быстрее, если бы Apple помогла специалистам ФБР. По его словам, несмотря на публичные обвинения со стороны президента Трампа и генерального прокурора Барра, Apple так и не участвовала в расследовании.

«Apple приняла деловое и маркетинговое решение и спроектировала свои смартфоны таким образом, чтобы только пользователь мог разблокировать их содержимое независимо от обстоятельств. <…> Желание Apple предоставить конфиденциальность своим клиентам понятно, но не любой ценой», — заявил глава ФБР.

Также Рэй раскритиковал технологические компании в целом, назвав их действия лицемерием. По его словам, они громко ратуют за шифрование, которое защищает даже от судебного ордера, но «с радостью подстраиваются под авторитарные режимы, когда это соответствует их бизнес-интересам».

«Например, широко известно, что Apple сотрудничала как с Коммунистической партией Китая, так и с российскими властями, чтобы переместить свои центры обработки данных и обеспечить массовую слежку со стороны этих правительств», — говорит Рэй.

Глава Microsoft всерьез обеспокоен

Глава Microsoft, как он признался в беседе с журналистами The New York Times, всерьез обеспокоен тем, что из-за пандемии коронавируса компании массово перевели своих сотрудников на удаленную работу. По мнению Наделлы, удаленная работа может иметь серьезные социальные и психологические последствия, так как видеозвонки и виртуальное общение не могут заменить личных встреч.

«Как выглядит выгорание? Что такое психическое здоровье? Как эти вещи взаимосвязаны с построением сообщества? Я чувствую, что сейчас, работая удаленно, все мы, возможно, сжигаем часть созданного ранее социального капитала. И что нам потом делать с этим? Я скучаю по тому, как, приходя на физическое собрание, можно было поговорить с человеком рядом, пообщаться с ним пару минут до или после совещания»

— Сатья Наделла

Майнинг на суперкомпьютерах

Суперкомпьютеры по всей Европе подверглись атакам: сверхмощные машины заставили тайно майнить криптовалюту. Такие инциденты произошли в Великобритании, Германии и Швейцарии, а также, по неподтвержденным данным, от похожей атаки пострадал высокопроизводительный вычислительный центр в Испании.

Первое сообщение об атаке поступило из Эдинбургского университета, где размещается суперкомпьютер ARCHER. Администрация была вынуждена приостановить работу ARCHER, а также сбросить SSH-пароли для предотвращения дальнейших атак.

Затем немецкая организация BwHPC, которая координирует исследовательские проекты на суперкомпьютерах в Германии, тоже объявила о том, что пять из ее высокопроизводительных вычислительных кластеров будут временно недоступны из-за аналогичных проблем. Были отключены:

- суперкомпьютер Hawk, установленный в Университете Штутгарта, в центре High-Performance Computing Center Stuttgart;

- кластеры bwUniCluster 2.0 и ForHLR II в Технологическом институте Карлсруэ;

- суперкомпьютер bwForCluster JUSTUS, размещенный в Ульмском университете и использующийся химиками и квантовыми информатиками;

- суперкомпьютер bwForCluster BinAC, установленный в Тюбингенском университете и применяющийся биоинформатиками.

После этого сообщения о взломах и вовсе посыпались как из рога изобилия. Вот только некоторые из них:

- ИБ-исследователь Феликс фон Лейтнер сообщил в своем блоге, что на суперкомпьютер, расположенный в Испании, тоже была совершена атака, в результате тот временно не работает;

- о взломе заявили представители Вычислительного центра Лейбница (Leibniz Computing Center), работающего под патронажем Баварской академии наук. Из-за атаки там был отключен вычислительный кластер;

- о компрометации сообщил и Юлихский исследовательский центр (Германия). Официальные лица заявили, что им пришлось закрыть доступ к суперкомпьютерам JURECA, JUDAC и JUWELS;

- Технический университет в Дрездене объявил, что вынужден приостановить работу своего суперкомпьютера Taurus;

- Швейцарский центр научных вычислений (CSCS) в Цюрихе тоже был вынужден закрыть внешний доступ к своей суперкомпьютерной инфраструктуре из-за атаки.

Интересно, что ни одна из перечисленных организаций не сообщила практически никаких подробностей случившегося. Ситуация начала проясняться уже позже: эксперты CSIRT (европейской организации, которая координирует исследования суперкомпьютеров по всей Европе) обнародовали образцы малвари и индикаторы компрометации по некоторым из инцидентов, а немецкий эксперт Роберт Хеллинг опубликовал анализ малвари, заразившей высокопроизводительный вычислительный кластер на физическом факультете Университета Людвига — Максимилиана в Мюнхене.

Обнародованные специалистами образцы вредоносных программ были проанализированы аналитиками компании Cado Security. Компания пишет, что злоумышленники, похоже, получили доступ к суперкомпьютерным кластерам через скомпрометированные учетные данные SSH (это косвенно подтверждала администрация ARCHER).

Судя по всему, учетные данные были похищены у персонала университетов, которому доступ к суперкомпьютерам был предоставлен для выполнения вычислений. «Угнанные» SSH-данные принадлежали университетам в Канаде, Китае и Польше.

Хотя пока нет неопровержимых доказательств, что все атаки устроила одна и та же хакерская группа, схожие имена файлов малвари и сетевые индикаторы указывают на то, что за всеми инцидентами могли стоять одни и те же люди.

Исследователи Cado Security полагают, что, получив доступ к ноде суперкомпьютера, хакеры использовали эксплоит для уязвимости CVE-2019-15666 и тем самым обеспечили себе root-доступ и смогли развернуть на зараженном суперкомпьютере майнер криптовалюты Monero.

При этом стоит отметить и еще один интересный факт: многие организации, чьи суперкомпьютеры были атакованы, ранее объявляли о том, что отдают приоритет исследованиям, касающимся COVID-19. В итоге существует теория, что хакеры хотели похитить результаты этих исследований или попросту их саботировать.

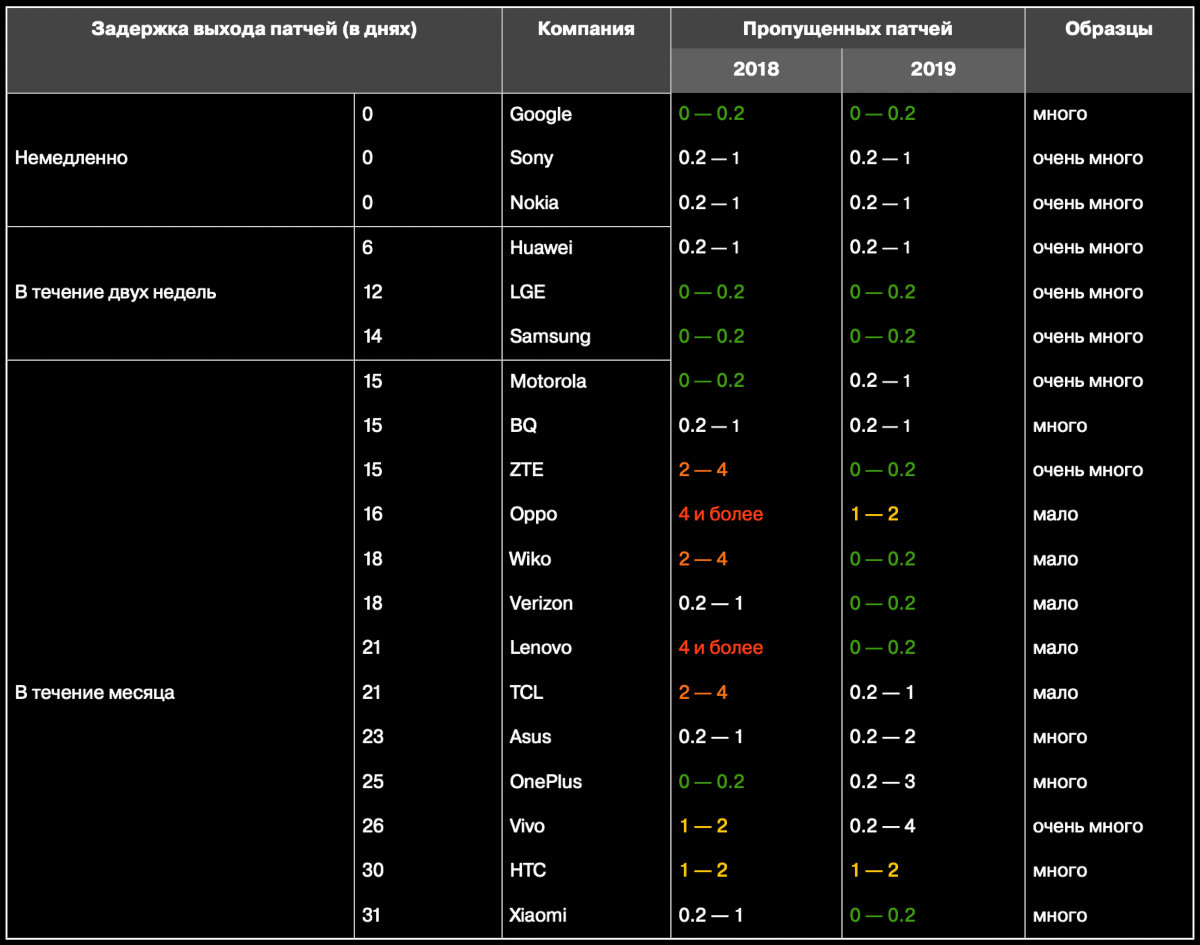

Время патчей

Время, которое проходит между официальным выпуском патча Google и добавлением этого исправления в прошивку смартфонов других производителей (OEM-вендоров), называют задержкой исправлений (patch delay). Аналитики компании SRLabs собрали информацию о задержках исправлений, изучив ситуацию на 500 000 смартфонов.

В среднем на распространение патчей уходит 38 дней (против 44 дней в 2018 году).

Задержка исправлений в целом сократилась на 15%, но эти показатели сильно различаются у разных производителей смартфонов.

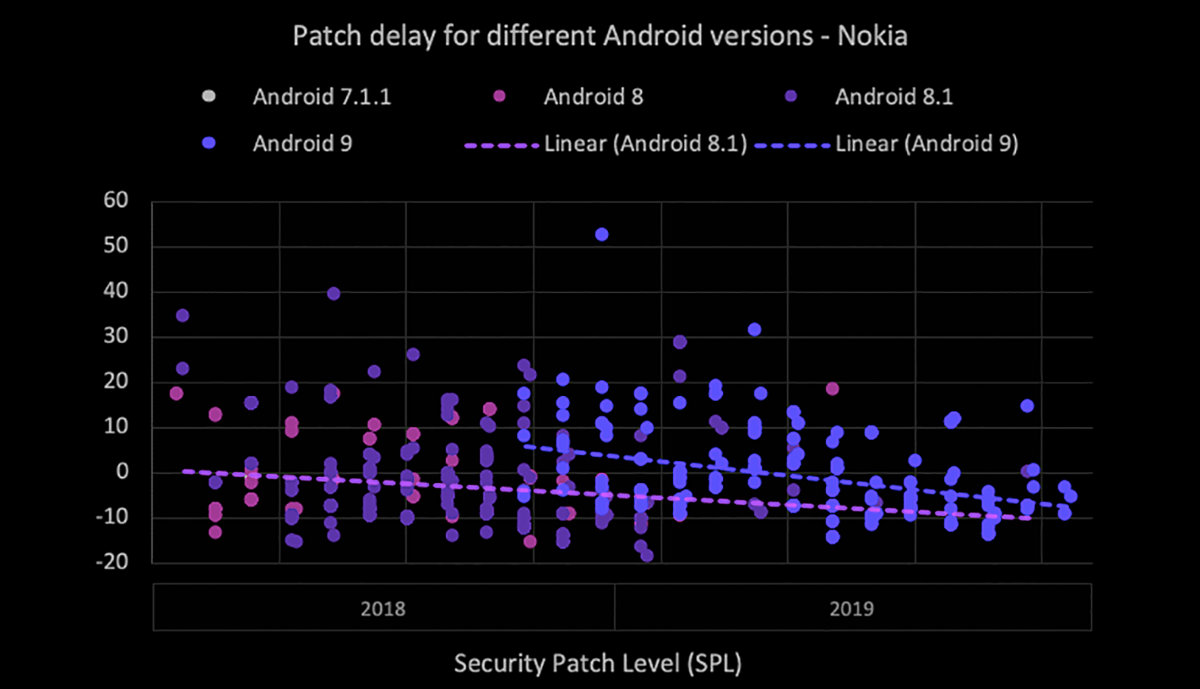

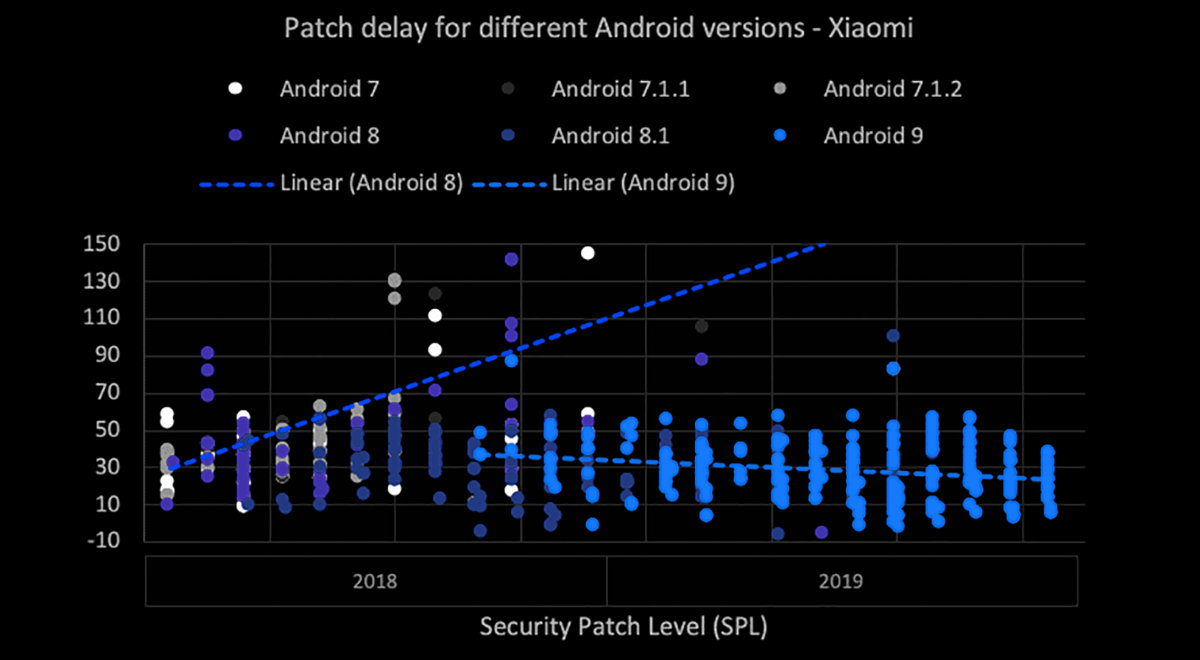

Компании Google, Nokia и Sony быстрее всех интегрируют ежемесячные обновления в свои кастомизированные версии Android, тогда как Xiaomi, htc и Vivo сильно отстают.

- Nokia и Google применяют патчи «исключительно быстро» и зачастую вообще демонстрируют так называемую отрицательную частоту обновлений, то есть Google предоставляет вендорам обновления за месяц до того, как они будут опубликованы на сайте Android Security Bulletin.

- Нередко задержки с распространением патчей возникают и по вине самих производителей. Например, Xiaomi отдает приоритет патчам для более новых устройств, оставляя девайсы под управлением Android 8 не у дел.

Компромат на Трампа

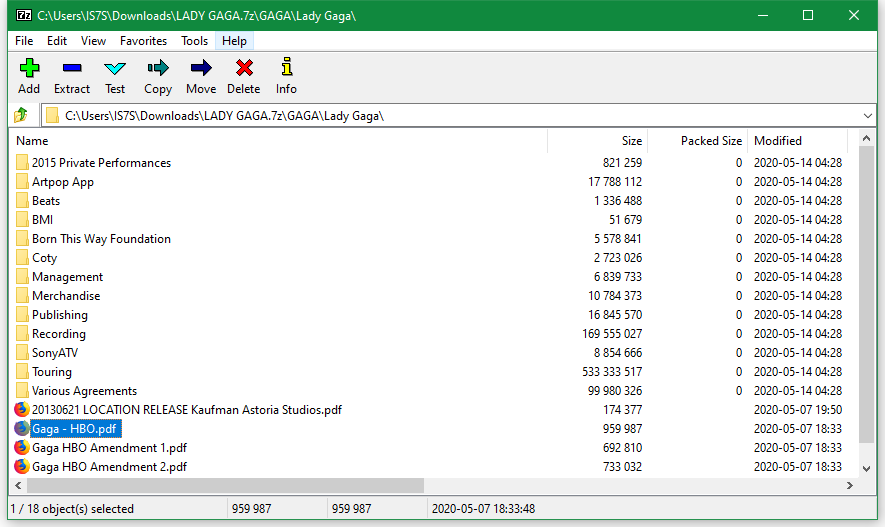

Хакерская группа, стоящая за разработкой шифровальщика REvil (Sodinokibi), взломала нью-йоркскую юридическую фирму Grubman Shire Meiselas & Sacks (GSMS). Услугами этой компании пользуются десятки мировых звезд: список клиентов GSMS содержит такие имена, как Мадонна, Леди Гага, Элтон Джон, Роберт де Ниро, Ники Минаж.

Как это часто бывает в последнее время, хакеры не только зашифровали данные пострадавшей компании, но и похитили множество файлов, связанных со звездными клиентами GSMS. Группировка утверждает, что общий объем украденной информации составил 756 Гбайт, включая контракты, номера телефонов, адреса электронной почты, личную переписку, соглашения о неразглашении и многое другое.

В качестве доказательства взлома операторы REvil обнародовали небольшие фрагменты имеющихся у них документов. В одном случае это было юридическое соглашение от 2013 года, подписанное Кристиной Агилерой и другим артистом, участвовавшим в одном из ее музыкальных проектов (сейчас имя Агилеры уже отсутствует в списке клиентов GSMS). Другой документ представлял собой соглашение между членом команды мирового турне Мадонны 2019–2020 года и компанией Live Nation Tours. Эта бумага подписана 17 июля 2019 года и содержит имя члена команды, а также его номер социального страхования.

После взлома группировка дала пострадавшей компании неделю на оплату выкупа. Когда этот срок истек, на сайте злоумышленников появилось новое сообщение. Операторы REvil заявили, что представители GSMS предложили им выплату в размере 365 тысяч долларов, тогда как взломщики требовали за украденные данные 21 миллион долларов. Так как в назначенный срок выкуп не был заплачен, хакеры решили удвоить его (сумма составила ни много ни мало 42 миллиона долларов).

Но основным козырем операторов REvil, из-за которого они потребовали такую баснословную сумму от пострадавшей юридической фирмы, стали вовсе не контракты звезд шоу-бизнеса. Злоумышленники пригрозили GSMS, что опубликуют некий компромат на президента США Дональда Трампа.

«Идет предвыборная гонка, а мы вовремя нашли кучу грязного белья. Мистер Трамп, если вы хотите остаться президентом, потыкайте в этих ребят острой палкой, в противном случае можете навсегда забыть об этих амбициях. А вам, избиратели, можем сообщить, что после такой публикации вы точно не захотите видеть его президентом. Ну, пока опустим детали. Срок — одна неделя», — гласило заявление создателей REvil.

В ответ на это представители Grubman Shire Meiselas & Sacks сообщили, что уже сотрудничают с ФБР, а правоохранители расценивают угрозы группировки как «акт кибертерроризма».

Похоже, увидев это, злоумышленники обиделись и для начала опубликовали более 160 писем, в которых так или иначе упоминается Дональд Трамп. Стоит сказать, что ничего компрометирующего или секретного в этих посланиях не было вовсе, имя Трампа в основном просто упоминалось там вскользь.

Также хакеры сообщили, что если выкуп не заплатят, то каждую неделю в даркнете будут выставляться на аукцион данные клиентов GSMS (в алфавитном порядке). Злоумышленники отмечали, что им все равно, кто в итоге купит эту информацию — сами звезды, СМИ или шантажисты, — главное, что группировка сумеет на этом заработать.

Через несколько дней группировка неожиданно объявила, что с ней связались некие люди, заинтересованные в «покупке всех данных о президенте США», которые хакеры накопили за время своей активности. Операторы REvil пишут, что сделка уже состоялась и они остались довольны. Также злоумышленники отмечают, что держат свое слово, то есть теперь эта информация удалена и останется у неназванного покупателя в единственном экземпляре.

В итоге ИБ-эксперты сходятся во мнении, что у хакеров не было никакого компромата на президента США. Злоумышленники просто пытались надавить на руководство GSMS. А якобы состоявшаяся сделка — лишь способ сохранить лицо.

В новом послании создатели REvil сообщили, что теперь планируют выставить на аукцион похищенные в GSMS файлы, связанные с Мадонной. Начальная цена составляет миллион долларов.

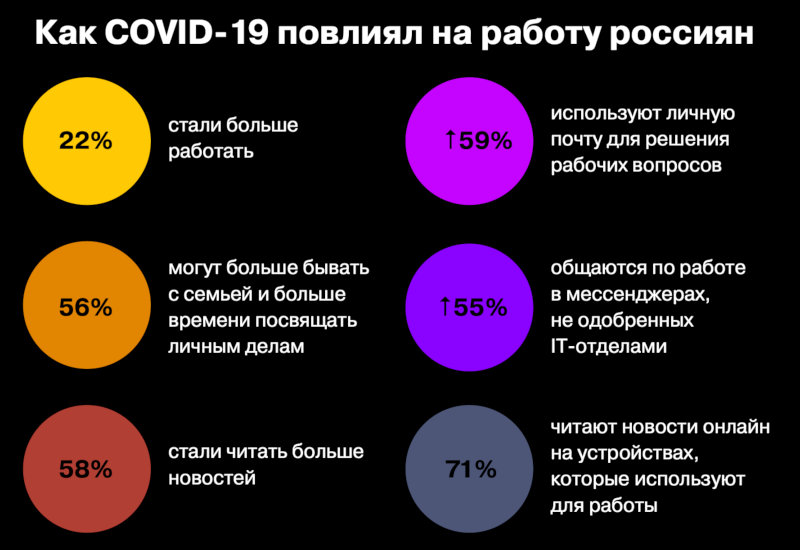

22% россиян стали больше работать

- Согласно исследованию «Лаборатории Касперского» о влиянии COVID-19 на стиль работы, в период самоизоляции 22% россиян стали тратить на профессиональную деятельность больше времени, чем раньше. При этом 56% опрошенных заявили, что им удается чаще бывать с семьей и больше времени посвящать личным делам.

Что касается киберугроз, 59% россиян используют личную почту для решения рабочих вопросов, и половина из них признают, что подобное использование возросло при удаленной работе. Целых 55% респондентов общаются по работе в мессенджерах, не одобренных IT-отделами компаний, и 55% из них делают это чаще именно в новых обстоятельствах.

Любопытно, что на глобальном уровне меньшая доля сотрудников — 38% — использует личные мессенджеры для рабочих целей.

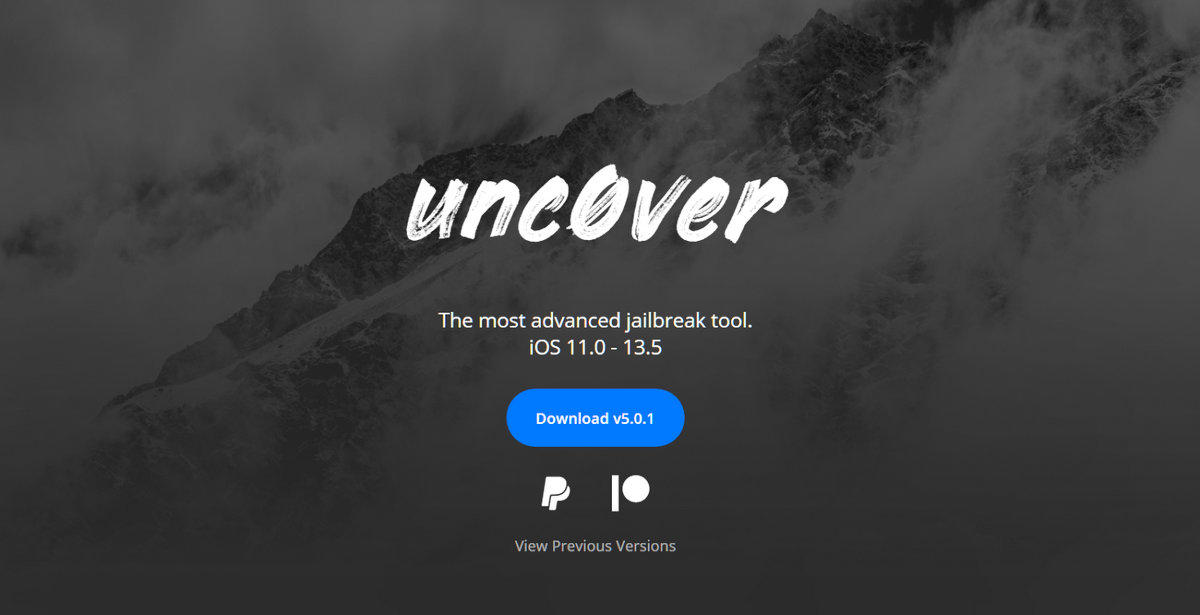

Unc0ver

Команда ИБ-специалистов и реверс-инженеров представила новую версию джейлбрейка Unc0ver (5.0.0). Этот инструмент работает практически для любых iPhone, даже с новейшей iOS 13.5 на борту.

Авторы Unc0ver говорят, что он использует уязвимость нулевого дня в ядре iOS, о которой еще не знают специалисты Apple. Уязвимость была обнаружена одним из участников команды, который известен под псевдонимом Pwn20wnd.

Сам Pwn20wnd рассказывает, что впервые за пять лет джейлбрейк актуален даже для текущей, наиболее свежей версии операционной системы. В последний раз похожий инструмент выпускался в 2014 году. Дело в том, что обычно джейлбрейки эксплуатируют старые уязвимости в iOS и, соответственно, не работают с актуальной версией операционной системы, где эти «дырки» уже исправлены. В итоге владельцы джейлбрейкнутых устройств зачастую предпочитают просто не обновлять ОС.

Интересно, что при этом Pwn20wnd утверждает, будто использование неизвестной 0day-проблемы и джейлбрейк устройств с ее помощью никак не сказываются на безопасности. Якобы это не открывает устройства для атак. По мнению Pwn20wnd, специалисты Apple выпустят патч для новой уязвимости в ближайшие две-три недели.

Разработчики Unc0ver пишут, что они протестировали свой джейлбрейк на iOS версий от 11 до 13.5. Джейлбрейк не работает лишь для версий iOS с 12.3 по 12.3.2 и с 12.4.2 по 12.4.5.

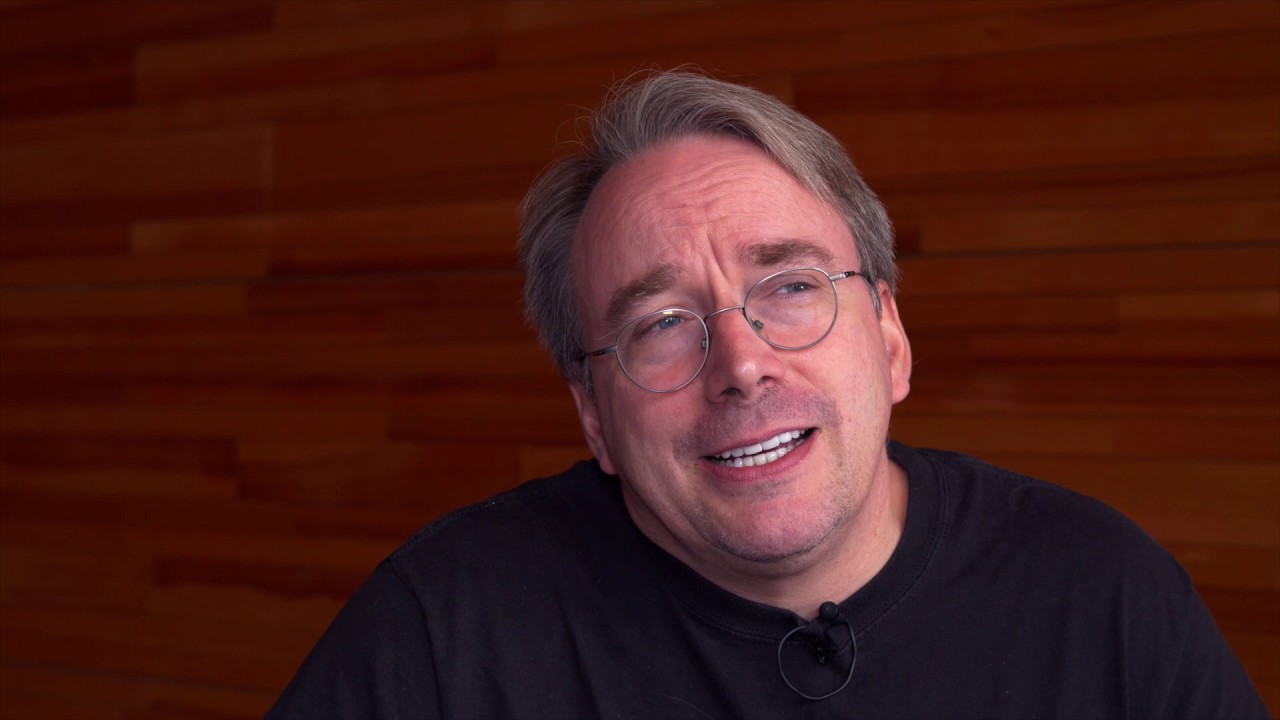

Торвальдс перешел на AMD

Линус Торвальдс давно известен как преданный поклонник Intel, он не «изменял» компании больше пятнадцати лет. Но теперь, анонсируя Linux Kernel 5.7 RC7, «отец Linux» признался, что перешел на процессор AMD.

Хотя Торвальдс мечтает когда-нибудь работать на компьютере с процессором ARM, пока он крайне рад апгрейду на 32-ядерный 64-поточный Threadripper 3970X с кешем L3 объемом 128 Мбайт.

«Одним из главных радостных событий на этой неделе для меня стало то, что я обновил свою основную машину, и впервые за пятнадцать лет мой десктоп работает не на базе Intel. Нет, я еще не перешел на ARM, но теперь использую AMD Threadripper 3970X»

— Линус Торвальдс

Утечка из ЖЖ

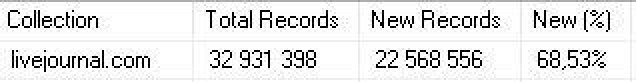

В середине мая 2020 года в Telegram-канале главы компании DeviceLock Ашота Оганесяна появилась информация об утечке данных 33,7 миллиона пользователей «Живого журнала» (он же ЖЖ, он же LiveJournal). Сообщалось, что обнаруженный текстовый файл содержит 33 726 800 строк, среди которых можно найти идентификаторы пользователей, email-адреса, ссылки на профили пользователей, а также пароли в формате простого текста (при этом 795 402 строки были с пустым паролем).

Последующий анализ паролей показал, что 69% сочетаний почта/пароль оказались уникальными, то есть никогда раньше не встречались в других утечках.

В конце месяца издание ZDNet опубликовало материал, проливающий свет на подробности случившегося.

Журналисты пишут, что ЖЖ, судя по всему, пострадал от взлома еще в 2014 году, и слухи об этом долгие годы циркулировали в Сети. К примеру, о компрометации говорили в октябре 2018 года, когда пользователи ЖЖ массово сообщали, что в рамках шантажистской sextortion-кампании им присылали их старые, но уникальные пароли от LiveJournal.

Хотя взлом 2014 года не был подтвержден официально, в последние месяцы атакам также подверглась и блогинговая платформа DreamWidth, созданная на основе кодовой базы LiveJournal. В серии постов и твитов разработчики DreamWidth рассказали о масштабных credential stuffing атаках, которые они наблюдают в последнее время.

Напомню, что этим термином обозначают ситуации, когда имена пользователей и пароли похищаются с одних сайтов, а затем используются против других. То есть злоумышленники имеют уже готовую базу учетных данных (приобретенную в даркнете, собранную самостоятельно или полученную другим способом) и пытаются использовать эти данные, чтобы авторизоваться на каких-либо сайтах и сервисах под видом своих жертв. К сожалению, многие используют для разных сервисов одинаковые логины и пароли, не меняя их годами, что и делает подобные атаки весьма эффективными.

В DreamWidth утверждают, что хакеры использовали старые комбинации имен пользователей и паролей от LiveJournal для взлома учетных записей DreamWidth и размещали спам-сообщения на сайте.

Однако компания «Рамблер», которой принадлежит LiveJournal, по-прежнему отказывалась признать факт компрометации, даже после того, как к ней обратились администраторы DreamWidth.

Теперь же утечку пользовательских данных из ЖЖ подтвердил авторитетный агрегатор утечек Have I Been Pwned (HIBP). Администрация сервиса получила копию БД пользователей LiveJournal и проиндексировала ее на своем сайте.

Согласно информации HIBP, дамп содержит данные 26 372 781 пользователя LiveJournal: имена пользователей, email-адреса и пароли в виде открытого текста. Напомню, что это согласуется с информацией Ашота Оганесяна, который подсчитал, что дамп содержит примерно 22,5 миллиона уникальных сочетаний почта/пароль.

Подтвердили существование дампа и аналитики ИБ-компании KELA, которые нашли множество упоминаний украденной базы данных и ее копии в разных местах хакерского андеграунда.

Так, сначала KELA и ZDNet обнаружили несколько объявлений, размещенных брокерами данных. В этих объявлениях хакеры сообщали, что хотят продать или купить базу данных LiveJournal. То есть преступники хорошо знали о похищенных у ЖЖ данных и активно ими обменивались.

Судя по этим объявлениям, после компрометации ЖЖ в 2014 году хакеры продавали украденные данные в частном порядке — передавали БД из рук в руки среди спамерских групп и операторов ботнетов. Так как этими данными обменивались снова и снова, информация в итоге просочилась в открытый доступ.

Первое упоминание о том, что база данных LiveJournal стала общедоступной, датировано июлем 2019 года. Тогда об этом объявил ныне не существующий сервис We Leak Info, торговавший ворованными данными.

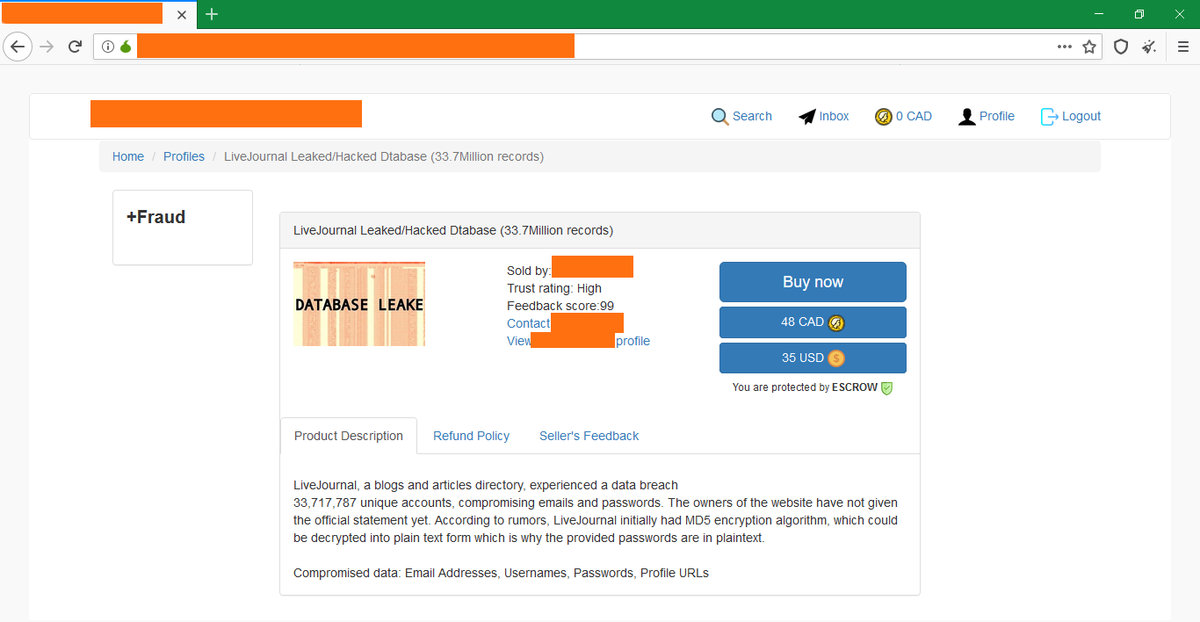

Со временем этот дамп стал доступен еще шире. К примеру, недавно БД LiveJournal продавали в даркнете по цене всего 35 долларов США. В объявлении, которое показано на иллюстрации ниже, речь идет о 33 миллионах записей, но это лишь общий объем дампа до удаления дублей.

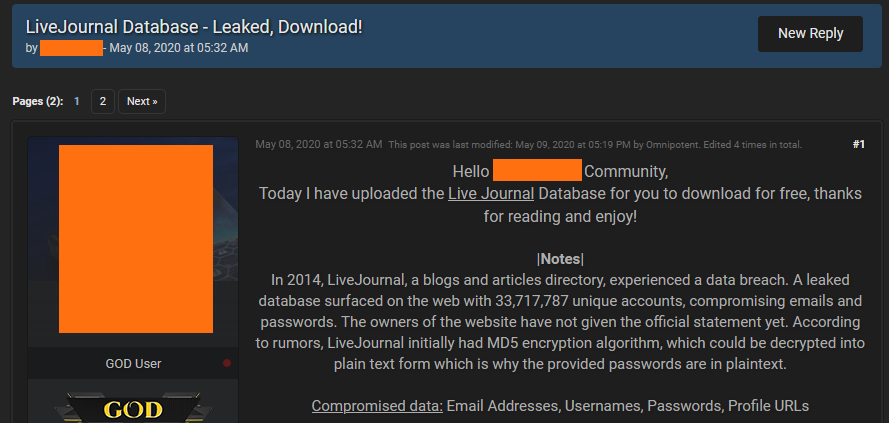

В конце концов БД LiveJournal была опубликована на известном хакерском форуме, откуда практически моментально распространилась повсюду, и теперь дамп бесплатно предлагают в Telegram-каналах и заливают в файлообменники.

ZDNet отмечает, что платформа DreamWidth до сих пор страдает от атак с использованием старых учетных данных, украденных у LiveJournal, хотя разработчики компании выпускают обновления и стараются обезопасить своих пользователей.

Но риску, конечно, подвергаются не только пользователи DreamWidth. Люди, которые использовали логины и пароли от ЖЖ на других сайтах, тоже могут стать жертвами взлома из-за credential stuffing атак. Пользователям, которые меняли свой пароль от ЖЖ после 2014 года, скорее всего, ничто не угрожает, однако специалисты все равно советуют изменить пароли от любых других учетных записей, где могли повторно использоваться те же учетные данные.

Интересно, что вчера ZDNet удалось получить комментарий от представителей «Рамблера». Еще две недели назад в компании заявляли, что информация об утечке данных «не соответствует действительности — это одна из кликбейтных новостей, задача которой — привлечь интерес к третьей стороне в данном вопросе».

Сейчас представители холдинга Rambler Group по-прежнему отрицают, что хакеры получили доступ к их системам, но подтверждают существование дампа и говорят, что БД содержит информацию, которую хакеры долгие годы собирали из разных источников: зараженных малварью систем (данные похищены из браузеров) и брутфорс-атак (хакеры попросту подбирали пароли от LiveJournal).

«Мы постоянно проводим мониторинг рисков по всем нашим продуктам и делаем все для того, чтобы пользователи чувствовали себя максимально защищенными. Мы проанализировали заявленный массив и считаем, что он может быть скомпилирован из различных источников и сфальсифицирован.

В 2011–2012 годах мы сталкивались с инцидентами подбора паролей наших пользователей, но уже свыше шести лет мы используем систему защиты от подозрительных авторизаций и усовершенствовали механизм хранения паролей. Для случаев несанкционированного использования аккаунтов мы разработали все необходимые протоколы.

Мы регулярно информируем наших пользователей о необходимости смены пароля. Пароли пользователей, которые не меняли их долгое время, были принудительно сброшены. Если пользователи столкнулись со сложностями при доступе к аккаунту, они могут связаться со службой поддержки ЖЖ», — заявили в пресс-службе LiveJournal.

Каждый пятый сотрудник GitLab уязвим перед фишингом

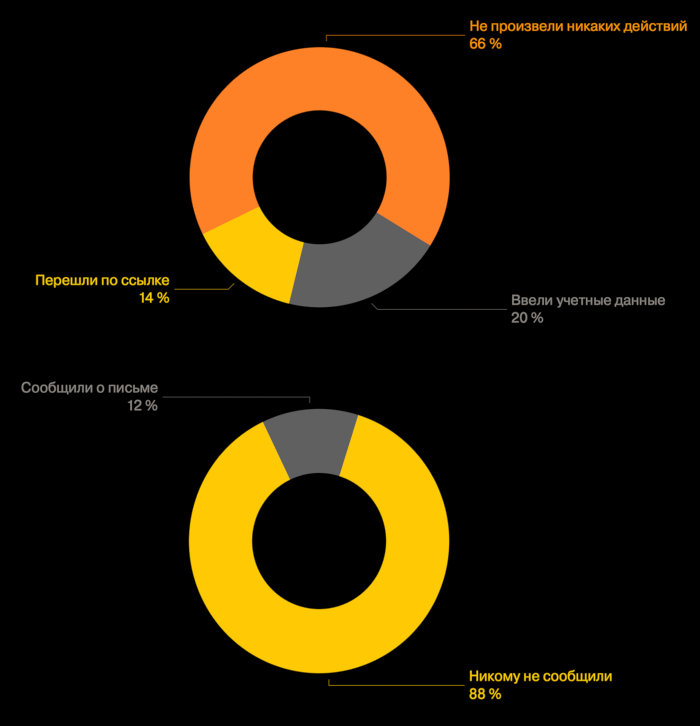

Платформа GitLab провела проверку безопасности, проанализировав, насколько работающие на дому сотрудники устойчивы перед фишинговыми атаками. Как выяснилось, каждый пятый сотрудник согласился ввести свои учетные данные на поддельной странице логина.

Специалисты GitLab Red Team разослали 50 фишинговых электронных писем. В итоге 17 (34%) получателей нажали на ссылку в сообщении, перейдя на специальный фишинговый сайт. Из них еще 10 человек (59% из тех, кто перешел на сайт, и 20% от общей тестируемой группы) продолжили работу и ввели на фальшивой странице свои учетные данные.

- При этом лишь 6 из 50 получателей фишинговых сообщений (12%) сообщили о попытке фишинга сотрудникам службы безопасности GitLab.

«Изначально команда [Red Team] предполагала, что на эту фишинговую удочку попадется больше людей, но это предположение оказалось неверным. Некоторые вендоры утверждают, что средний показатель успешности фишинговых атак равняется примерно 30–40%, поэтому приятно видеть, что мы держимся ниже этого уровня», — говорит вице-президент GitLab по безопасности Джонатан Хант.

Подкуп подрядчика Roblox

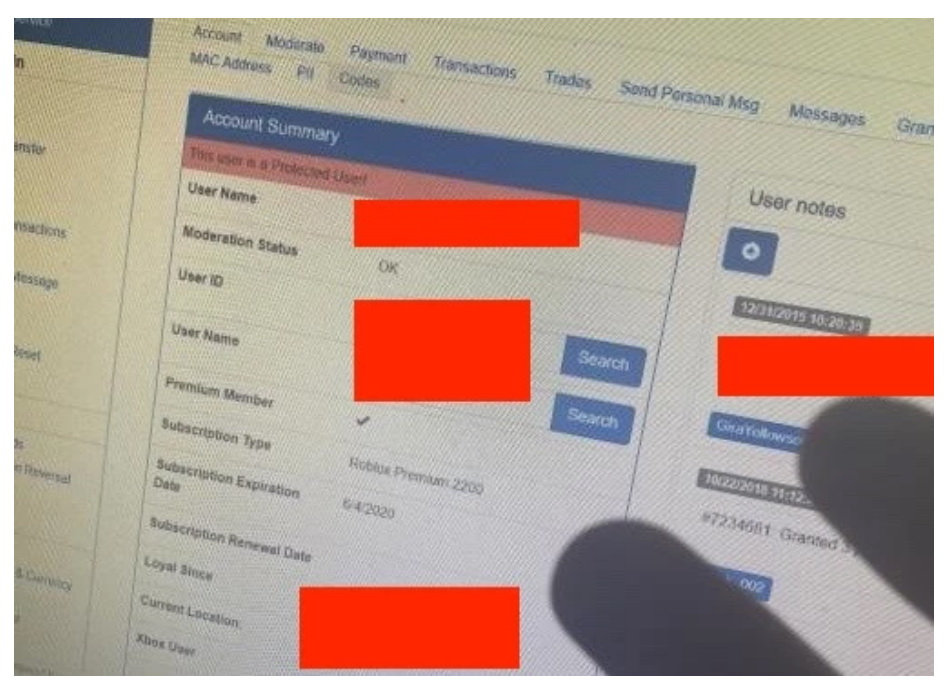

На связь с журналистами издания Vice Motherboard вышел человек, подкупивший сотрудника поддержки Roblox. Он рассказал, что купил себе доступ к внутренней панели поддержки клиентов популярной игры, насчитывающей 100 миллионов активных пользователей в месяц. В качестве доказательства своих слов хакер предоставил изданию скриншоты.

Напомним, что Roblox доступна на ПК, Xbox и мобильных устройствах. Пользователи могут создавать свои собственные игры на базе платформы или играть в созданные другими. При этом Roblox активно использует микротранзакции: можно приобретать game pass’ы или косметические предметы за внутриигровую валюту. Разработчики игр Roblox также могут зарабатывать реальные деньги на своих творениях. Игра особенно популярна среди детей, имеет большое и активное сообщество на YouTube.

С приобретенным за неизвестную сумму доступом хакер, пожелавший остаться неизвестным, получил возможность искать личную информацию пользователей, видеть их email-адреса, менять пароли, отключать двухфакторную аутентификацию, банить пользователей и делать многое другое. Хотя хакер имел доступ к данным множества пользователей, похоже, он ограничился лишь несколькими учетными записями.

Скриншоты, предоставленные изданию, содержали личную информацию некоторых наиболее известных пользователей платформы, например ютюбера Linkmon99. Он считается «самым богатым» игроком — владеет наибольшим числом игровых предметов.

Сам Linkmon99 подтвердил журналистам, что фигурирующий на скриншотах адрес электронной почты действительно принадлежит ему. Ящик был создан специально для учетной записи Roblox и хранился в строжайшем секрете, так как однажды учетку Linkmon99 уже взламывали. Хуже того: как сообщил изданию игрок, хакер уже связывался с ним, демонстрируя, что знает тот самый email-адрес, узнать который, по словам Linkmon99, злоумышленнику было попросту неоткуда.

«Я сделал это, чтобы доказать им свою точку зрения», — заявил хакер, общаясь в чате с журналистами. Он рассказал, что хотел наглядно продемонстрировать разработчикам риски, которые создают инсайдеры c доступом к пользовательским данным, а также подчеркнул, что Roblox имеет огромную аудиторию среди несовершеннолетних, то есть третьи лица могут получить доступ к данным детей.

Дело в том, что вначале хакер вообще пытался получить bug bounty от разработчиков Roblox, хотя действовал он определенно вне рамок закона. Так, исходно он заплатил неизвестную сумму инсайдеру за поиск пользовательских данных (на LinkedIn этот человек числится как подрядчик, работающий над внутриигровой поддержкой Roblox) и уже после этого атаковал службу поддержки.

Первоначально злоумышленник и вовсе заявил журналистам, что использовал фишинг и взломал сотрудника Roblox, чтобы получить доступ к бэкенду поддержки клиентов. Но затем он «изменил показания» и сообщил, что воспользовался неким багом, связанным с аутентификацией.

Представители Roblox заверили Vice Motherboard, что никакой уязвимости не существует, а действия хакера охарактеризовали как фишинговую атаку с применением социальной инженерии. Разработчики подчеркнули, что предупредили о действиях этого человека специалистов HackerOne, так как bug bounty программа платформы работает именно там.

Также в компании уверяют, что уже приняли меры для решения возникшей проблемы и адресно уведомили небольшое количество пострадавших клиентов, до чьих учетных записей успел добраться взломщик.

Хакер же понял, что не получит денег за «уязвимость», и принялся вредить: сменил пароли для нескольких учетных записей, украл и продал чужие внутриигровые предметы. На одном из его скриншотов также видно успешное изменение настроек двухфакторной аутентификации для чужой учетной записи.

Фишинг в России и в мире

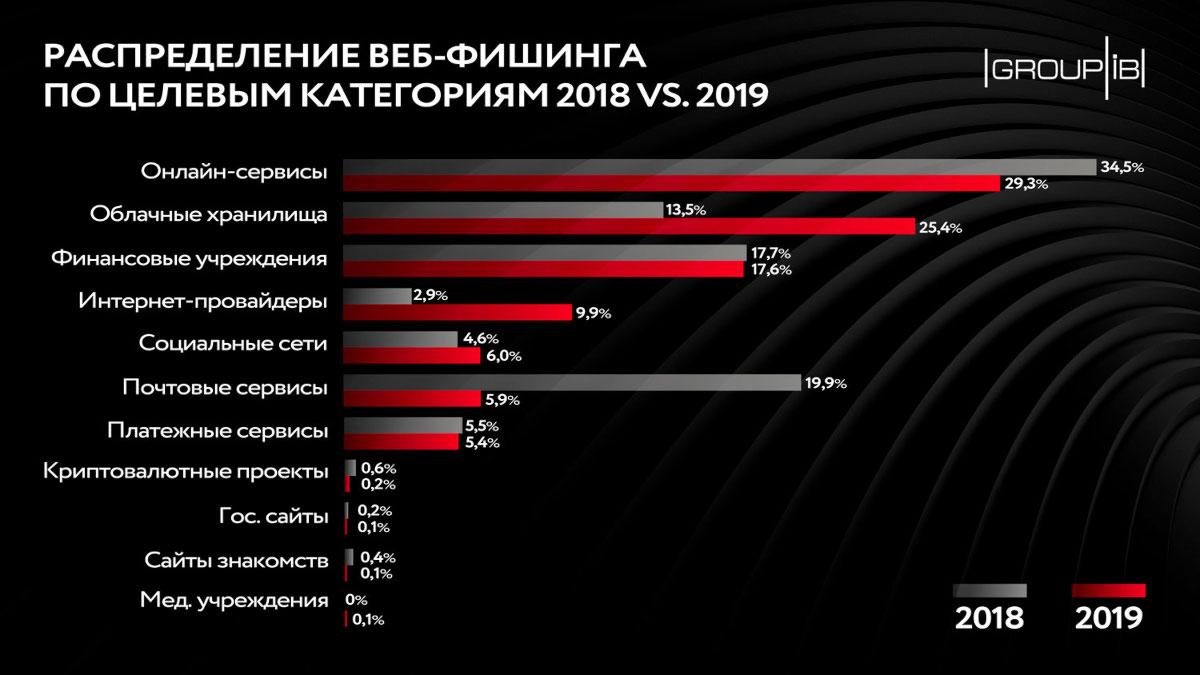

Аналитики компании Group-IB рассказали, что в 2019 году компания заблокировала более 14 000 фишинговых ресурсов, а это втрое больше, чем годом ранее.

Среди ключевых тенденций прошлого года эксперты CERT-GIB отметили смещение фокуса атак на пользователей облачных хранилищ как в B2C-, так и в B2B-сегменте, а также переход фишеров от создания единичных мошеннических страниц на целые «сетки» сайтов под определенные бренды, что обеспечивает непрерывность их функционирования и устойчивость к блокировкам.

Во второй половине 2019 года CERT-GIB заблокировал 8506 фишинговых ресурсов, в то время как годом ранее этот показатель составлял 2567. В целом в 2019 году было заблокировано 14 093 фишинговых страницы, а годом ранее — 4494.

В прошлом году наибольшее количество фишинговых страниц было нацелено на онлайн-сервисы (29,3%), облачные хранилища (25,4%) и финансовые организации (17,6%).

2019 год ознаменовал собой смену страны — лидера по хостингу фишинговых ресурсов: США (27%), которым принадлежало первенство на протяжении последних нескольких лет, уступили место России (34%). Обладатель третьего места на этом пьедестале остался неизменным — «бронзу» удерживает Панама, на нее пришлось 8% блокировок.

Что до фишинговых писем, в большинстве случаев (98%) вредоносы скрывались в почтовых вложениях, и лишь 2% фишинговых писем содержали ссылки, ведущие на загрузку вредоносных объектов.

В архивах доставлялось около 70% всех вредоносных объектов, в основном для этого использовались форматы RAR (29%) и ZIP (16%).

Xakep #254. Android: атака и защита

eBay следит за тобой

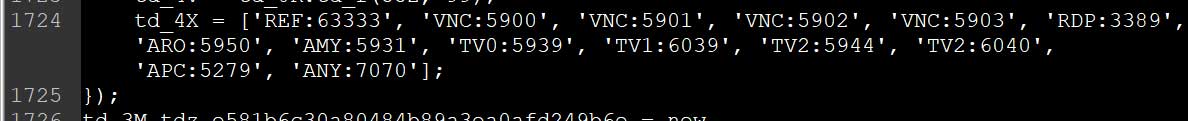

ИБ-эксперты и журналисты Bleeping Computer обнаружили, что сайт ebay.com сканирует локальные порты посетителей в поисках приложений для удаленной поддержки и удаленного доступа. Многие из этих портов связаны с такими инструментами, как Windows Remote Desktop, VNC, TeamViewer, Ammy Admin.

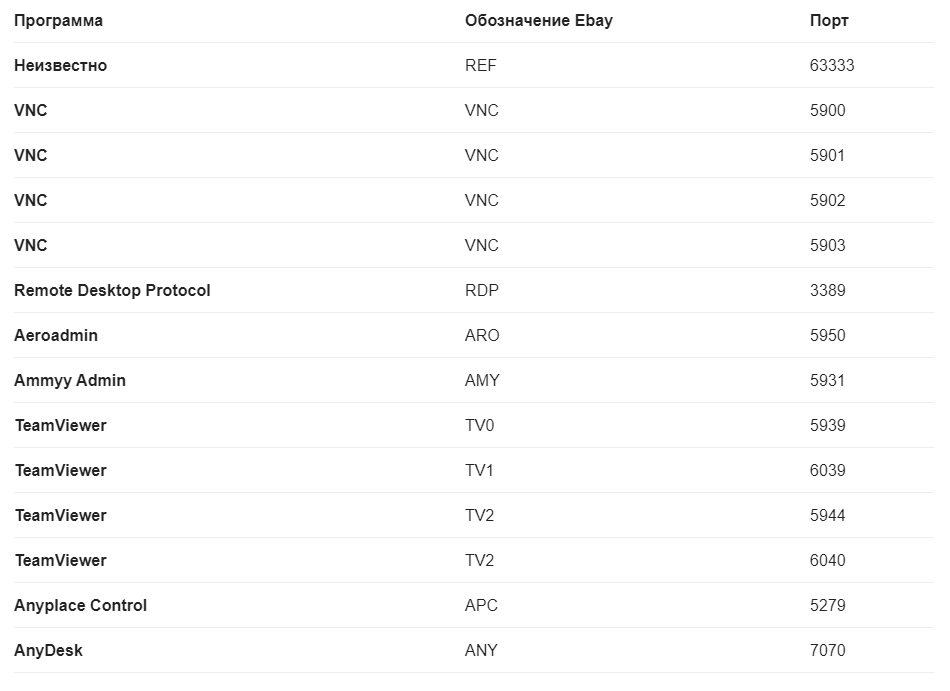

Скрипт check.js (архивная копия) пытается подключиться к следующим портам:

Сканирование выполняется с использованием WebSockets для подключения к 127.0.0.1. Все четырнадцать сканируемых портов и связанные с ними программы перечислены в таблице ниже.

Первым на эту странность обратил внимание ИБ-специалист, известный под псевдонимом Nullsweep. Он отмечал, что, если открыть сайт с Linux-машины, сканирование не ведется. В общем-то, это логично, ведь все сканируемые программы — это средства удаленного доступа для Windows.

Журналисты Bleeping Computer пишут, что впервые услышали о скрипте, сканирующем порты, от специалиста Darknet Diaries Джека Рисайдера. Тот высказал предположение, что сканирование портов может делаться с целью доставки рекламы, фингерпринтинга или же для защиты от мошенничества.

Скорее всего, так действительно пытаются обнаружить скомпрометированные компьютеры, которые используются для мошенничества на eBay. Дело в том, что еще в 2016 году злоумышленники с помощью TeamViewer захватывали чужие машины, опустошали счета PayPal и заказывали товары с eBay и Amazon.

Теорию о борьбе с мошенниками подтверждает еще один ИБ-эксперт, Дэн Немек, который написал о странной активности eBay большую статью. Немек проследил используемый аукционом скрипт до продукта ThreatMetrix, который создан компанией LexisNexis и предназначен для обнаружения мошенников. И хотя сканер eBay, по сути, ищет известные и легитимные программы, в прошлом некоторые из них действительно применяли в качестве RAT в фишинговых кампаниях.

Представители eBay ограничились весьма обтекаемым комментарием. Так, на вопрос журналистов Bleeping Computer о сканировании портов посетителей в компании ответили следующее:

«Конфиденциальность и данные наших клиентов являются нашим главным приоритетом. Мы стремимся создать на наших сайтах и сервисах атмосферу безопасности, удобства и надежности».

Безопасность iOS: потрачено

Компания Zerodium, известный брокер уязвимостей, сообщила, что в ближайшие месяцы не будет приобретать новые эксплоиты для уязвимостей в iOS, так как предложение на них превысило спрос. Так, компании не нужны LPE (локальное повышение привилегий) для Apple iOS, RCE (удаленное выполнение кода) для Safari или баги, допускающие побег из песочницы.

Глава Zerodium Чауки Бекрар в личном Twitter прокомментировал происходящее так:

«Безопасность iOS про*ана. Только PAC [Pointer Authentication Codes] и отсутствие постоянного присутствия (ориг. non-persistence. — Прим. ред.) в системе удерживают ее от падения до нуля... но мы видим много эксплоитов для обхода PAC, а также есть несколько эксплоитов (0day), работающих со всеми iPhone/iPad. Остается надеяться, что iOS 14 будет лучше»

— Чауки Бекрар

Уязвимость SaltStack Salt

Эксперты компании F-Secure обнаружили две критические уязвимости в опенсорсном фреймворке SaltStack Salt, который широко используется в дата-центрах и облачных серверах. Обе проблемы набрали 10 баллов из 10 возможных по шкале оценки уязвимостей CVSS, и обе допускают удаленное выполнение произвольного кода.

Уязвимости получили идентификаторы CVE-2020-11651 и CVE-2020-11652 и позволяют злоумышленнику выполнить произвольный код на удаленных серверах в дата-центрах и облачных средах.

Так, одна уязвимость представляет собой обход аутентификации: неаутентифицированным сетевым клиентам по ошибке предлагалась полная функциональность. В некоторых случаях атакующий мог даже получить токен для доступа с правами root к master-серверу и выполнять произвольные команды на серверах с активным демоном salt-minion.

Второй баг — это обход каталога, возникший из-за некорректной очистки недоверенных входных данных, что в результате обеспечивало неограниченный доступ ко всей файловой системе сервера с root-правами. Для использования уязвимости необходима аутентификация, но получить ее можно через эксплуатацию проблемы CVE-2020-11651.

В настоящее время патчи для опасных багов уже доступны, но еще недавно в Сети можно было обнаружить более 6000 потенциально уязвимых систем, а эксплуатация уязвимостей оказалась очень проста.

Так как SaltStack Salt широко используется в дата-центрах и облачных серверах, эксперты F-Secure предупреждали о том, что грядут большие проблемы. К сожалению, их предостережения полностью оправдываются. При помощи этих уязвимостей в мае 2020 года были атакованы:

- инфраструктура LineageOS, мобильной операционной системы на базе Android, используемой для смартфонов, планшетов и телевизионных приставок;

- блогинговая платформа Ghost;

- удостоверяющий центр Digicert;

- Xen Orchestra, веб-интерфейс для визуализации и администрирования хостов XenServer (или XAPI);

- поисковый сервис Algolia, который предоставляет поисковые услуги крупным сайтам (в том числе Twitch, Hacker News, Stripe).

Судя по всему, все перечисленные инциденты — дело рук операторов ботнета Kinsing. К примеру, издание ZDNet ссылается на собственные источники в ИБ-сообществе и пишет, что операторы Kinsing были первыми, кто начал эксплуатировать уязвимости в SaltStack Salt. Они устанавливают бэкдоры и разворачивают майнеры на взломанных серверах.

В настоящее время ботнет все еще продолжает свои атаки, но теперь проблемы в SaltStack Salt стали использовать и другие хак-группы. ИБ-специалисты прогнозируют, что в ближайшие недели атаки будут только усиливаться, так как PoC-эксплоиты для уязвимости обхода аутентификации (CVE-2020-11651) уже опубликованы в открытом доступе, в том числе на GitHub.

150 миллионов человек отказались от паролей

Компания Microsoft поделилась интересной статистикой использования паролей. По данным аналитиков, все больше людей отказываются от традиционных паролей и предпочитают им альтернативные решения для аутентификации.

Количество пользователей, применяющих «беспарольные» решения Microsoft, достигло 150 000 000 (по сравнению со 100 000 000 в ноябре 2019 года). Эта цифра охватывает пользователей онлайн-сервисов компании, таких как Azure, GitHub, Office и Xbox.

Статистика компании включает пользователей, полагающихся в работе на решение Windows Hello (распознавание отпечатков пальцев и лиц) для доступа к Azure Active Directory, а также пользователей, которые применяют приложение Microsoft Authenticator и ключи с поддержкой FIDO2 для входа в различные учетные записи без паролей.

NXNSAttack

Команда израильских ИБ-специалистов рассказала о новой DNS-проблеме NXNSAttack, которая может использоваться для значительной амплификации DDoS-атак.

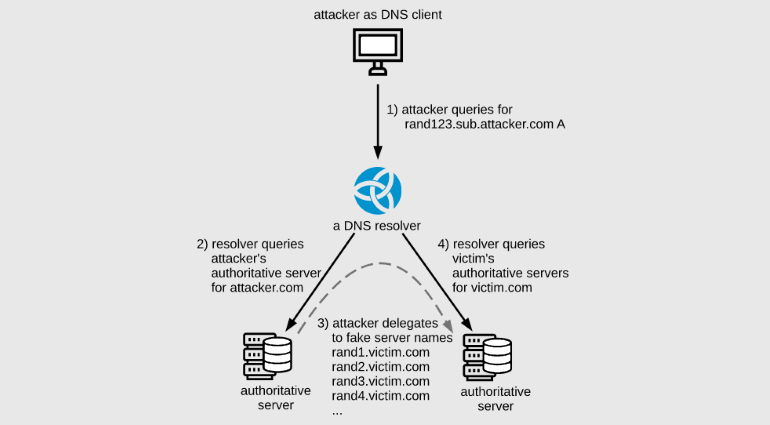

Проблема влияет на рекурсивные DNS-серверы, а также делегирование DNS. И хотя атаки NXNSAttack могут быть реализованы по-разному, основные шаги в любом случае будут одинаковыми:

- Злоумышленник отправляет DNS-запрос на рекурсивный DNS-сервер. Запрос для домена, типа attacker.com, который управляется через подконтрольный хакеру авторитативный DNS-сервер.

- Так как рекурсивный DNS-сервер не авторизован резолвить этот домен, он перенаправит операцию вредоносному DNS-серверу злоумышленника.

- Вредоносный DNS-сервер отвечает рекурсивному DNS-серверу, заявляя, что делегирует операцию резолвинга DNS длинному списку name-серверов. Этот список содержит тысячи поддоменов для сайта жертвы.

- Рекурсивный DNS-сервер перенаправляет DNS-запрос всем поддоменам в этом списке, создавая огромную нагрузку на авторитативный DNS-сервер жертвы.

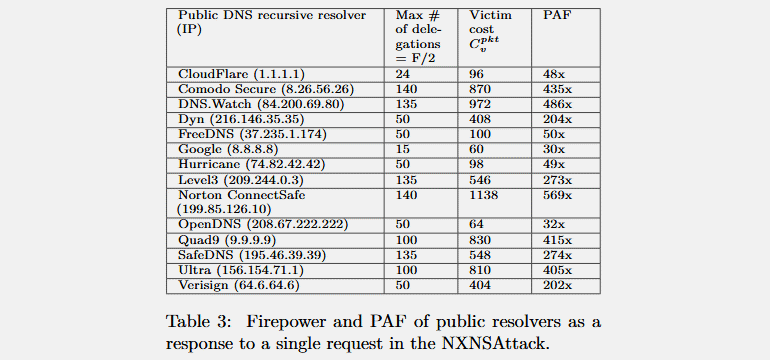

В итоге злоумышленник, эксплуатирующий проблему NXNSAttack, может добиться амплификации простого DNS-запроса в 2–1620 раз по сравнению с его первоначальным размером. Такая нагрузка способна привести к сбою DNS-сервера жертвы, а когда DNS-сервер отключится, пользователи не попадут на атакованный сайт, так как домен сайта резолвится не сможет.

Эксперты пишут, что коэффициент амплификации пакетов будет зависеть от конкретного ПО, работающего на рекурсивном DNS-сервере, но в большинстве случаев амплификация окажется во много раз больше, чем при использовании других методов.

По мнению авторов NXNSAttack, в настоящее время такие DDoS-атаки среди наиболее опасных, ведь злоумышленники могут проводить затяжные и мощные кампании, автоматизировав DNS-запросы и имея в своем распоряжении всего несколько устройств.

Перед проблемой NXNSAttack уязвимы ISC BIND (CVE-2020-8616), NLnet Labs Unbound (CVE-2020-12662), PowerDNS (CVE-2020-10995), а также CZ.NIC Resolver Knot (CVE-2020-12667) и коммерческие DNS-сервисы таких крупных компаний, как Cloudflare, Google, Amazon, Microsoft, Oracle (DYN), Verisign, IBM Quad9 и ICANN.

На протяжении последних нескольких месяцев эксперты тесно сотрудничали с производителями ПО для DNS, сетями доставки контента и DNS-провайдерами, чтобы обезопасить от NXNSAttack DNS-серверы по всему миру.

Патчи для уязвимостей NXNSAttack активно выпускаются уже несколько недель, и они призваны предотвратить злоупотребление процессом делегирования DNS. Администраторам рекомендуется как можно скорее обновить ПО своего DNS-резолвера до последней версии.

Другие интересные события месяца

Европол сообщил об аресте членов польской хак-группы Infinity Black

Немецкие власти обвинили российского хакера во взломе Бундестага в 2015 году

Восемь лет ботнет Cereals существовал лишь с одной целью: скачивать аниме

Власти США опубликовали список самых эксплуатируемых уязвимостей

Bluetooth-атака BIAS угрожает устройствам с прошивками Apple, Broadcom, Cypress, Intel, Samsung

СБУ арестовала хакера Sanix, торговавшего терабайтами пользовательских данных