Специалист «Лаборатории Касперского» Борис Ларин в течение года изучал и анализировал эволюцию одного из самых продвинутых и старейших наборов эксплоитов — Magnitude. Оказалось, что он по-прежнему активно поддерживается и непрерывно развивается.

В настоящее время наборы экплоитов распространены уже не так широко, как раньше. Исследователь объясняет, что в прошлом они в основном полагались на использование уже закрытых уязвимостей, однако более новые и безопасные браузеры с функцией автоматического обновления эксплуатировать известные уязвимости просто не позволяют. Также в прошлом хакеры активно эксплуатировали различные проблемы Adobe Flash, но теперь он отключен по умолчанию во всех браузерах, по большей части вытеснен открытыми стандартами, такими как HTML5, WebGL и WebAssembly, а к концу 2020 года его поддержка и вовсе будет прекращена.

Со снижением популярности Adobe Flash связывают и уменьшение количества эксплоит-китов. Однако они не исчезли полностью, а адаптировались и переключились на пользователей Internet Explorer, не установивших последние обновления безопасности. Как ни странно, Internet Explorer все еще остается относительно популярным браузером. По данным NetMarketShare, по состоянию на апрель 2020 г. Internet Explorer использовался на 5,45 % настольных компьютеров (для сравнения: доля Firefox — 7,25 %, Safari — 3,94 %, Edge — 7,76 %).

В итоге наборы эксплоитов до сих пор играют заметную роль в современном ландшафте угроз и продолжают развиваться. Понаблюдав за Magnitude в течение года, Ларин пришел к следующим выводам:

- Magnitude продолжает поставлять шифровальщики в страны Азиатско-Тихоокеанского региона (АТР) посредством вредоносной рекламы;

- в феврале текущего года авторы Magnitude перешли на использование эксплоита для более свежей уязвимости CVE-2019-1367 в Internet Explorer (изначально обнаруженной как уязвимость нулевого дня);

- Magnitude использует ранее неизвестный эксплоит повышения привилегий для уязвимости CVE-2018-8641, разработанный известным автором.

Как и большинство существующих эксплоит-китов, в 2019 году Magnitude использовал уязвимость CVE-2018-8174 в движке VBScript (Internet Explorer). Однако злоумышленники, стоящие за Magnitude, одними из первых перешли на более свежую уязвимость CVE-2019-1367 и с 11 февраля 2020 года используют эксплоит к ней в качестве основного.

Как и в случае с CVE-2018-8174, хакеры не разрабатывали свой собственный эксплоит для уязвимости CVE-2019-1367, а вместо этого взяли за основу оригинальный эксплоит нулевого дня и модифицировали его, добавив собственный шелл-код и обфускацию.

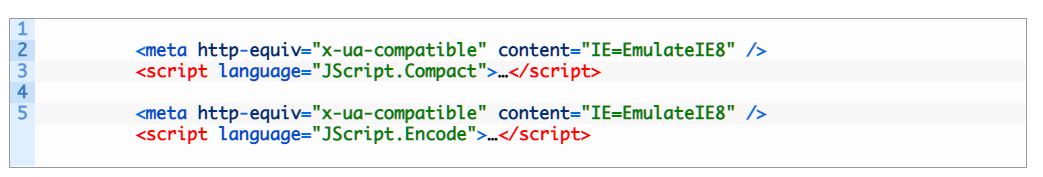

CVE-2019-1367 представляет собой уязвимостью типа Use-After-Free, возникающую из-за того, что в устаревшем движке JavaScript jscript.dll сборщик мусора не отслеживает не привязанное значение. По умолчанию Internet Explorer 11 использует Jscript9.dll, однако в нем есть возможность выполнить скрипт с помощью устаревшего движка, включив режим совместимости с Internet Explorer 7/8. Это можно сделать с помощью следующих атрибутов скрипта:

Оригинальный эксплоит использует JScript.Compact — специальный профиль для встраиваемых устройств. Но, исследователь отмечает, что JScript.Encode гораздо интереснее, поскольку был разработан Microsoft для защиты скриптов и предотвращения копирования исходного кода. Этот атрибут позволяет выполнять скрипты, закодированные с помощью Microsoft Script Encoder (screnc.exe), а также отключает отладку скриптов. По сути, это своего рода DRM для JavaScript. Авторы Magnitude изменили первоначальный эксплоит, чтобы в полной мере воспользоваться этой функцией.

Эксплоит повышения привилегий, который используется в Magnitude, тоже весьма интересен. Специалисту не сразу удалось распознать в нем что-то известное. Так, он использовал уязвимость в драйвере ядра win32k, и более тщательный анализ показал, что эта конкретная уязвимость была исправлена в декабре 2018 года. По данным Microsoft, в этот период было исправлено только две уязвимости, связанные с повышением привилегий в win32k: CVE-2018-8639 и CVE-2018-8641.

Ранее Microsoft делилась с экспертами более подробной информацией о проблеме CVE-2018-8639, поэтому был сделан вывод, что обнаруженный эксплоит использовал уязвимость CVE-2018-8641.

Также оказалось, что код данного эксплоита имеет значительное сходство с еще одним эксплоитом нулевого дня — CVE-2019-0859. Основываясь на этом сходстве, исследователи приписывают авторство данного эксплоита достаточно плодовитому хакеру, известному как Volodya, Volodimir или BuggiCorp. Он знаменит тем, что продает эксплоиты нулевого дня APT-группировкам и отдельным преступникам.

В прошлом Volodya рекламировал свои услуги на exploit[.]in, том же подпольном форуме, где когда-то рекламировался и набор эксплоитов Magnitude. В настоящее время неизвестно, использовался ли эксплоит для уязвимости CVE-2018-8641 изначально как эксплоит нулевого дня или был разработан как эксплоит первого дня (путем сравнения уязвимой и исправленной версий). Важно отметить, что публичный эксплоит для CVE-2018-8641 тоже существует, но он неправильно приписывается CVE-2018-8639 и эксплуатирует уязвимость другим способом — то есть для одного и того же бага существуют два совершенно разных эксплоита.

Magnitude по-прежнему использует в качестве конечной полезной нагрузки собственную программу-вымогатель (судя по всему, речь идет о Magniber). Вымогатель поставляется с временным ключом шифрования и списком доменных имен, которые злоумышленники часто меняют. Файлы шифруются с помощью Microsoft CryptoAPI, при этом хакеры используют улучшенный криптопровайдер Microsoft для RSA и AES (PROV_RSA_AES). За время наблюдений ядро малвари не претерпевало значительных изменений.

Исследователь резюмирует, что эксплоит-киты по-прежнему активны и представляют собой серьезную угрозу, переходя на более новые эксплоиты для Internet Explorer. Поэтому специалисты напоминают о необходимости своевременно устанавливать обновления безопасности, а также не советуют использовать Internet Explorer в качестве браузера.