Содержание статьи

О самой международной школе HackerU, которая специализируется на обучении профессионалов в сфере информационной безопасности, я долго рассказывать не буду — всю актуальную информацию ты можешь найти в соответствующем разделе на сайте организации. А вот о чем следует поговорить подробно, так это о направлении, которому учат в HackerU, о преподавателе и, конечно же, о самом процессе обучения. Итак, по порядку.

Дело в шляпе

Освоить профессию программиста, системного администратора или веб-мастера в наши дни относительно несложно — было бы желание. А вот пентестерам повезло меньше: до недавнего времени этому направлению нигде целенаправленно не учили. Поэтому большинство практикующих хакеров (независимо от того, выступают они на стороне атаки или защиты) — это самоучки, достигшие вершин мастерства годами кропотливого сбора и анализа информации.

При этом у профессии пентестера есть важные особенности, о которых могут рассказать только практики. В отличие от некоторых других IT-специальностей, эта работа по-настоящему творческая: методы поиска брешей в защите, способы их исследования и эксплуатации ты выбираешь сам. Есть, конечно, общепринятые методологии и протоколы тестирования, но большинство из них носит рекомендательный характер.

То есть труд пентестера чем-то сродни деятельности ученого или детектива: нужно обнаружить слабое место в защите и придумать стратегию его использования. По сравнению с тем же программированием рутины тут куда меньше, а драйва — на порядок больше, хотя пентестеру часто и приходится написать скрипт-другой для автоматизации некоторых процессов.

Самый скучный, на мой взгляд, этап — это составление отчетов. Но и эту задачу можно решать с огоньком, особенно если ты умеешь излагать свои мысли на бумаге и тебе это нравится. Если нет, в некоторых Red Team складыванием букв в слова занимается специально обученный технический писатель.

Вторая важнейшая вещь — это сообщество. Хакерское комьюнити — очень тесное и весьма сплоченное, здесь буквально все знают всех, потому что год от года тусуются на одних и тех же ивентах вроде PHDays или Zero Nights, не говоря уж про камерные пивные сборища вроде «2600». Заметь: я имею в виду не «анонимные сообщества по интересам» на всем известных форумах, а именно профессиональные мероприятия для спецов по информационной безопасности, где можно не только послушать интереснейшие доклады, но и пообщаться с крутыми ребятами, готовыми обменяться с тобой последними сплетнями актуальными знаниями и обсудить новейшие технологии. Это крайне интересно и безумно вдохновляет. А технический уровень участников таких конференций очень высок, у многих из них действительно есть чему поучиться.

Ну и наконец, работа пентестера неплохо оплачивается. Иногда — очень неплохо. К тому же это, пожалуй, единственный легальный способ быть хакером и получать за это деньги — то есть заниматься любимым делом (например, взломом) без опасения присесть за это увлечение на нары. Думается, перечисленных аргументов вполне достаточно для того, чтобы у всякого разумного человека пробудилось желание освоить эту профессию. А значит, ей нужно учиться.

По ту сторону экрана

Как говаривал американский писатель Генри Адамс, «учитель влияет на вечность». В HackerU на вечность влияет Егор Богомолов, бывший сотрудник компаний «Информзащита», «Бизон» и «Валарм», специалист по вопросам защиты мобильных и веб-приложений, безопасности корпоративных сетей и анализу кода. Можно было бы растянуть «бла-бла-бла» о его послужном списке еще на пару абзацев, но вместо этого лучше просто упомянуть, что кое-кто из редакции «Хакера» знает Егора лично, и потому у нас, в общем-то, нет серьезных сомнений в его адекватности.

Гораздо важнее рассказать о том, как преподает Егор. Так вот: участие в интенсиве показало, что преподает Егор очень неплохо. При этом фишка его подхода заключается в том, что он практически не использует слайды, поскольку (по его же собственным словам) их не любит, а вместо этого предпочитает растолковывать все на словах, помогая себе демонстрацией экрана своего ноутбука. Так на самом деле получается гораздо нагляднее.

Егор подробно объясняет каждый пункт учебной программы и отвечает на вопросы слушателей. Даже если они напрямую не относятся к рассматриваемой теме. Самый, на мой взгляд, приятный аспект заключается в том, что, когда ты оканчиваешь курс, преподаватель никуда не исчезает, а остается на связи. С Егором в любой момент можно списаться в «Телеграме» и проконсультироваться по животрепещущей теме.

Во время интенсива Егор делает ставку на практику. То есть, кратко рассказав о теме занятия, он предлагает выполнить практическое задание и дает по ходу дела исчерпывающие объяснения о том, как добиться успеха. Если у слушателя возникают проблемы с установкой или настройкой необходимого софта, Егор помогает их решить — может даже подключиться к компьютеру по RDP и настроить все вручную. Часть модулей полного курса читают другие преподаватели, но о них я ничего рассказать не могу, поскольку прослушал лишь вводный четырехдневный блок. Однако, если все они обладают той же экспертностью и харизмой, что и Егор Богомолов, получать знания наверняка будет интересно и приятно.

А чему там учат?

Для организации дистанционного обучения сайт HackerU использует бесплатный движок Moodle, и интерфейс личного кабинета слушателя вполне соответствует названию. Всем, кто работал с данной LMS, знакома эта боль. В общем, не слишком удобно, но привыкнуть можно.

Было бы, наверное, неплохо, если бы все наиболее полезные линки — на телеграм-чат, на раздел, в котором следует отмечать посещаемость, на список нужного софта — лежали где-нибудь на видном месте. Но нет, ссылку на чат нужно поискать в разделе новостей и анонсов, а за остальным поползать по меню. Впрочем, на занятии слушателям показывают QR-код, с помощью которого нужно ввести кодовое слово и тем самым подтвердить, что лекцию ты посетил. Забудешь — засчитают прогул.

Лекция проводится в Zoom. На экране демонстрируется рабочий стол компьютера преподавателя, изображение с его камеры и лица других участников действа. Да, перед началом занятий тебя попросят включить камеру, чтобы лектор мог видеть твою физиономию и по мимике оценивать реакцию на излагаемый материал. Правда, просьбу вполне можно проигнорировать: родителей в школу за это не вызовут. И даже если ты пропустил одну из лекций, ничего страшного: все занятия можно позже просмотреть в записи.

Вопросы можно задавать во встроенном чате Zoom и в «телеге». Не сказал бы, что следить во время лекции сразу за двумя чатами — крайне продуктивная затея, но на вводном интенсиве слушатели были не слишком активны, и чатики грызению гранита науки не мешали.

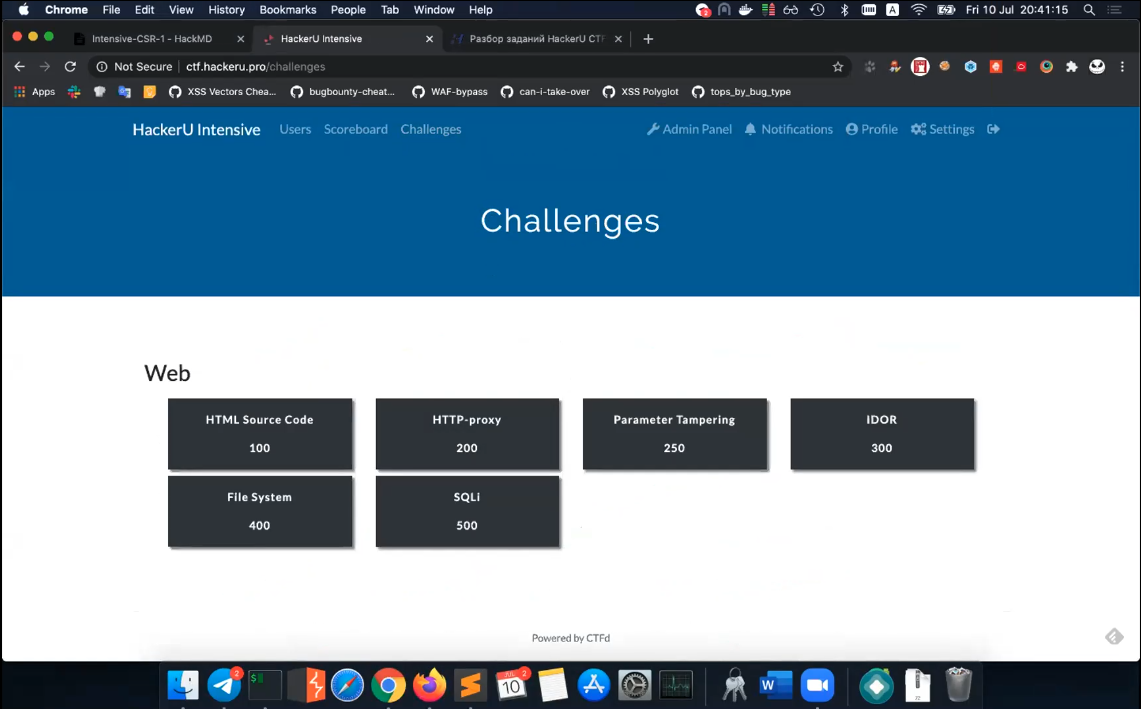

Как уже упоминалось, основная ставка делается на практику. Эта самая практика построена на основе CTF: слушатель должен изучить материал, выполнить задание, найти «секретный флаг», роль которого играет специальная кодовая фраза, и сдать его на соответствующей страничке. В программе курса используется собственная CTF-площадка, к которой студенты получают доступ. Учащиеся соревнуются между собой в том, кто соберет больше фрагов флагов и решит все задачи быстрее соперников.

Курс (по крайней мере вводная его часть) ориентирован на айтишников, не имеющих опыта в пентесте, но уже обладающих некоторыми базовыми знаниями. Например, он подойдет сисадминам, желающим получить новые навыки в кибербезопасности, разработчикам, которые хотят научиться качественно защищать свои проекты, руководителям, мечтающим лучше разбираться в вопросах защиты информации. Короче, всем, кто интересуется этичным хакингом и не знает, с чего начать.

Какой теоретической базой надо владеть, чтобы разговаривать с преподавателями на одном языке? Прежде всего, нужно хорошо представлять себе клиент-серверную архитектуру, понимать, как устроен сервер, как работает DNS. Необходимо хотя бы на начальном уровне разбираться в сетевых протоколах и заголовках TCP-пакетов, потому что без этого ты будешь понимать материал ровно до того момента, когда от поисков флага в HTML-коде веб-страницы Егор Богомолов внезапно перейдет к рассказу о перехвате и анализе трафика. Нужно хотя бы в общих чертах разбираться в архитектуре Windows и знать, чем она отличается от внутреннего устройства Linux. Ну и конечно, понадобится английский — значительную часть информации придется изучать самостоятельно, а самые толковые мануалы, как известно, написаны на языке Шекспира и Билла Гейтса.

На протяжении интенсива студентам неоднократно напоминают, что это — лишь первая ступень к вершинам хакерского мастерства. Следующие можно преодолеть, прослушав материалы основного курса. Сайт HackerU белым по синему повествует, что полный цикл обучения по этой программе прививает такие полезные навыки, как «тестирование на проникновение IT-инфраструктур» (интересно, куда проникают IT-инфраструктуры?), «применение программных средств для атак социальной инженерии» (зачем атаковать социальную инженерию?) и «произведение реверс-инжиниринга программ» (для меня так и осталось загадкой, на что в HackerU пытаются умножить реверс-инжиниринг, но вполне возможно, на ноль).

Расширенный курс включает 12 модулей, первый из которых позволяет обучиться самому хакерскому из всех существующих ныне языков программирования — JavaScript. Второй — освоить азы работы с Linux. А вот дальше обещают нечто более интересное. Тут и основы ActiveDirectory, и работа с сервисами DNS & DHCP, и программа Cisco Networking, а также использование инструментов анализа трафика, брутфорса, сетевой разведки, изучение фреймворков для тестирования на проникновение, обеспечение собственной анонимности. Слушателей обучают способам повышения привилегий в Windows и Linux, методам закрепления в скомпрометированной сети, бокового перемещения и использованию эксплойтов. Даются базовые знания по тестированию веб- и мобильных приложений, а также основы программирования на Python.

Отдельный модуль посвящен реверс-инжинирингу и вирусному анализу, хотя лично я с трудом представляю себе, чему можно научиться в этой области за несколько часов: вирусные аналитики накапливают необходимый для работы опыт годами. В конце слушателям рассказывают о том, как подготовиться к экзаменам CEH и OSCP. Я расширенный курс не проходил, поэтому поделиться личными впечатлениями о нем не могу. Но широта и охват программы обучения поистине впечатляет.

День первый

Первый день интенсива по тестированию на проникновение посвящен введению в профессию и атакам на веб-приложения. Егор Богомолов рассказывает о том, кто такие пентестеры, чем они занимаются и как зарабатывают, живописует профессиональные перспективы легальных хакеров и их преимущества по сравнению с нелегальными. Убедив слушателей в том, что взлом — это прикольно и интересно, Егор переходит к способам перехвата и анализа трафика. Инструментом служит Burp Suite, c использованием которого демонстрируется пример взлома веб-приложения.

День второй

На втором занятии подробно разбираются атаки на операционные системы и взлом приложений, которые удается обнаружить на скомпрометированном хосте. Слушатель познакомится с понятием уязвимости, а также освоит базовые приемы работы в Kali Linux. Безусловно, охватить вершины и погрузиться в глубины хакерского мастерства за одно трехчасовое занятие невозможно, но этот модуль дает неплохое базовое представление о приемах работы Red Team.

День третий

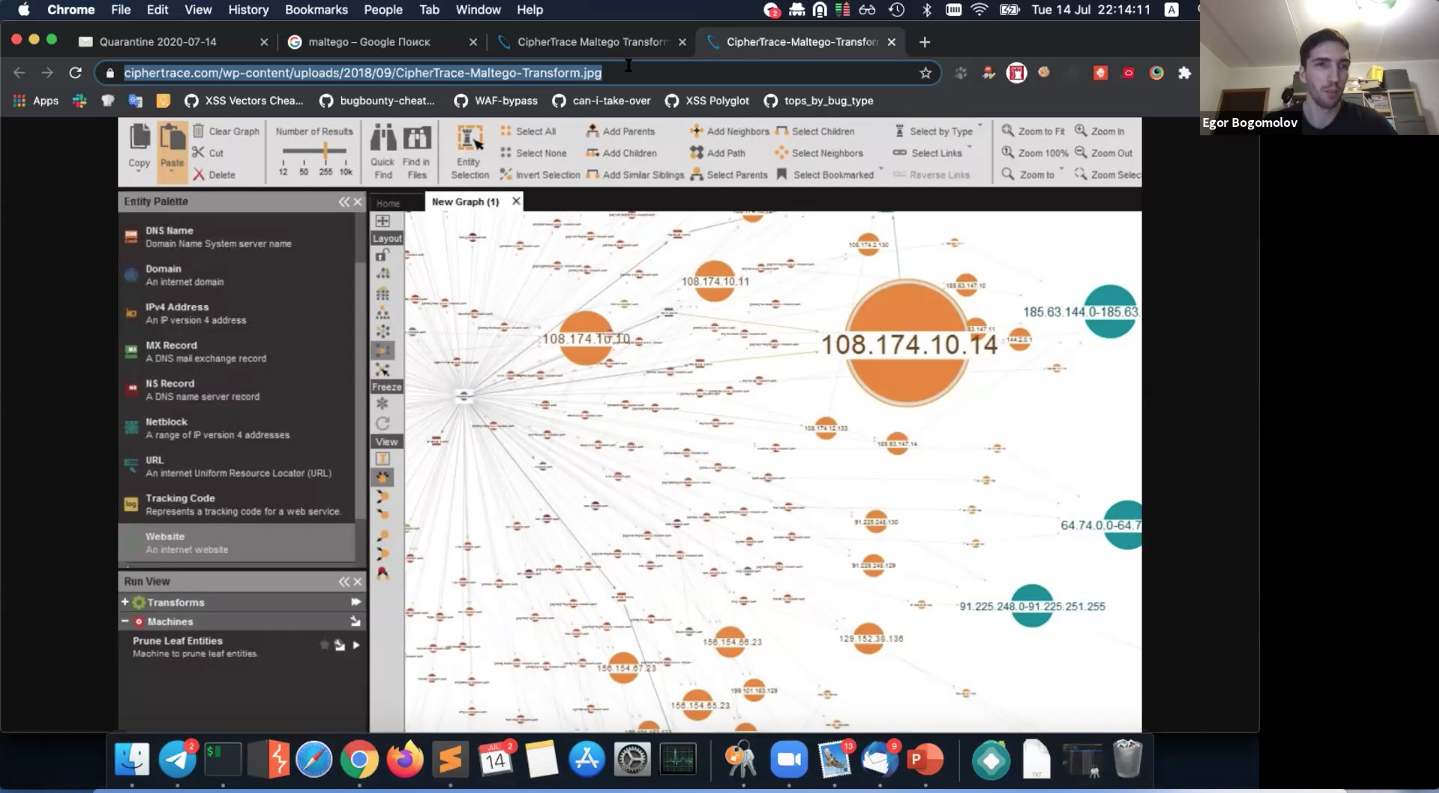

В третьем разделе цикла речь идет об атаках на информационную инфраструктуру предприятий. Егор предлагает обзор методов сбора и анализа сведений об атакуемом объекте и рассказывает, как получить нужные данные из открытых источников. Слушатели узнают о приемах социальной инженерии, а после познакомятся с базовыми возможностями фреймворка Metasploit.

День четвертый

Четвертый день в целом посвящен попыткам продать слушателям полный курс обучения ответам на вопросы аудитории и включает подробный рассказ о профессиональных перспективах пентестеров. Слушатели узнают, как хорошо быть «белым хакером» и как плохо им не быть. Если ты все еще сомневаешься в выборе профессии, этот блок должен окончательно развеять все твои сомнения.

Заключение

Интенсив по тестированию на проникновение от HackerU действительно рассчитан на IT-специалистов без опыта в сфере пентестинга, уже обладающих базовыми знаниями в сфере сетевых технологий и архитектуре ОС. Он представляет собой первую ступень в более полном цикле обучения специальности пентестера. Если ты уже опытный хакер, на этих занятиях ты вряд ли откроешь для себя что-то принципиально новое. Однако, если ты только планируешь изучить приемы и методы взлома, а также стать в будущем экспертом в информационной безопасности, участником Red Team или баунти-хантером, этот курс поможет тебе освоить азы профессии.

Обзор инструментария и рассказ о практических методах работы будут очень полезны для дальнейшего профессионального роста. Не менее полезным станет и общение с настоящими экспертами в информационной безопасности из числа преподавателей HackerU, а также с единомышленниками, которые проходят обучение вместе с тобой. Ведь профессиональное сообщество — это то, что по-настоящему объединяет специалистов по защите информации во всем мире.