В состав августовского «вторника обновлений» вошли исправления для 120 продуктов Microsoft, от браузера Edge до Windows, от SQL Server до .NET Framework. При этом 17 уязвимостей получили статус «критических» (в основном, это баги в Windows, Edge, Internet Explorer, Outlook, и .NET framework), а также были исправлены две уязвимости нулевого дня, уже находившиеся под атаками.

Первый 0-day баг получил идентификатор CVE-2020-1464 и был обнаружен в самой ОС Windows. По данным специалистов, злоумышленник мог воспользоваться этой проблемой для некорректной валидации подписей файлов. По сути, это позволяло атакующему обойти защитные механизмы и загрузить неправильно подписанные файлы.

Как обычно в случае уязвимостей под атакой, технические подробности об ошибке и уже зафиксированных атаках не разглашаются. Microsoft использует такой подход, чтобы усложнить эксплуатацию проблемы для других хакеров и отсрочить появление новых эксплоитов.

Известно, что уязвимости подвержены многие версии Windows, включая Windows 7 и Windows Server 2008, поддержка которых уже была прекращена.

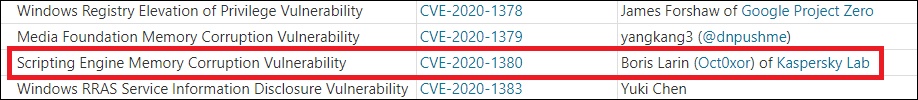

Вторая 0-day проблема имеет идентификатор CVE-2020-1380 и была обнаружена в скриптовом движке браузера Internet Explorer. Эту use-after-free ошибку обнаружили сотрудники «Лаборатории Касперского», и в компании уже рассказали об уязвимости подробно.

Специалисты пишут, во время предотвращения атаки на неназванную южнокорейскую компанию они обнаружили сразу две уязвимости нулевого дня. Первая нашлась в JavaScript-движке браузера Internet Explorer 11 и была связана с некорректным использованием динамической памяти. Она давала злоумышленникам возможность удаленного исполнения произвольного кода. Вторая была обнаружена в системной службе операционной системы. Благодаря ей атакующие могли повысить привилегии и получить возможность совершать неавторизованные действия.

Эксплоиты для этих проблем работали в тандеме, то есть сначала жертве подсовывали вредоносный скрипт, который исполнялся благодаря багу в Internet Explorer 11, а затем он повышал привилегии вредоносного процесса уже через недочет в системной службе. В результате злоумышленники могли захватить контроль над системой. Их цель состояла в том, чтобы скомпрометировать компьютеры нескольких сотрудников и попасть во внутреннюю сеть организации.

Эксперты дали этой вредоносной кампании название Operation PowerFall. На данный момент четкой связи между ней и известными группировками не выявлено, однако, судя по схожести эксплоитов, специалисты не исключают причастности к атакам известной хак-группы DarkHotel.

Как оказалось, в Microsoft уже знали о второй уязвимости (в системной службе) и подготовили для нее патч, а вот эксплуатацию проблемы в IE11 в компании считали не очень вероятной.

Аналитики «Лаборатории Касперского» рассказывают, что в случае CVE-2020-1380 уязвимой оказалось библиотека jscript9.dll, которая используется по умолчанию всеми версиями Internet Explorer, начиная с девятой. Иными словами, эксплоит представляет опасность для всех современных версий браузера.

Исследователи отмечают, что в опасности могут быть даже те пользователи, кто давно не использует морально устаревший IE. Дело в том, что некоторые приложения периодически задействуют его в работе. К примеру, Microsoft Office использует IE для показа вставленных в документы видео.

С полным списком августовских обновлений Microsoft можно ознакомиться на официальном портале Security Update Guide.