На прошлой неделе в популярном плагине Easy WP SMTP для WordPress, установленном более чем на 500 000 сайтов, была исправлена серьезная уязвимость, позволяющая сбросить пароль от учетной записи администратора. Данный плагин позволяет владельцам сайтов настроить параметры SMTP для исходящей электронной почты своего сайта.

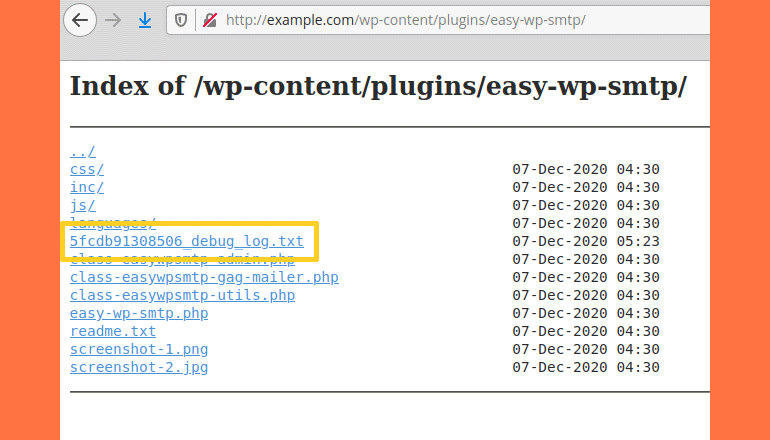

По словам исследователей из Ninja Technologies Network, Easy WP SMTP версии 1.4.2 и старше содержит функцию, которая создает дебаг-логи для всех писем, отправляемых сайтом, которые затем сохраняются в папке установки. «В папке плагина нет файла index.html, а следовательно, на серверах, где включен список каталогов, хакеры могут найти и просмотреть этот лог», — объясняют специалисты.

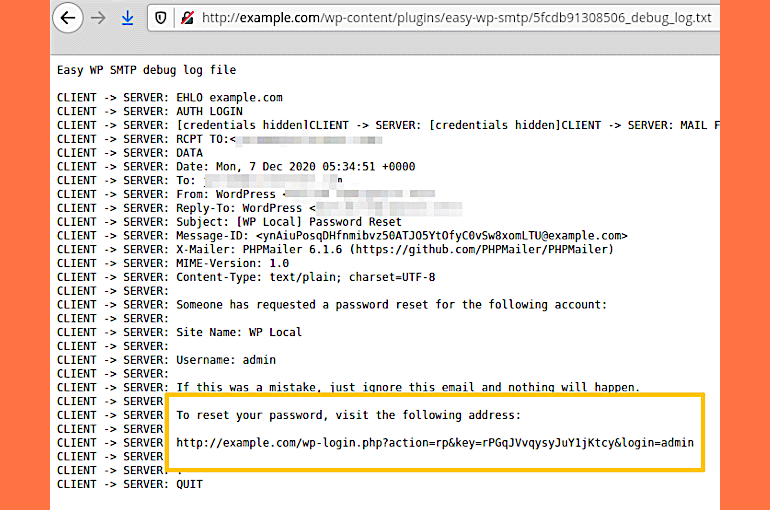

Эксперты предупреждают, что на сайты с уязвимыми версиями плагина уже около двух недель направлены автоматизированные атаки, цель которых — идентифицировать учетную запись администратора, а затем инициировать для нее сброс пароля. Дело в том, что для сброса пароля администратора нужно отправить email со специальной ссылкой, и это письмо тоже оседает в логах Easy WP SMTP. По сути, все, что нужно сделать злоумышленнику, это получить доступ к дебаг-логу, найти там ссылку сброса пароля и захватить учетную запись администратора сайта.

Как было сказано выше, разработчики плагина уже исправили уязвимость. Патч вошел в состав Easy WP SMTP версии 1.4.4.

Стоит отметить, что это не первый критический баг в Easy WP SMTP. Так, в 2019 году в плагине обнаружили проблему, которая позволяла третьим лицам включить регистрацию пользователей, а затем создавать новые учетные записи администратора.