Продолжается изучение масштабной атаки на цепочку поставок, ради которой злоумышленники скомпрометировали компанию SolarWinds и ее платформу Orion. Похоже, теперь эксперты обнаружили еще одну хак-группу, которая использовала ПО SolarWinds для размещения малвари в корпоративных и правительственных сетях.

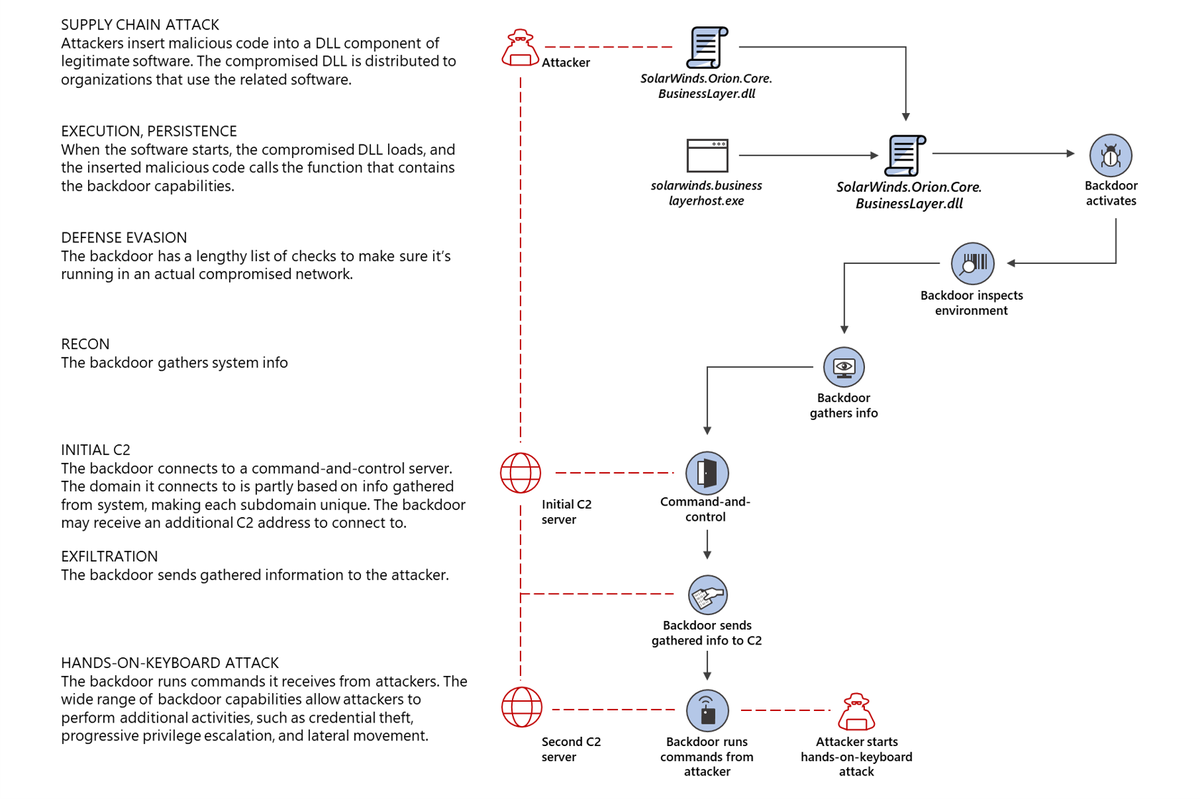

Напомню, что малварь, использованная в исходной атаке, получила кодовое имя SUNBURST (она же Solorigate). Детальные отчеты об этой угрозе почти сразу выпустили Microsoft, FireEye и Агентство по кибербезопасности и защите инфраструктуры, организованное при Министерстве внутренней безопасности США (DHS CISA). Проникнув в сеть жертвы, SUNBURST отправлял запрос своим создателям, а затем загружал бэкдор-троян под названием Teardrop, который позволял злоумышленникам запускать атаки типа hands-on-keyboard, то есть управляемые человеком.

Однако почти сразу в отчетах ИБ-экспертов упоминались еще две полезные нагрузки. Так, аналитики компаний Guidepoint, Symantec и Palo Alto Networks подробно описывают, что злоумышленники внедряли в зараженные сети .NET веб-шелл под названием Supernova. Исследователи полагали, что хакеры применяли Supernova для загрузки, компиляции и выполнения вредоносного Powershell-скрипта (который назвали CosmicGale).

Однако теперь эксперты Microsoft пишут, что Supernova – была частью другой атаки и никак не связана с нашумевшей атакой на цепочку поставок. Так, согласно сообщению на GitHub, опубликованному аналитиком Microsoft Ником Карром, веб-шелл Supernova был внедрен в плохо защищенные установки SolarWinds Orion, которые были уязвимы перед проблемой CVE-2019-8917.

Путаница возникла из-за того, что, равно как и Sunburst, Supernova была замаскирована под DLL для приложения Orion: Sunburst был скрыт внутри файла SolarWinds.Orion.Core.BusinessLayer.dll, а Supernova внутри App_Web_logoimagehandler.ashx.b6031896.dll. Однако в отчете Microsoft, опубликованном в конце прошлой неделе, сообщается, что в отличие от Sunburst DLL, файл Supernova DLL не был подписан легитимным сертификатом SolarWinds. Вряд ли это ошибка злоумышленников, которые до сих пор демонстрировали изрядную изощренность и внимание к деталям. В итоге эксперты Microsoft убеждены, что эта малварь не имеет отношения к исходной атаке на цепочку поставок и вообще принадлежит другой хак-группе.