Аналитики компании Bitdefender представили бесплатный инструмент для расшифровки данных, пострадавших в ходе атак вымогателя DarkSide. Инструмент уже доступен для загрузки с сайта компании вместе с инструкциями по его использованию.

Эксперты Bitdefender пишут, что инструмент должен пригодиться компаниям, которые не смогли восстановить после атак какие-либо данные и все еще хранят их зашифрованные копии. Кроме того, дешифровщик должен нанести урон репутации и операциям DarkSide, ведь теперь хакерам придется серьезно переделывать свою малварь, чтобы бесплатный инструмент не работал.

К тому же прошлый опыт показывает, что многие разработчики шифровальщиков вообще прекращали свою деятельность после выхода подобных инструментов, ведь большинство клиентов отказывались от их «услуг» в пользу более новых и не поддающихся дешифровке конкурентов.

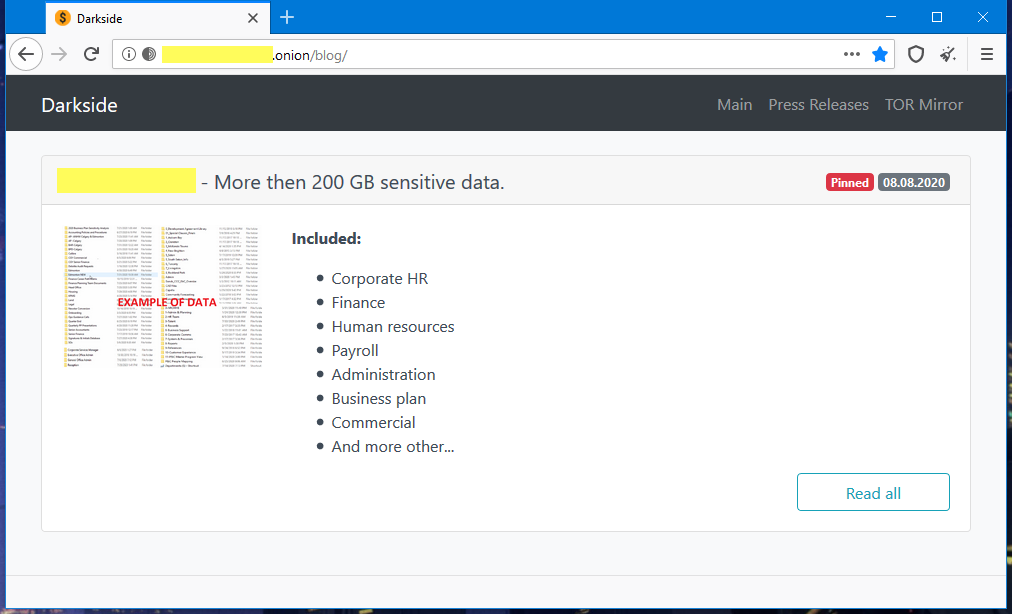

Напомню, что группировка DarkSide активна с августа 2020 года и работает по схеме «вымогатель как услуга» (RaaS), активно рекламируя свою малварь в даркнете и сотрудничая с другими хак-группами. В итоге DarkSide представляет собой классического «охотника за крупной дичью», то есть преимущественно атакует крупные корпоративные сети, шифрует данные, а затем требует у пострадавших компаний огромные выкупы. Если жертвы отказываются платить, участники Darkside публикуют похищенные у них данные на своем сайте в даркнете.

Хотя в последнее время на сайте Darkside не появлялось новых утечек, на прошлой неделе ИБ-исследователь MalwareHunter заметил, что во время праздников сайт хакеров пополнился новым разделом для журналистов, где те могут зарегистрироваться и напрямую связаться группировкой.

DarkSide ransomware's leak website now has a "Press Center" where press people can register.

— MalwareHunterTeam (@malwrhunterteam) January 8, 2021

Also "recovery companies" can register and then they will get more and more discounts after each clients they "helped"...

Great news, right?

?@demonslay335 @VK_Intel pic.twitter.com/0wuGkbFGHK