Исследователи Check Point обнаружили четыре уязвимости, затрагивающие продукты Microsoft Office, включая Excel и Office Online. Уязвимости возникли в старом, «унаследованном» коде и могли предоставить злоумышленникам возможность выполнять код через вредоносные документы Office, например, Word (.DOCX), Excel (.EXE) и Outlook (.EML). Хуже того, специалисты полагают, что эти баги существовали в коде многие годы.

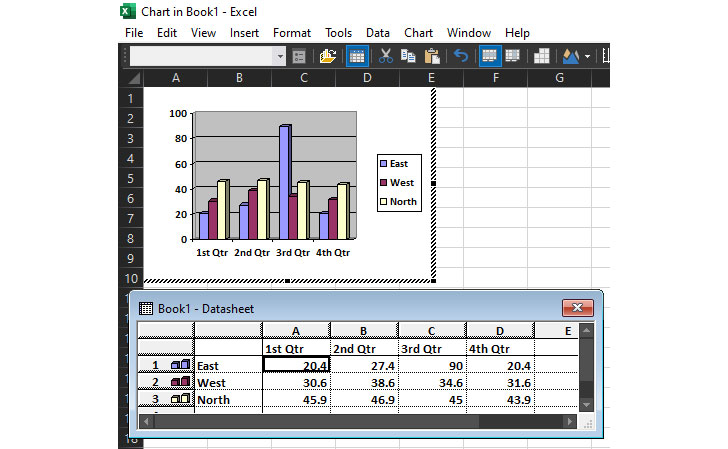

Вчера, 8 июня 2021 года, компания Microsoft выпустила патч для уязвимости, затрагивающей компонент Microsoft Office MSGraph, который отвечает за отображение графики и диаграмм. Как оказалось, он может быть использован для выполнения кода на целевой машине. К сожалению, этот компонент может быть встроен в большинство документов Office.

«Обнаруженные уязвимости затрагивают практически всю экосистему Microsoft Office. Такую атаку можно провести практически на любом программном обеспечении Office, включая Word, Outlook и пр. Мы узнали, что уязвимости возникают из-за ошибок синтаксического анализа, допущенных в унаследованном коде, — комментирует Янив Балмас, глава исследовательского подразделения Check Point Software Technologies. — Один из основных выводов нашего исследования заключается в том, что устаревший код продолжает оставаться слабым звеном в цепочке безопасности, особенно в сложном программном обеспечении, таком как Microsoft Office. Несмотря на то, что в ходе нашего исследования мы обнаружили только четыре уязвимости, невозможно сказать, сколько таких уязвимостей все еще ждут своего часа. Я настоятельно призываю пользователей Windows немедленно обновить свое программное обеспечение».

Все баги были найдены путем «фаззинга» MSGraph. Причина, по которой исследователи сосредоточились на тестировании MSGraph, заключается в том, что он содержит код, которому не менее 17 лет. Связанные с этим компонентов атаки могут быть аналогичны атакам на редактор Microsoft Equation Editor, ошибки в котором, исправленные в 2017 году, продолжают активно эксплуатировать по сей день.

Уязвимости в MSGraph получили идентификаторы CVE-2021-31939, CVE-2021-31174, CVE-2021-31178 и CVE-2021-31179. Подробностей о первом баге пока почти нет, так как CVE был присвоен ему совсем недавно, а патч вышел только вчера. Известно лишь, что проблема относится к типу use-after-free и может привести к выполнению произвольного кода в системе.

Что касается трех других недостатков, все они были исправлены еще в прошлом месяце:

- CVE-2021-31174: уязвимость OOBR, приводящая к раскрытию информации в Microsoft Excel (средняя степень серьезности); затрагивает на MSGraph, Office Online и Microsoft Excel;

- CVE-2021-31178: уязвимость целочисленного переполнения OOBR, приводящая к раскрытию информации (средняя степень серьезности);

- CVE-2021-31179: уязвимость, связанная с повреждением информации в памяти, приводящая к удаленному выполнению кода (высокая степень серьезности).