Аналитики компании G Data обнаружили вредоноса SteamHide, операторы которого прячут малварь в метаданных изображений в профилях Steam.

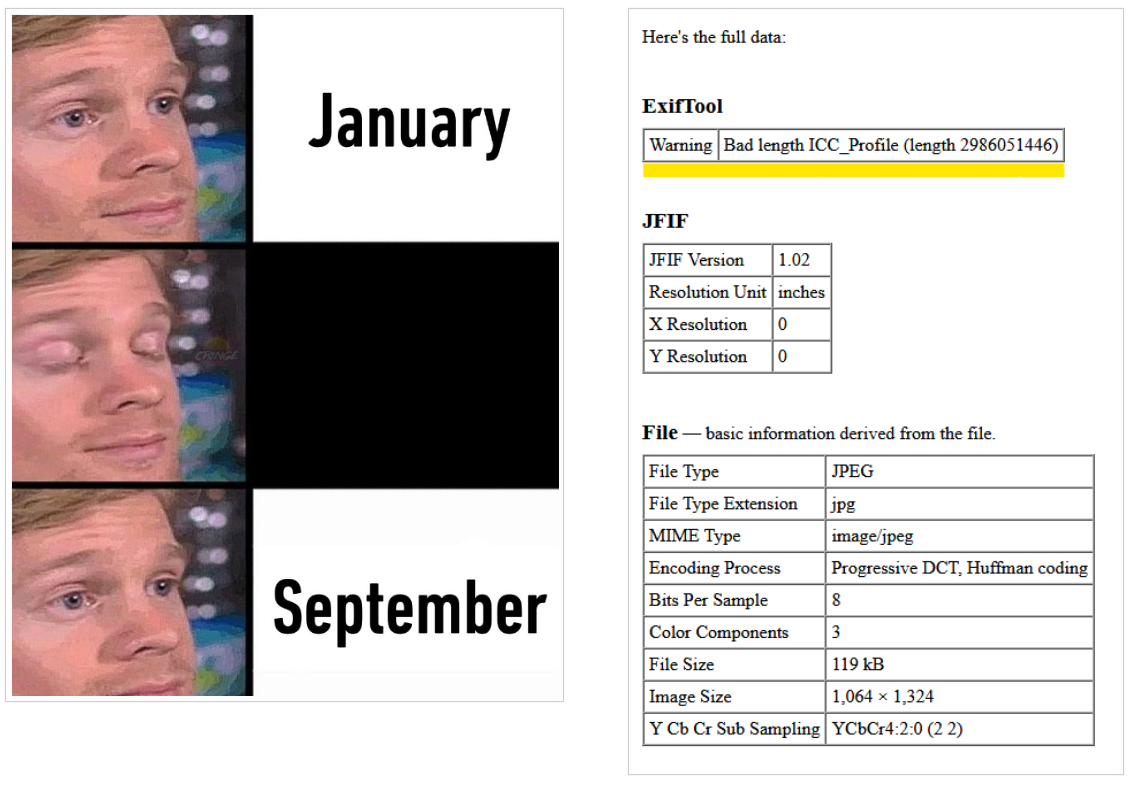

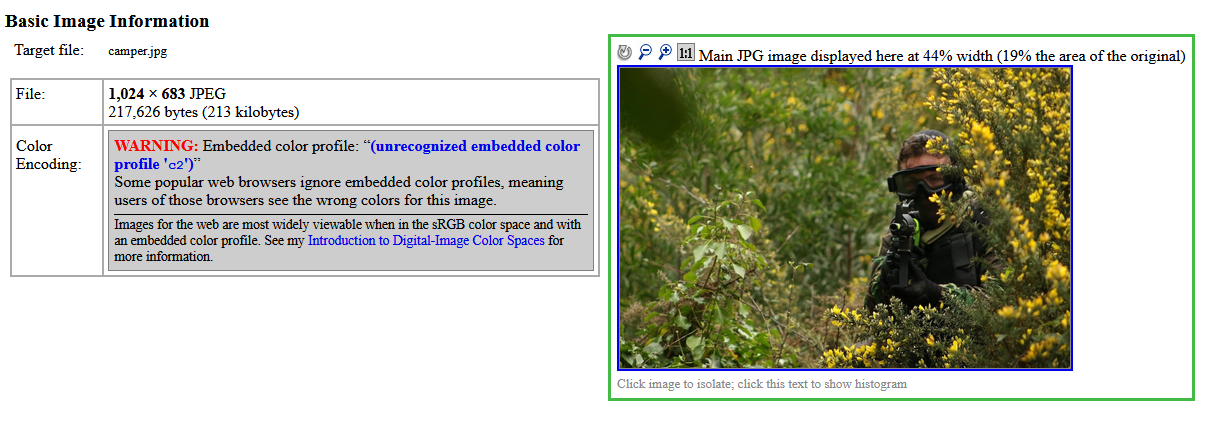

Впервые странные картинки в Steam обнаружил ИБ-исследователь Miltinhoc, рассказавший о своей находке в Twitter в конце мая 2021 года.

Just found malware being hosted on a steam profile inside an image! That's the first time I see someting like that @malwrhunterteam pic.twitter.com/HclAQz4nZ9

— miltinhoc (@miltinh0c) May 13, 2021

Исследователи G Data рассказывают, что на первый взгляд такие картинки неопасны. Стандартные EXIF-инструменты не обнаруживают в них ничего подозрительного, разве что предупреждают о том, что длина данных в ICC-профиле некорректна.

Однако на самом деле вместо ICC-профиля (который обычно используется для отображения цветов на внешних устройствах, например принтерах) такие изображения содержат малварь в зашифрованном виде (внутри значения PropertyTagICCProfile).

В целом сокрытие малвари в метаданных изображений, это вовсе неновое явление, признают исследователи. Однако использование крупной игровой платформы, такой как Steam, для размещения вредоносных картинок, существенно усложняет ситуацию. Злоумышленники получают возможность в любой момент заменить вредоносную программу, с такой же легкостью, с которой меняется файл изображения в профиле.

При этом Steam просто служит для хакеров средством и используется для размещения малвари. Вся основная работа, связанная с загрузкой, распаковкой и выполнением такой полезной нагрузки, выполняется внешним компонентом, который обращается к изображению из профиля Steam. Такую полезную нагрузку можно распространять и обычными способами, в электронных письмах или через взломанные сайты.

Эксперты подчеркивают, что сами изображения из профилей Steam не являются ни «заразным», ни исполняемым. Они представляют собой лишь средство для переноса фактической малвари, для извлечения которой нужна вторая вредоносная программа.

Второй вредонос, о котором идет речь, был найден исследователями на VirusTotal, и он представляет собой загрузчик. Он имеет жестко закодированный пароль «{PjlD \\ bzxS #; 8 @ \\ x.3JT & <4 ^ MsTqE0» и использует TripleDES для дешифрования пейлоадов из картинок.

В системе жертвы малварь SteamHide сначала запрашивает Win32_DiskDrive для VMWare и VBox и завершает работу, если они существуют. Затем вредонос проверяет, есть ли у него права администратора, и пытается повысить привилегии с помощью cmstp.exe.

При первом запуске он копирует себя в папку LOCALAPPDATA, используя имя и расширение, указанные в конфигурации. SteamHide закрепляется в системе, создавая в реестре следующий ключ: \Software\Microsoft\Windows\CurrentVersion\Run\BroMal

IP-адрес управляющего сервера SteamHides хранит на Pastebin, а обновляться может через определенный профиль Steam. Как и загрузчик, он извлекает исполняемый файл из PropertyTagICCProfile. Причем конфигурация позволяет ему изменять ID свойства изображения и строку поиска, то есть в будущем для сокрытия малвари в Steam могут использоваться другие параметры изображения.

Пока SteamHide не имеет какой-либо другой функциональности и, похоже, малварь еще находится в разработке: исследователи нашли несколько сегментов кода, которые на данный момент не используются. К примеру, вредонос проверяет, установлен ли Teams, проверяя наличие SquirrelTemp\SquirrelSetup.log, но после с этой информацией никого не происходит. Возможно, это нужно для проверки установленных приложений в зараженной системе, чтобы позже их можно было атаковать.

Также специалисты обнаружили заглушку ChangeHash (), и похоже, что разработчик малвари планирует добавить полиморфизм в будущие версии. Еще малварь умеет отправлять запросы в Twitter, что в будущем может использоваться для получения команд через Twitter, либо вредонос сможет действовать как Twitter-бот.