На конференции USENIX группа ученых из Университета Мэриленда и Колорадского университета в Боулдере представила доклад, посвященный новому способу амплификации DDoS-атак (работа удостоилась награды Distinguished Paper Award). Исследователи утверждают, что для этих целей можно использовать протокол TCP, причем коэффициент усиления у таких атак будет намного больше, чем у UDP, что сделает подобные атаки одной из самых опасных форм DDoS’а.

Исследователи пишут, что лучшими векторами для амплификации DDoS-атак исторически считаются серверы, работающие с протоколами на основе UDP (SNMP, DNS, NetBIOS, CoAP и NTP). Причина в том, что протокол UDP использует простой двухэтапный процесс запрос-ответ, которым легко могут злоупотреблять операторы ботнетов.

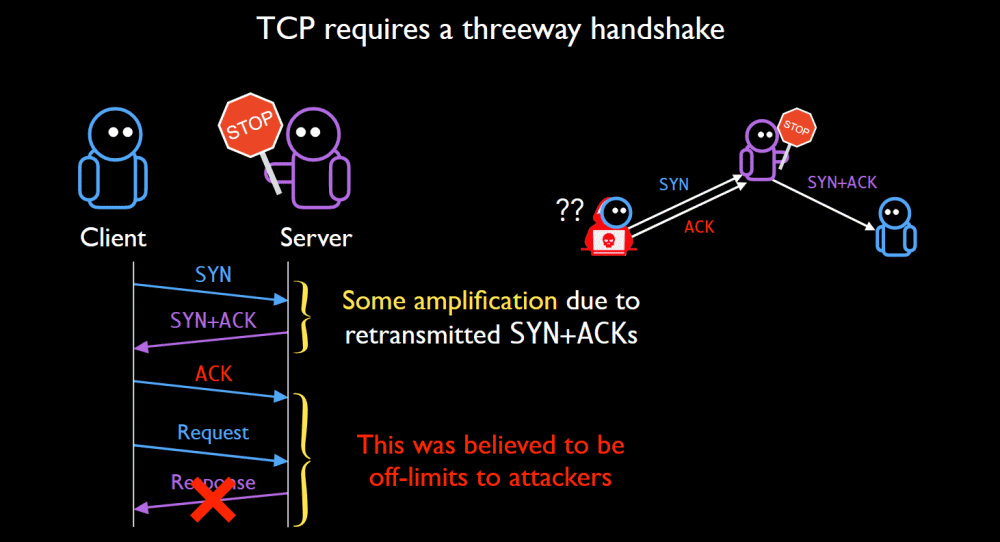

В свою очередь, TCP-соединения начинаются с трехстороннего хэндшейка, что мешает хакерам использовать технику IP-спуфинга, так как злоумышленники не могут завершить процесс рукопожатия, и серверы разрывают соединение еще до усиления и отражения пейлоада.

Однако авторы исследования обнаружили недостаток в дизайне многочисленных промежуточных устройств, доступных в сети (этим термином обозначают коммутаторы, концентраторы, модемы, маршрутизаторы, межсетевые экраны, балансировщики нагрузки, DPI и так далее). Как правило, такие девайсы установлены в сетях крупных организаций.

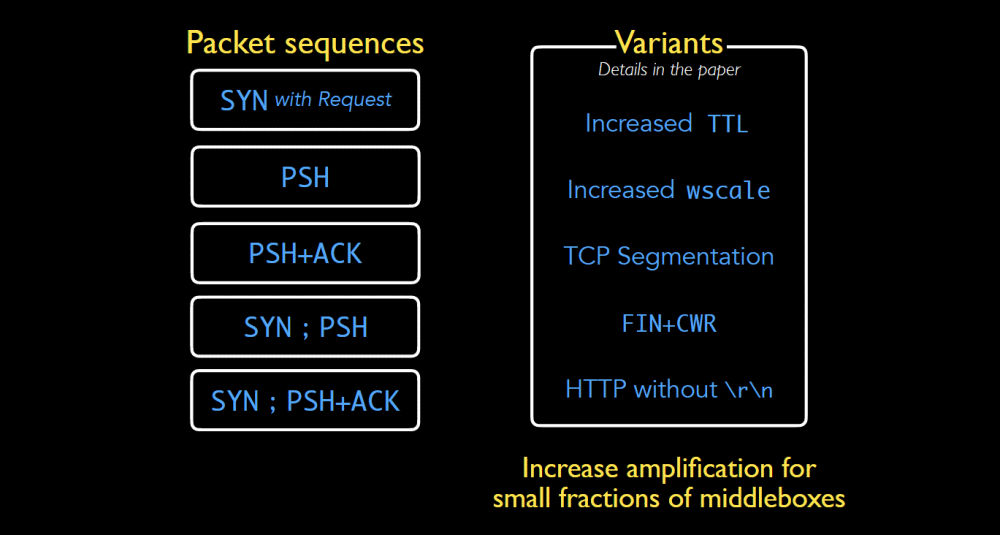

Эксперты пишут, что вместо попыток воспроизвести весь процесс трехстороннего рукопожатия, можно отправить промежуточному устройству комбинацию из нестандартных последовательностей пакетов, из-за чего устройство решит, что TCP-хэндшейк завершен и продолжит работу с соединением.

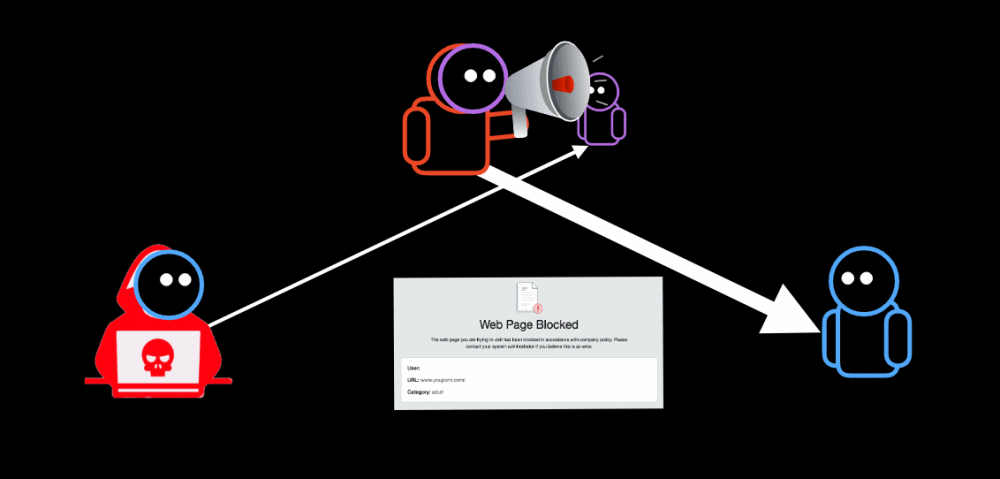

К примеру, если злоумышленник пытается получить доступ к запрещенному сайту, промежуточное устройство ответит «страницей блокировки», которая обычно намного больше, чем исходный пакет. Таким образом будет достигнут эффект усиления.

После серии экспериментов, начавшихся еще в прошлом году, исследовательская группа установила, что наилучшими векторами для TCP DDoS являются сайты, которые обычно блокируются государственными системами цензуры или правилами крупных компаний. То есть, злоумышленникам нужно отправлять промежуточному устройству (брандмауэру, DPI и тому подобным) последовательность TCP-пакетов, которые означают попытки подключения к сайтам с порнографией или азартными играми. Благодаря IP-спуфингу устройство ответит «страницей блокировки», которую направит жертвам атакующих, даже если те не находятся во внутренней сети организации.

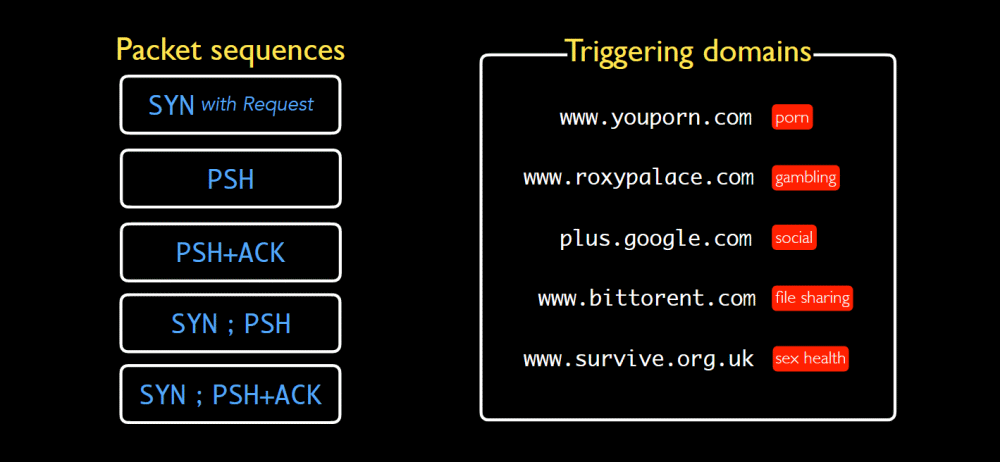

Исследовательская группа протестировала различные сайты, которые запрещены практически везде, и обнаружила, что конкретные пять доменов «вызывают отклик» у большинства промежуточных устройств в интернете и могут служить отличным триггером для подобных DDoS-атак:

- www.youporn.com (порнография)

- www.roxypalace.com (азартные игры)

- plus.google.com (социальные сети)

- www.bittorrent.com (обмен файлами)

- www.survive.org.uk (сексуальное здоровье/образование)

Разумеется, не все промежуточные устройства одинаково реагировали на тесты. Некоторые усиливали трафик больше, чем другие, тогда как третьи не отвечали вообще. Коэффициент усиления атаки варьируется от типа промежуточного устройства, его производителя, конфигураций и настроек сети.

Исследовательская группа просканировала все пространство IPv4-адресов в интернете 35 раз, чтобы обнаружить и проиндексировать все промежуточные девайсы, которые могут применяться для TCP DDoS. В общей сложности команда обнаружила 200 000 000 адресов IPv4, соответствующих устройствам, которые можно использоваться для атак.

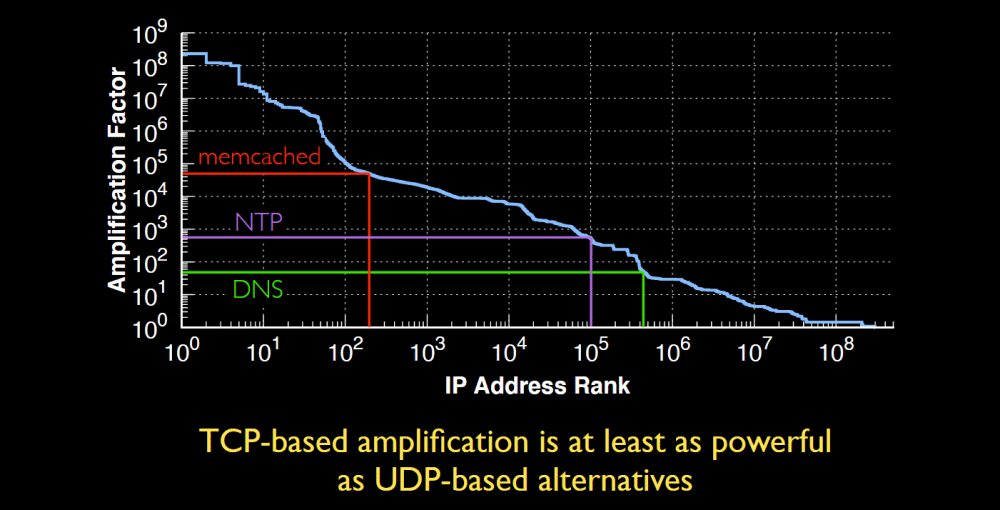

Тогда как большинство UDP-протоколов имеют коэффициент усиления от 2 до 10 (в редких случаях до 100 и более), TCP DDoS может оказаться намного опаснее: эксперты обнаружили сотни тысяч IP-адресов с коэффициентом усиления, превышающим 100. Хуже того, тысячи IP-адресов демонстрируют коэффициент усиления в диапазоне от 1000 до 100 000 000, что ранее считалось попросту невероятным.

Хотя многие из этих девайсов установлены в корпоративных и правительственных сетях, немало промежуточных устройств являются частью государственных систем цензуры, например, принадлежащих Китаю, Саудовской Аравии, России и Великобритании. Многие из таких систем работают с огромными потоками трафика и порой неправильно сконфигурированы, они пропускают один и тот же искаженный TCP-пакет несколько раз через одно и то же или разные промежуточные устройства, позволяя сделать DDoS-атаки бесконечными и зацикленными. По словам авторов доклада, особенно часто такое поведение встречается в системах Китая и России.

Весь последний год эксперты стремились донести результаты своих изысканий до производителей оборудования, компаний, специализирующихся на защите от DDoS-атак, национальных CERT и так далее. Так, ученые связались с представителями CERT в Китае, Египте, Индии, Иране, Омане, Катаре, России, Саудовской Аравии, Южной Корее, ОАЭ и Соединенных Штатах Америки, где расположено большинство систем цензуры и базируются производители промежуточных устройств. Также исследователи работали со специалистами компаний-производителей и поставщиков промежуточных устройств, включая Check Point, Cisco, F5, Fortinet, Juniper, Netscout, Palo Alto, SonicWall и Sucuri.

Дело в том, что для борьбы с таким векторомDDoS-атак потребуются масштабные усилия: не только патчи, но и развертывание обновленных конфигураций во всех сетях, где установлены проблемные промежуточные устройства. Чтобы ускорить этот сложный процесс, исследовательская группа уже начала обнародовать на GitHub скрипты и прочие специальные инструменты, которые администраторы могут использовать для тестирования своих брандмауэров, DPI и других устройств, чтобы определить, подвержены ли те описанной проблеме.

Хотя авторы доклада не опубликовали PoC-эксплоитов, они утверждают, что осуществить такую атаку относительно просто. По их мнению, злоумышленники смогут создать собственные инструменты для атак, даже просто опираясь на детали из их научной статьи.