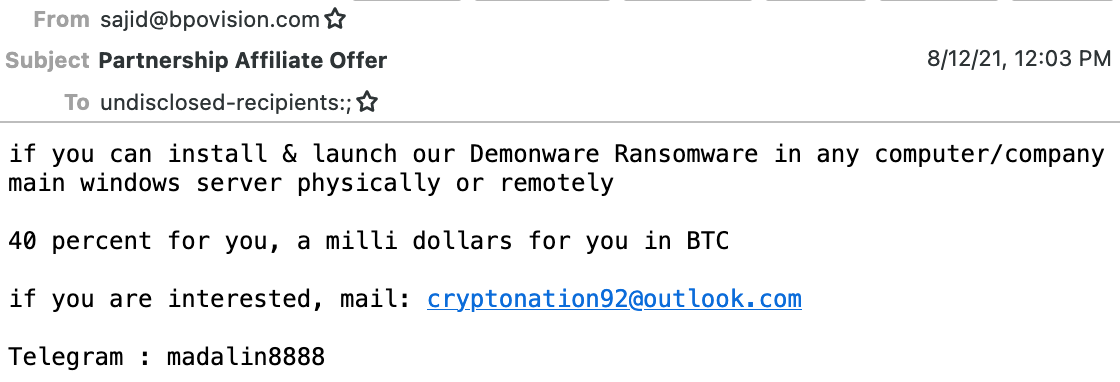

Аналитики компании Abnormal Security обнаружили хакера, который пытался найти инсайдеров в крупных компаниях и предлагал им миллион долларов в биткоинах (40% от предполагаемого выкупа в 2,5 млн долларов), если они помогут развернуть шифровальщика Black Kingdom (он же Demonware) в своей корпоративной сети.

Похоже, мошенник вдохновился примером разработчиков вымогателя LockBit 2.0, активно вербующих корпоративных инсайдеров, которые могли бы помочь взломать и зашифровать сети компаний. Взамен инсайдерам тоже обещают «гонорар» в размере миллиона долларов.

Внимание исследователей из Abnormal Security привлекли множественные сообщения, которые злоумышленник отправлял в почтовые ящики, защищенные платформой компании.

Дело в том, что Black Kingdom или Demonware — опенсорсный проект, код которого доступен на GitHub и обычно его используют не слишком продвинутые технически злоумышленники. Однако автор писем утверждал, что это его собственный проект, написанный на языке Python.

Исследователи решили пообщаться со злоумышленником, который оставлял свои контактные данные в письмах, и связались с ним через Telegram под вымышленным именем. В итоге хакер попался на уловку специалистов, принял их за действительно заинтересованное лицо и предоставил полезную нагрузку программы-вымогателя, которую можно было загрузить с WeTransfer или Mega.nz.

«Злоумышленник проинструктировал нас, как избавиться от файла .EXE и удалить его из корзины. Судя по его ответам, кажется очевидным, что он 1) предполагает, что у сотрудника-инсайдера будет физический доступ к серверу, и 2) он не слишком хорошо знаком с цифровой криминалистикой, расследованиями и реагированием на инциденты», — рассказывают исследователи.

Также злоумышленник заверил «инсайдера», что даже если тот попадет в поле зрения камер наблюдения, это не страшно, ведь его программа-вымогатель зашифрует все данные, включая записи с этих самых камер.

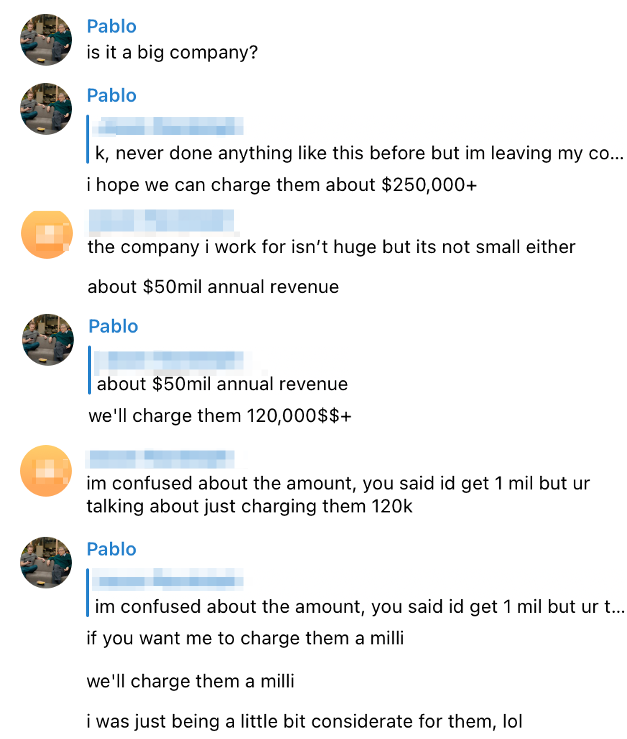

По мере продолжения разговора (исследователи общались с преступником несколько дней) стало ясно, что хакер довольно гибко подходит к сумме желаемого выкупа: если в письме он говорил о 2,5 млн долларов, то в чате заявил, что надеется получить от атакованной компании хотя бы 250 000 долларов, а затем согласился снизить выкуп до 120 000 долларов.

По словам преступника, данные для своих таргетированных почтовых рассылок он собирал через LinkedIn. Он признался, что сначала пытался рассылать руководителям высшего звена фишинговые письма, чтобы взломать их учетные записи, но когда эта затея не увенчалась успехом, он придумал вариант с вымогателем.

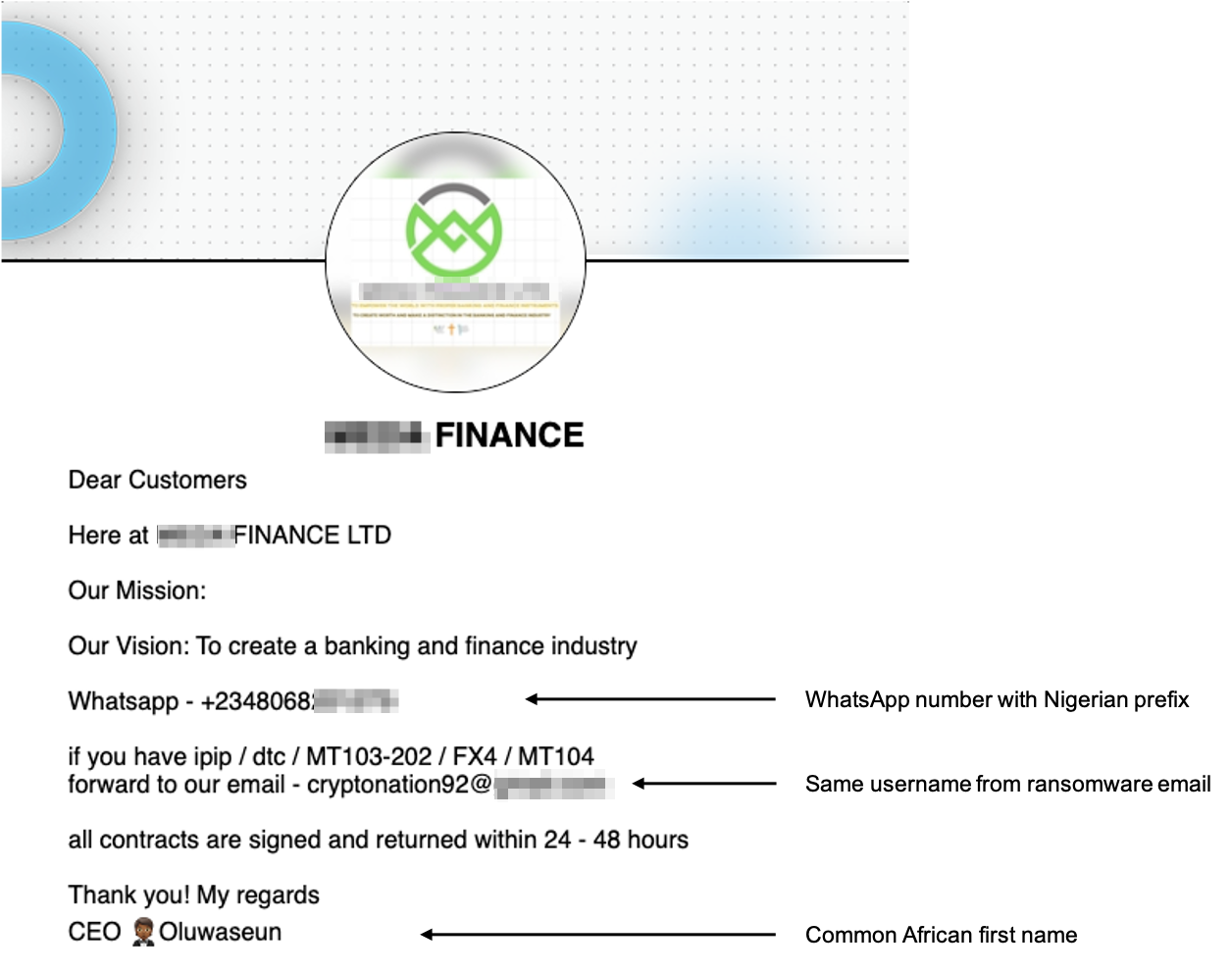

Еще в начале беседы специалисты провели беглое исследование открытых источников и пришли к выводу, что тот может быть нигерийцем, так как нашли его данные на сайте, посвященном торговле найрой (нигерийская валюта).

В ходе беседы мошенник подтвердил это предположение, рассказав, что сейчас он пытается создать африканскую социальную сеть и ему нужны деньги. Он шутил, что может стать «следующим Марком Цукербергом». В итоге хакер даже предоставил собеседнику ссылку на свой профиль в LinkedIn, содержащий полное имя. Похоже, он быстро понял, что совершил ошибку и удалил эти сообщения из разговора, однако исследователи успели сделать скриншоты.