Завершилось хакерское состязание Pwn2Own Miami 2022, проходившее с 19 по 21 апреля. Его участники заработали более 400 000 долларов, продемонстрировав 26 эксплоитов для уязвимостей нулевого дня в решениях ICS и АСУ ТП.

На этот раз в рамках конкурса атаки исследователей были нацелены на несколько промышленных категорий: Control Server, серверы OPC Unified Architecture (OPC UA), Data Gateway, а также Human Machine Interface (HMI).

Напомню, что по правилам соревнования, после демонстрации уязвимостей во время Pwn2Own производителям дается 120 дней на выпуск патчей, а до истечения этого срока организаторы из Trend Micro Zero Day Initiative (ZDI) не раскрывают практически никаких деталей об обнаруженных багах.

Победителями Pwn2Own Miami 2022 стала команда Computest Sector 7, в которую вошли Даан Койпер (Daan Keuper, @daankeuper) и Тийс Алкемаде (Thijs Alkemade, @xnyhps).

В первый день соревнования они заработали 20 000 долларов, показав выполнение произвольного кода на сервере управления Inductive Automation Ignition SCADA и используя для этого уязвимость аутентификации. В тот же день они воспользовались уязвимостью типа uncontrolled search path для удаленного выполнения кода в AVEVA Edge HMI/SCADA, за что получили еще 20 000 долларов.

На второй день состязания Computest Sector 7 вызвали отказ в обслуживании (DoS) в Unified Automation C++ Demo Server, и заработали на этом еще 5000 долларов. Также во второй день Pwn2Own Miami 2022 команда сумела обойти проверку надежных приложений в стандарте OPC Foundation OPC UA .NET и добавила еще 40 000 долларов к заработанным средствам. Этот этап конкурса можно увидеть в ролике ниже.

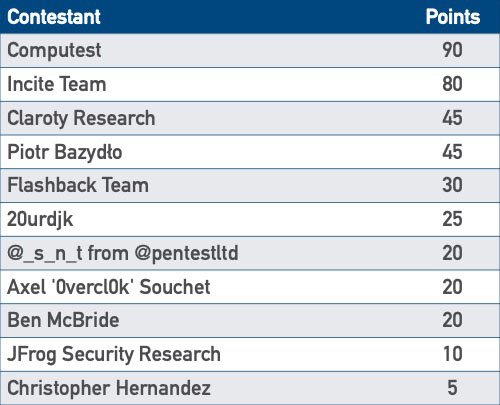

В итоге Computest Sector 7 выиграли титул Master of Pwn, заработав в общей сложности 90 000 долларов и 90 очков, заняв первое место в таблице лидеров.