Новозеландская компания Mega, занимающаяся разработкой одноименного файлообенника, устранила ряд ряда серьезных уязвимостей, которые приводили к раскрытию пользовательских данных, даже если те хранились в зашифрованном виде.

Одной из главных особенностей Mega, на которую компания делает упор в рекламе, является сквозное шифрование, когда только пользователь имеет доступ к ключу дешифрования.

Однако исследователи из Швейцарской высшей технической школы Цюриха (ETH Zurich) продемонстрировали, что уязвимости в алгоритме шифрования позволяли получить доступ к зашифрованным данным пользователей, чем могли, в том числе, пользоваться и сами сотрудники Mega или организации, контролирующей инфраструктуру файлоообменника.

Уязвимости в работе шифрования были обнаружены в марте 2022 года. Хотя исследователи нашли пять возможных векторов атак на пользовательские данные, все они базируются на краже и расшифровке ключа RSA.

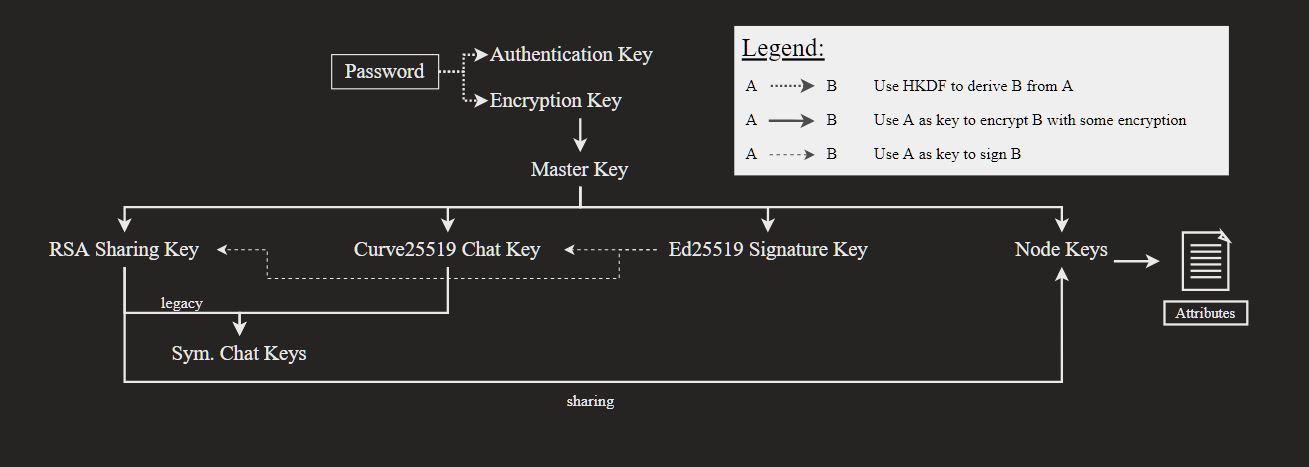

Отчет экспертов гласит, что Mega использует управляемую пользователем систему сквозного шифрования (user-controlled end-to-end encryption, UCE) для защиты данных даже от внутреннего доступа. Основой этой системы является ключ шифрования, сгенерированный на основе пароля пользователя, который тот применяет для входа в систему.

После этого с помощью рандомизированного процесса генерируется мастер-ключ, который используется для последующего шифрования подмножества ключей, включая пару ключей RSA, ключ Curve, используемый для чата, а также ключ подписи Ed и ключи Node. Демонстрацию такой атаки можно увидеть в ролике ниже.

Дело в том, что пользовательский ключ RSA хранится на серверах Mega без защиты целостности, а исследователи придумали новый способ выполнения атаки man-in-the-middle, которая позволяет восстановить ключи RSA для целевых учетных записей.

Эта атака основана на угадывании prime factor путем сравнения, и для ее работы потребуется не менее 512 попыток входа в систему. Более того, для проведения атаки также нужен доступ к серверам Mega. Разумеется, получить доступ к серверам очень сложно извне, но не так сложно для возможных инсайдеров, к примеру, работающих в самой Mega.

Как только ключ RSA для целевой учетной записи «утек», злоумышленник получает возможность восстановить AES-ECB главного ключа, а затем расшифровать все подмножество ключей. В итоге хакер сможет расшифровать и пользовательские данные, хранящиеся в облаке Mega, получить доступ к чатам и даже загрузить новый контент в хранилище скомпрометированного аккаунта.

В итоге разработчики Mega, которым эксперты сообщили о своих выводах еще весной, устранили три уязвимости, которые могли привести к расшифровке пользовательских данных на всех клиентах, а также планируют устранить оставшиеся две проблемы в следующих обновлениях.

Также в компании подчеркнули, что не обнаружили никаких признаков неправомерного доступа к учетным записям и данным пользователей как со стороны инсайдеров, так и извне.