Содержание статьи

Согласно сценарию бухгалтер организации получил электронное письмо, содержащее ссылку для скачивания счета. Вскоре после открытия письма был обнаружен подозрительный сетевой трафик. Наша задача в качестве аналитика SOC изучить этот трафик, выявить вредоносный файл и обнаружить попытки эксфильтрации данных.

По результатам решения кейса необходимо ответить на ряд вопросов, но я покажу сам процесс решения, а не ответы на них. Ты можешь сам повторить работу и пройти опрос для закрепления знаний.

Первым делом скачаем файл архива с сетевым трафиком и приступим к его исследованию.

Инструментарий

- Wireshark — анализатор сетевых протоколов.

- NetworkMiner — инструмент сетевого криминалистического анализа. Упрощает анализ трафика, обнаруживает операционные системы хостов, их сетевые имена и так далее.

- Exe2Aut — декомпилятор скомпилированных скриптов AutoIt3.

- ResourceHacker — редактор ресурсов исполняемых файлов.

- DIE — программа для определения типов файлов.

Анализ сетевого трафика

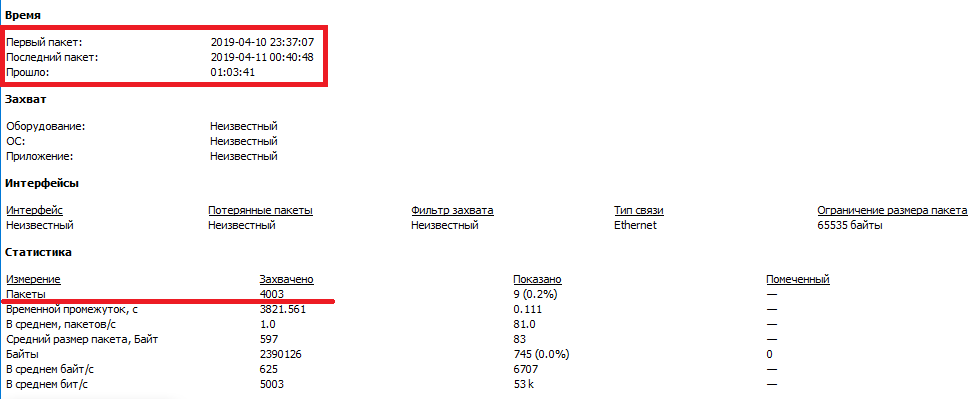

После распаковки архива с заданием мы получим файл сетевого трафика с расширением .pcap. Откроем его в Wireshark и увидим статистическую информацию о файле захвата. Для этого переходи на вкладку «Статистика → Свойства файла Захвата».

Время захвата первого пакета — 2019-04-10 , время захвата последнего пакета — 2019-04-11 , общее время записи сетевого трафика — 01:. Количество пакетов в файле захвата — 4003.

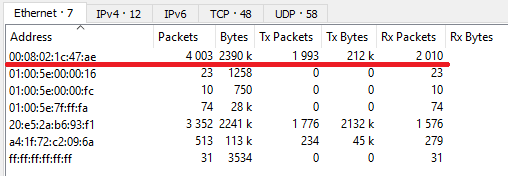

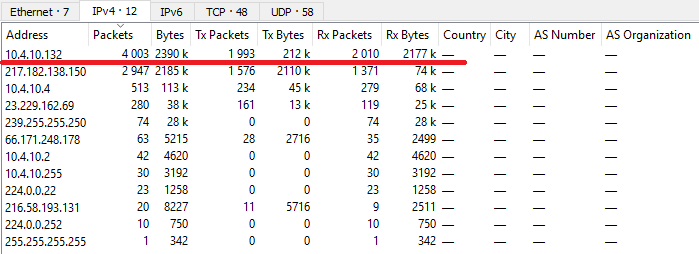

Получим статистику о конечных точках, которые присутствуют в сетевом трафике. Заходим на вкладку «Статистика → Конечные точки».

Активный компьютер имеет MAC-адрес 00: и IP-адрес 10.. В файле захвата участвует три компьютера организации с маской 24.

Определим производителя сетевой карты по MAC-адресу, для этого воспользуемся сервисом networkcenter.info. Производитель сетевой карты — Hewlett Packard.

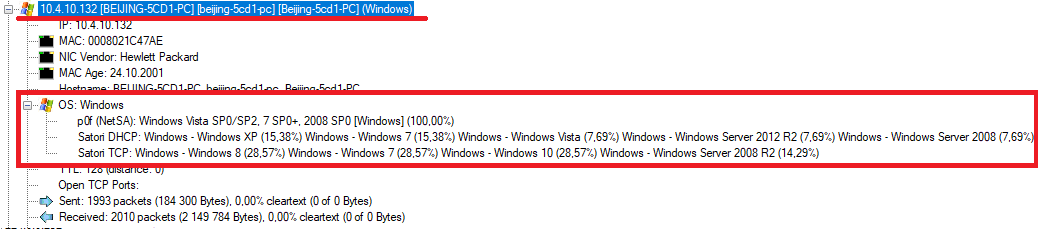

Далее загрузим файл в утилиту NetworkMiner и получим информацию о хосте бухгалтера. Вводим IP 10. и имя компьютера BEIJING-5CD1-PC.

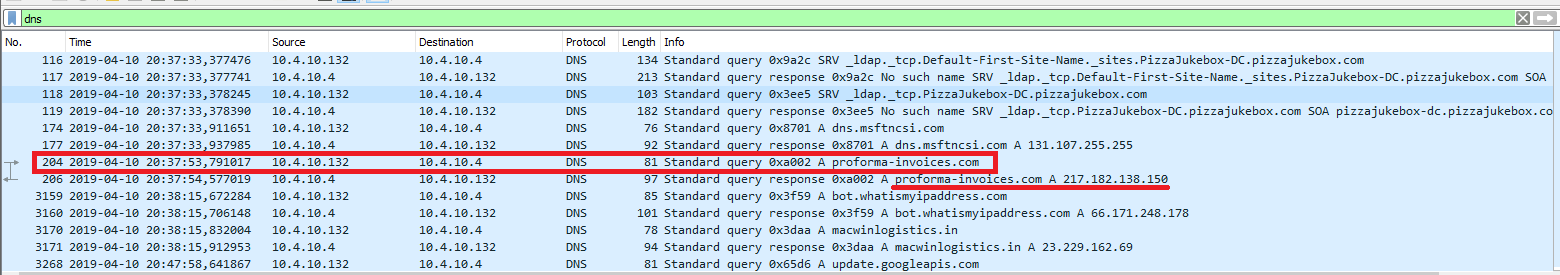

Поскольку по сценарию бухгалтер перешел по ссылке и загрузил исполняемый файл, отфильтруем сетевой трафик по протоколу DNS и найдем все запросы доменов.

В пакете 204 обнаружен запрос к DNS-серверу организации с IP-адресом 10.. Получен адрес доменного имени proforma-invoices.. Проверяем этот домен на VirusTotal и обнаруживаем, что пять антивирусов считают его вредоносным. Получается, что компрометация сети произошла в 20:.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»