Аналитики ESET обнаружили кибершпионскую группировку Worok, активную как минимум с 2020 года. В основном эти хакеры атакуют правительственные учреждения и известные компании в странах Азии, но порой их целями становятся организации из Африки и стран Ближнего Востока.

На сегодняшний день Worok удалось связать с атаками на телекоммуникационные, банковские, морские и энергетические компании, а также на военные, правительственные и общественные организации. К примеру, по данным исследователей, в конце 2020 года Worok атаковал неназванную телекоммуникационную компанию в Восточной Азии, банк в Центральной Азии, компанию, занимающуюся морским судоходством в Юго-Восточной Азии, а также государственное учреждение на Ближнем Востоке и частную компанию на юге Африки.

Теперь же ESET приписывает этой группировке новые атаки на энергетическую компанию в Центральной Азии и организацию госсектора в Юго-Восточной Азии.

«Мы считаем, что операторы вредоноса охотятся за информацией своих жертв, потому как они сосредоточены на крупных организациях в Азии и Африке и атакуют различные секторы, как частные, так и государственные, но делают особый акцент на государственных структурах», — пишут эксперты.

Хотя порой хакеры использовали эксплоиты для проблемы ProxyShell, чтобы получить начальный доступ к сетям своих жертв, в целом первоначальный вектор проникновения остается неизвестным для большинства инцидентов.

«Как правило, после эксплуатации уязвимостей загружались веб-шеллы, чтобы закрепиться в сети жертвы. Затем атакующие использовали различные имплантаты для получения дополнительных возможностей», — гласит отчет.

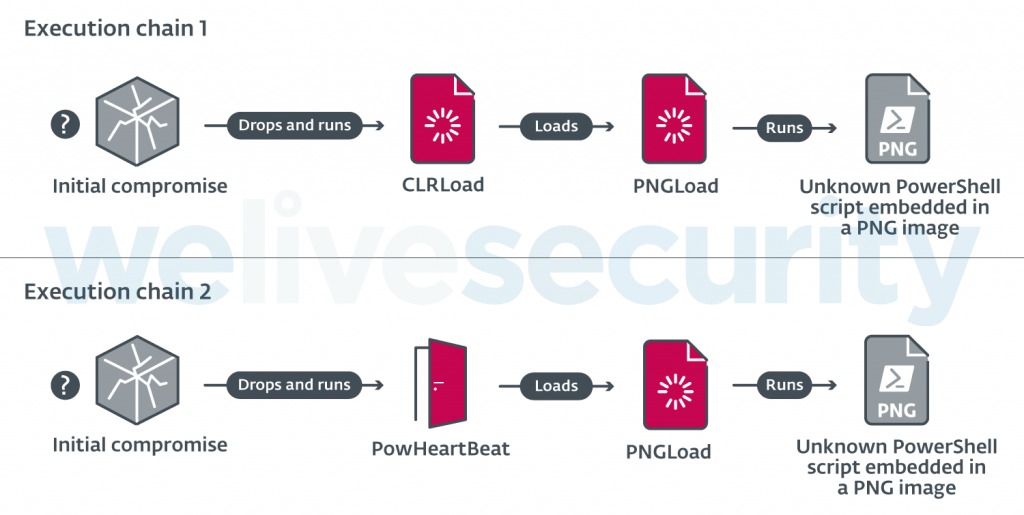

Набор вредоносных инструментов Worok включает в себя два загрузчика: загрузчик на C++, известный как CLRLoad, а также загрузчик на C#, получивший название PNGLoad, который помогает злоумышленникам скрывать полезные нагрузки в файлах изображений PNG с помощью стеганографии.

Хотя пока эксперты ESET пока не изучили финальные пейлоады группы, во время расследования атак они выявили новый PowerShell-бэкдор, который назвали PowHeartBeat. С февраля 2022 года он заменил собой CLRLoad и теперь используется в качестве инструмента, предназначенного для запуска PNGLoad в скомпрометированных системах.

PowHeartBeat обладает широким спектром возможностей, включая манипулирование файлам, выполнение команд и процессов, а также загрузку и скачивание файлов на устройства жертв или с них.

«Хотя пока наша видимость ограничена, мы надеемся, что пролив свет на эту группу, побудим других исследователей поделиться информацией о Worok», — резюмируют специалисты ESET.

По мнению исследователей, Worok может быть связана с китайской хак-группой TA428, однако полной уверенности в этом у экспертов пока нет.