Исследователи снова обнаружили забавный пример того, как хакеры могут атаковать других хакеров. Группировка известная под названием Water Labbu взламывает сайты криптовалютных скамеров и внедряет в код вредоносный JavaScript, который ворует средства у жертв мошенников.

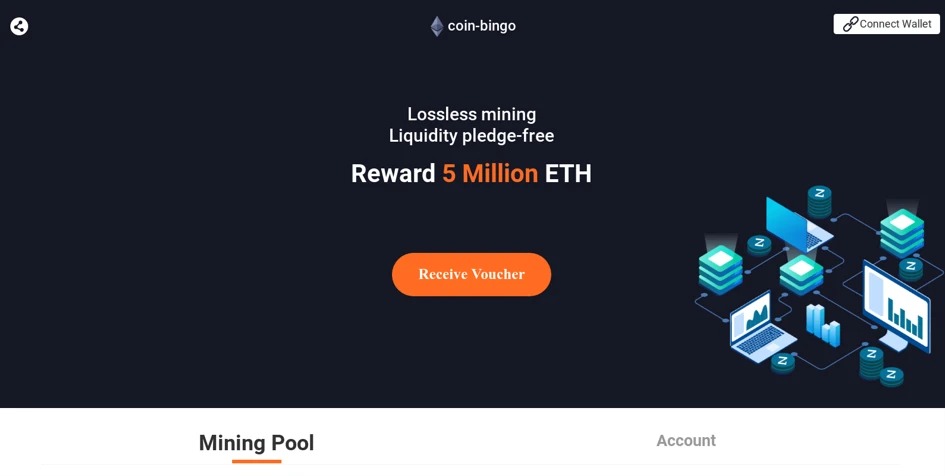

Летом текущего года ФБР предупреждало о скамерской схеме с использованием dApp (decentralized application, децентрализованных приложений), которые выдают себя за криптовалютные сервисы, якобы занимающиеся майнингом ликвидности, а на самом деле воруют криптоинвестиции наивных пользователей.

Как теперь обнаружили эксперты Trend Micro, операторы мошеннических dApp-сайтов сами стали жертвами хакеров. На таких ресурсах паразитирует хакерская группа Water Labbu, которая находит в сети «децентрализованные приложения» и внедряет на страницы их сайтов вредоносные скрипты.

«В одном из проанализированных нами случаев Water Labbu внедрили тег IMG для загрузки JavaScript-пейлоада закодированного Base64 с использованием события onerror, что позволило им обойти XSS-фильтры. После этого внедренная полезная нагрузка создала еще один скрипт, который загрузил третий скрипт с сервера tmpmeta[.]com», — пишут исследователи.

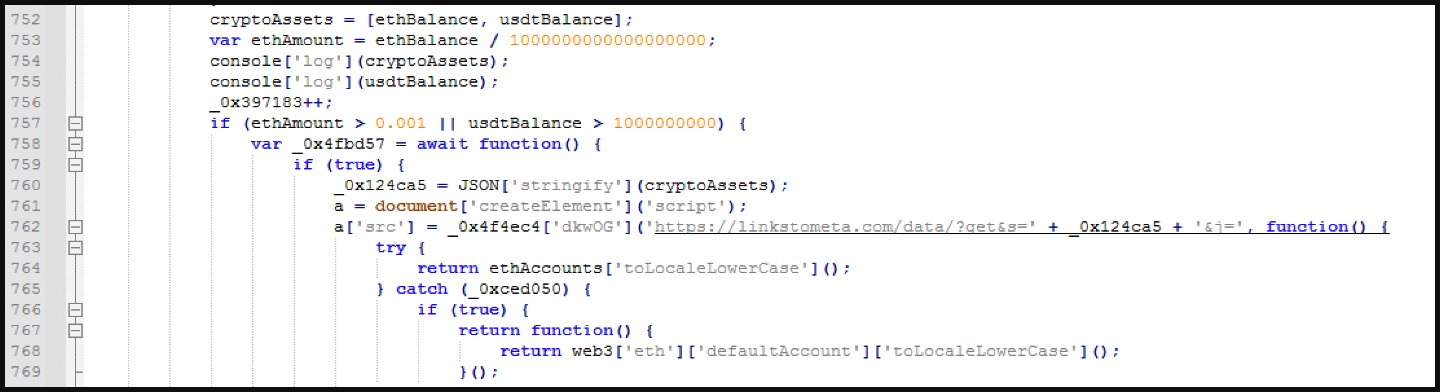

Итоговый скрипт отслеживает на мошеннических сайтах недавно подключенные кошельки TetherUSD и Ethereum, а затем извлекает их адреса и балансы. Если баланс превышает 0,005 ETH или 22 000 USDT, цель подходит для атаки Water Labbu.

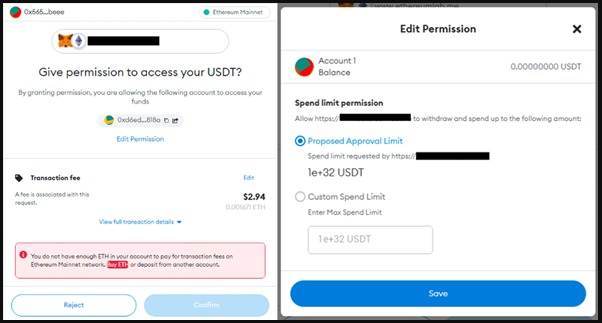

После скрипт определяет, работает ли цель в Windows или на мобильной ОС (Android, iOS). Если жертва пользуется мобильным устройством, вредоносный скрипт отправляет ей запрос на подтверждение транзакции через сайт dApp, создавая впечатление, что тот пришел с самого мошеннического ресурса. Если получатель подтверждает транзакцию, скрипт опустошает его кошелек и переводит все средства на адрес, принадлежащий операторам Water Labbu.

Если жертва использует Windows, вместо этого взломанные сайты будут отображать поддельное уведомление о необходимости обновить Flash Player, наложенное прямо на мошеннический ресурс. Такой «установщик Flash» на самом деле является бэкдором, загружаемым непосредственно с GitHub. Эту малварь злоумышленники точно так же используют для кражи криптовалюты и файлов cookie с устройств целей.

Исследователи резюмируют, что, к сожалению, для жертв результат в любом случае одинаков: они лишаются своих средств, просто криптовалюта оседает в карманах других хакеров. Эксперты напоминают, что всегда следует внимательно проверять любые dApp-сайты и особенно платформы для майнинга ликвидности, и не подключать свой кошелек к подозрительным ресурсам.