Исследователи выявили пять уязвимостей в стандарте TETRA (Terrestrial Trunked Radio), который используют правоохранительные органы, военные и операторы критической инфраструктуры по всему миру. Уязвимости получили общее название TETRA:BURST и позволяют осуществлять расшифровку данных в режиме реального времени. При этом эксперты считают, что обнаружили бэкдор, который, похоже, был создан намеренно.

Стандарт TETRA разработан Европейским институтом телекоммуникационных стандартов (ETSI) в 1995 году, и с тех пор широко применяется более чем в 100 странах мира. Часто TETRA используется в качестве полицейской системы радиосвязи, а также применяется для управления критическими системами, включая электрические сети, газопроводы и железные дороги. В России и в странах ЕС TETRA применяется в служебных и технологических сетях связи (речевой и для передачи данных) железнодорожного транспорта.

По информации издания WIRED, TETRA используют как минимум 20 критически важных инфраструктур в США. В их число входят электроэнергетические предприятия, пограничная служба, нефтеперерабатывающий завод, химические заводы, крупная система общественного транспорта, три международных аэропорта и учебная база армии США.

Проблемы были обнаружены голландской компанией Midnight Blue еще в 2021 году, и на сегодняшний день нет доказательств того, что уязвимости использовались злоумышленниками. В настоящее время для некоторых уязвимостей из списка TETRA:BURST уже выпущены исправления, и теперь исследователи смогли рассказать о багах публично.

При этом не все проблемы в целом можно исправить с помощью пачтей, и пока неясно, какие производители уже подготовили исправления для своих клиентов.

«В зависимости от конфигурации инфраструктуры и конкретных устройств, уязвимости позволяют выполнять расшифровку данных в реальном времени, атаки типа “сбор-сейчас-расшифровка-позже”, а также осуществлять инъекции сообщений, деанонимизацию пользователей и привязку сеансового ключа», — сообщают специалисты.

В основе TETRA лежит набор секретных проприетарных криптографических алгоритмов: набор TETRA Authentication Algorithm (TAA1), предназначенный аутентификации и распределения ключей, а также набор TETRA Encryption Algorithm (TEA) для Air Interface Encryption (AIE).

В целом стандарт включает четыре алгоритма шифрования — TEA1, TEA2, TEA3 и TEA4, которые могут использоваться производителями в различных продуктах (в зависимости от их предназначения и заказчика). Так, TEA1 предназначен для коммерческого использования и применяется в критической инфраструктуре ЕС и других стран мира, однако, согласно ETSI, он также предназначен для использования службами общественной безопасности и военными. Сами исследователи обнаружили, что некоторые полицейские ведомства так же полагаются на TEA1.

TEA2 переназначен для европейской полиции, служб экстренной помощи, военных и спецслужб. TEA3 доступен для полиции и служб экстренной помощи за пределами ЕС — в странах, считающихся «дружественными» по отношению к европейским, включая Мексику и Индию. «Недружественные» страны, например Иран, могут использовать только TEA1. Что касается TEA4, по словам исследователей, он почти не применяется.

Все алгоритмы охраняются как коммерческая тайна и защищены строгими соглашениями о неразглашении.

Чтобы добраться до алгоритмов и изучить их, исследователи приобрели на eBay радиостанцию Motorola MTM5400 и потратили четыре месяца на поиск и извлечение алгоритмов из защищенного анклава в прошивке устройства. Им пришлось использовать ряд 0-day эксплоитов, чтобы обойти защиту Motorola (компании сообщили о них и дали возможность исправить). В итоге, в ходе реверс-инжиниринга TAA1 и TEA исследователи выявили пять проблем, от незначительных до критических:

- CVE-2022-24400— ошибка в алгоритме аутентификации позволяет злоумышленникам установить для Derived Cypher Key (DCK) значение 0;

- CVE-2022-24401— генератор ключевых последовательностей Air Interface Encryption (AIE) использует сетевое время, которое передается открыто, без аутентификации, что допускает расшифровку и oracle-атаки;

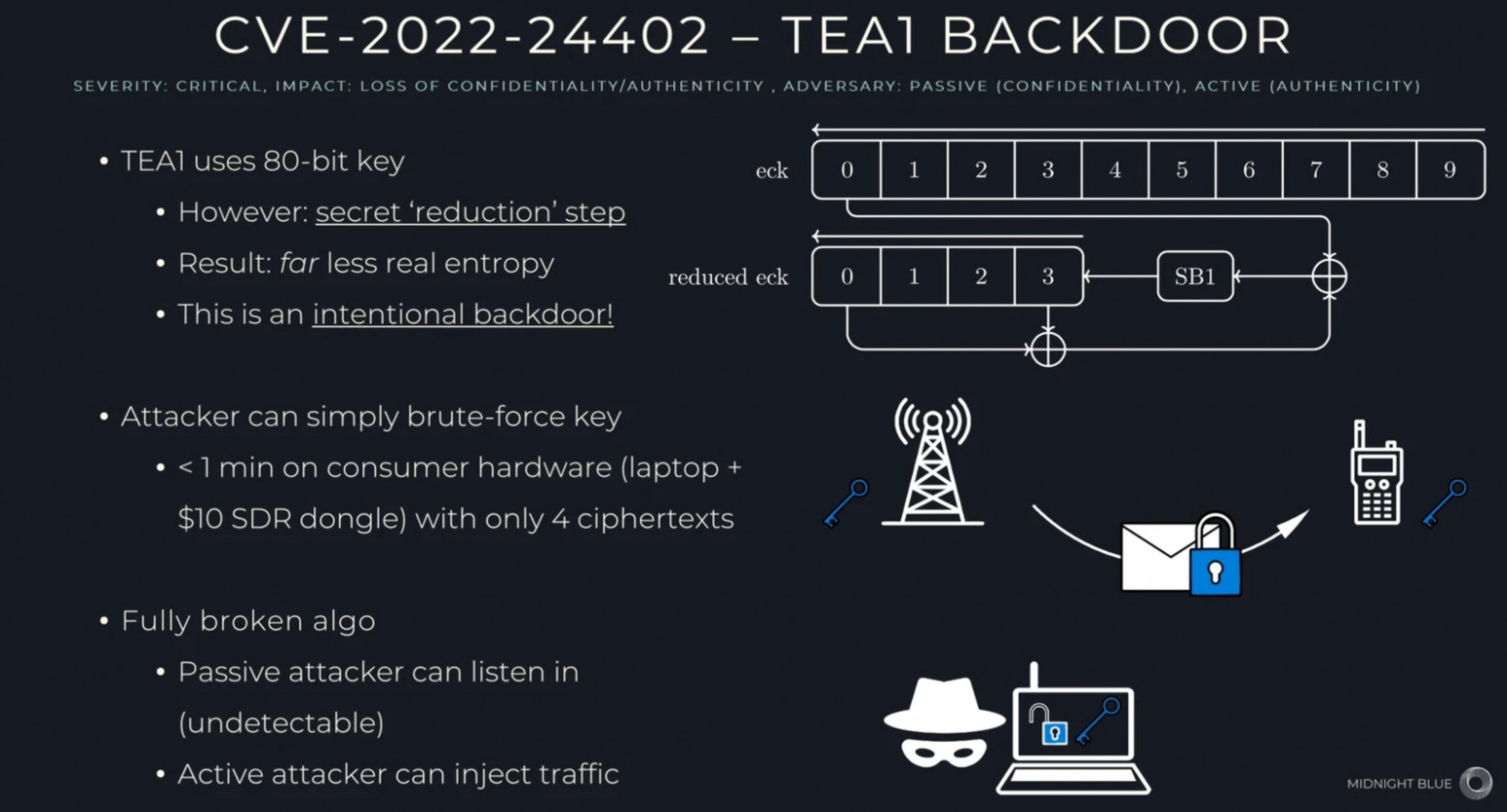

- CVE-2022-24402— TEA1 имеет бэкдор, который сокращает исходный 80-битный ключ до таких размеров (32 бита — меньше половины длины ключа), что его можно за считанные минуты подобрать брутфорсом на обычном потребительском ноутбуке;

- CVE-2022-24403— криптографическая схема, используемая для обфускации радиоидентификаторов, позволяет злоумышленникам деанонимизировать и отслеживать пользователей;

- CVE-2022-24404— отсутствует ciphertext-аутентификации в AIE, что позволяет проводить так называемые «атаки на гибкость» (malleability attack).

Исследователи объясняют, что влияние вышеперечисленных уязвимостей в значительной степени зависит от того, как TETRA используется, например, от того, передаются ли этим способом голос или данные, а также какой именно криптографический алгоритм применен.

Одной из самых серьезных среди обнаруженных проблем является CVE-2022-24401, которая может использоваться для раскрытия текстовых и голосовых сообщений или данных без ключа шифрования.

Вторая критическая уязвимость, CVE-2022-24402, обнаруженная в TEA1, позволяет злоумышленникам осуществлять инжекты в трафик, который используется для мониторинга и контроля промышленного оборудования.

По словам экспертов, расшифровка трафика и инъекции вредоносного трафика могут позволить злоумышленниками выполнять различные опасные действия, включая размыкание автоматических выключателей на электрических подстанциях, что, к примеру, может привести к отключению электроэнергии, как происходило во время атак малвари Industroyer.

«Уязвимость в TEA1 (CVE-2022-24402), очевидно, является результатом преднамеренного ослабления», — заявляют специалисты Midnight Blue. По их словам, уменьшение эффективной энтропии ключа является намеренным и, судя по всему, речь идет о самом настоящем бэкдоре.

В ответ на эти обвинения в ETSI заявили, что «стандарты безопасности TETRA были определены совместно с национальными службами безопасности, разработаны в соответствии с правилами экспортного контроля и подпадают под их действие, что определяет стойкость шифрования». В Европейским институте телекоммуникационных стандартов отметили, что в 1995 году 32-битный ключ обеспечивал должную безопасность, однако его надежность ослабили доступные теперь вычислительные мощности.

Исследователи Midnight Blue планируют представить свои выводы в следующем месяце на конференции BlackHat в Лас-Вегасе, после чего будет опубликован детальный технический анализ и секретные алгоритмы шифрования TETRA, которые ранее были недоступны широкой общественности. Специалисты надеются, что их коллеги, обладающие большим опытом, смогут изучать алгоритмы и, вероятно, выявить другие проблемы TETRA.