Новая версия малвари Rilide по-прежнему атакует браузеры на основе Chromium, ворует конфиденциальные данные и криптовалюту. Но, как сообщают эксперты Trustwave, эта версия демонстрирует более высокий уровень сложности благодаря модульной структуре, обфускации кода и поддержке Chrome Extension Manifest V3.

Впервые Rilide обнаружили весной 2023 года. Тогда исследователи Trustwave SpiderLabs рассказывали, что вредонос нацелен на Chromium-браузеры (включая Chrome, Edge, Brave и Opera), маскируется под легитимное расширение Google Drive и способен отслеживать всю активность жертвы, воровать криптовалюту и информацию, включая учетные данные.

Еще тогда исследователи отмечали, что грядущий переход на Manifest v3, который определяет возможности и ограничения для расширений в Chromium-браузерах, может усложнить работу злоумышленников, но это вряд ли полностью решит проблему, поскольку большинство функций, используемых Rilide, по-прежнему будут работать.

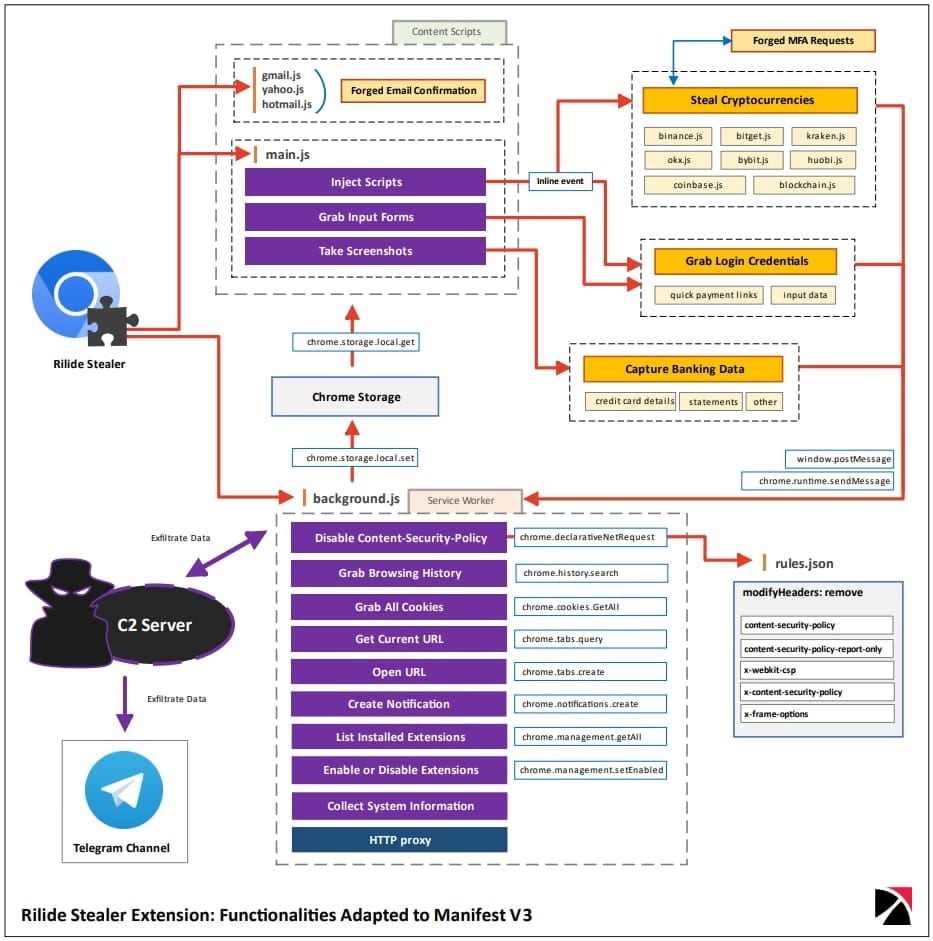

В новом отчете аналитики Trustwave сообщают, что теперь Rilide обновили, и расширение уже поддерживает Manifest V3, что позволяет обойти ограничения, связанными с новыми правилами, а также обладает дополнительной обфускацией кода, чтобы избегать обнаружения.

Более того, теперь вредоносное расширение нацелено и на банковские счета жертв. Оно «научилось» извлекать украденные данные через Telegram и делать снимки экрана через заранее определенные промежутки времени, затем отправляя их на управляющий сервер.

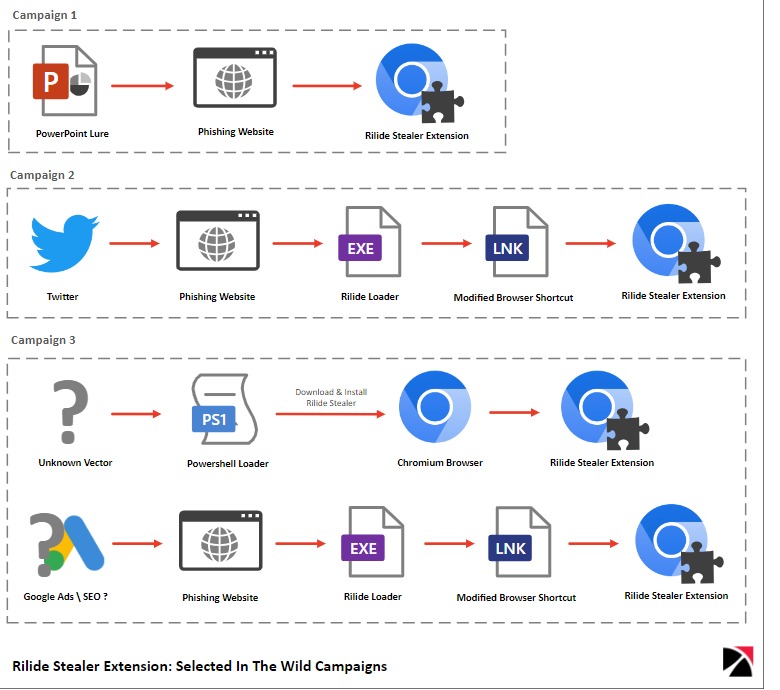

В настоящее время Rilide распространяется в рамках нескольких вредоносных кампаний. Поскольку малварь активно рекламируется и продается на хакерских форумах, исследователи допускают, что за этими атаками стоят разные злоумышленники. Дело в том, что Rilide продается по цене 5000 долларов, но разработать механизм распространения должен сам покупатель.

Также отмечается, что в даркнете было уже несколько утечек исходного кода Rilide, и некоторые из них вполне могли быть подлинными. В результате исходный код вредоноса может быть доступен широкому кругу злоумышленников.

Одна из обнаруженных кампаний нацелена на пользователей ряда банков, поставщиков финансовых услуг, почтовых провайдеров, криптообменных платформ, VPN и поставщиков облачных сервисов. Фокус этой кампании сосредоточен на пользователях из Австралии и Великобритании.

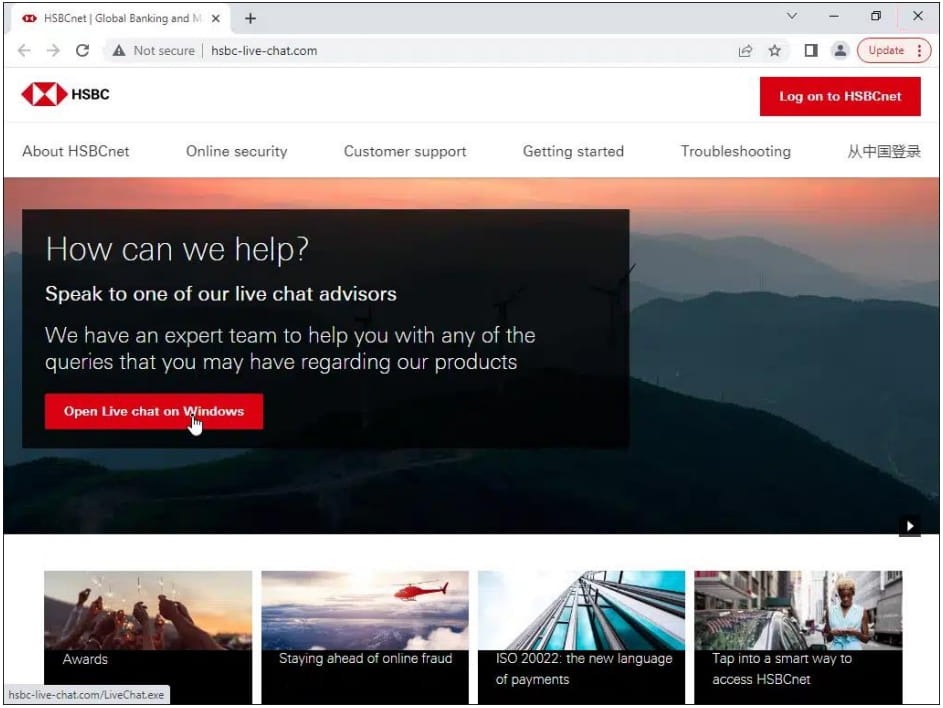

Исследователи нашли более 1500 фишинговых страниц, использующих тайпсквоттинг. Злоумышленники продвигают их с помощью техники «отравления SEO» (SEO poisoning) в поисковых системах и выдают себя за настоящие банки и поставщиков услуг, чтобы обманом заставить жертв ввести свои учетные данные в фишинговых формах.

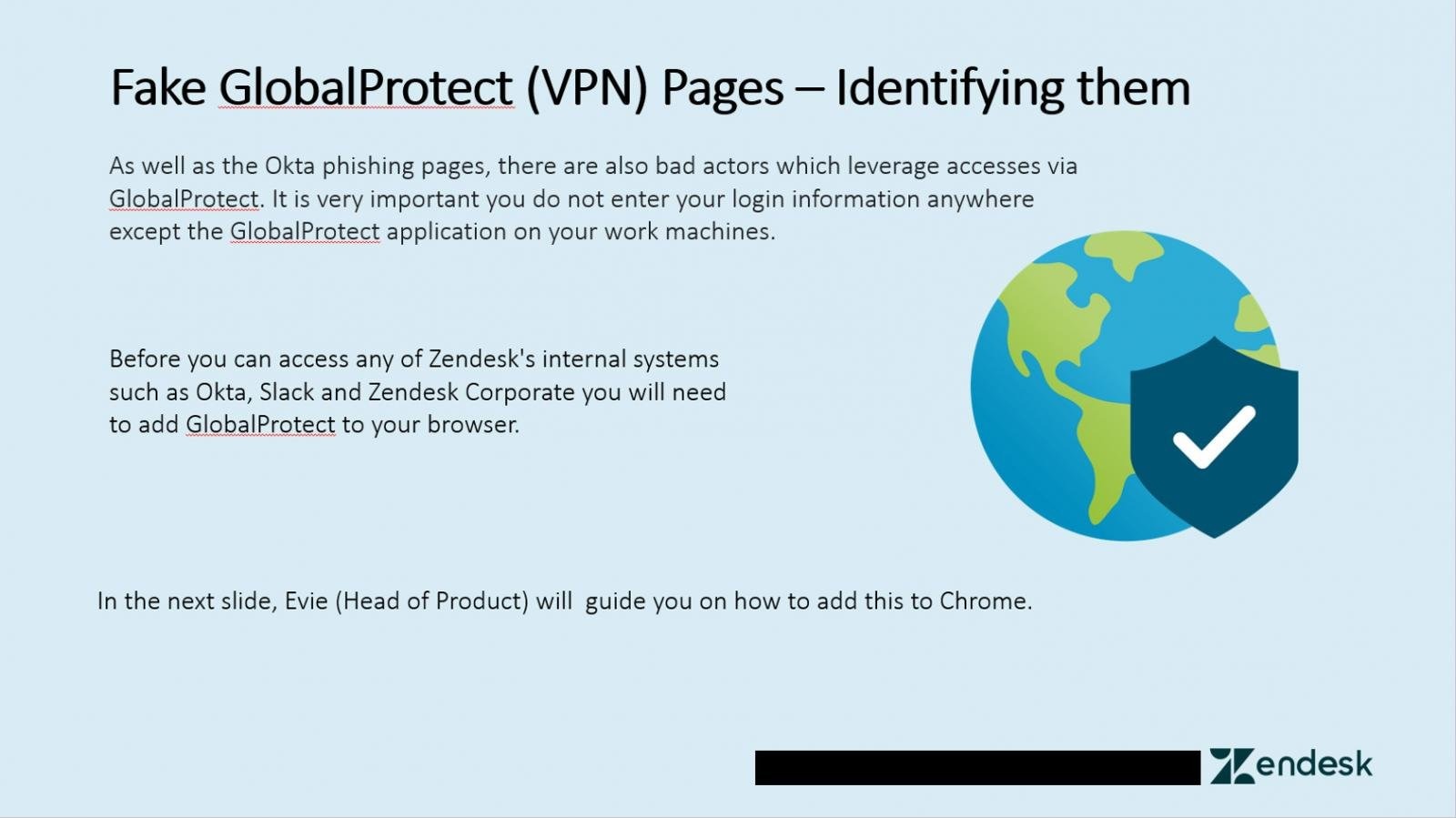

В другой кампании пользователей атакуют через фишинговые письма, якобы рекламирующие VPN-приложения и брандмауэры, такие как GlobalProtect App компании Palo Alto. В этом случае исследователи обнаружили презентацию PowerPoint, предназначенную для сотрудников ZenDesk, которая замаскирована под предупреждение о безопасности и направляет пользователей на установку вредоносного расширения.

Презентация содержит слайды, предупреждающие о том, что злоумышленники выдают себя за GlobalProtect для распространения вредоносного ПО, и предлагает пользователю следовать указанным шагам, чтобы точно установить настоящее ПО. На самом деле под видом «настоящего софта» скрывается Rilide.

Третья кампания была замечена в Twitter. В ее рамках жертв направляют на фишинговые сайты с фейковыми блокчейн-играми типа P2E (Play To Earn). Установщики на этих сайтах распространяют расширение Rilide, позволяя хакерам похищать криптовалютные активы жертв.

Независимо от того, о какой вредоносной кампании идет речь, при установке расширение связывается с сервером злоумышленников и получает одну из следующих команд:

- extension — включить или отключить расширение из списка установленных;

- Info — отправка информации о системе и браузере на управляющий сервер, сбор всех параметров конфигурации;

- Push — создать уведомление с указанным сообщением, заголовком и значком, при нажатии на которое откроется новая вкладка с URL-адресом, полученным с управляющего сервера хакеров;

- Cookies — извлечь все файлы cookie браузера и отправить их на управляющий сервер;

- Screenshot — захватить видимую область текущей активной вкладки в текущем окне;

- URL — создать новую вкладку с предоставленным URL-адресом;

- current_url — получить URL-адрес активной вкладки;

- History — получать всю историю просмотров за последние 30 дней;

- Injects — получить код для инъекции, который нужно применять к определенным URL-адресам;

- Settings — извлечь настройки прокси, грабберов и Telegram;

- Proxy — включить или отключить прокси, хакеры используют имплементацию CursedChrome, позволяющую просматривать веб-страницы от лица жертвы;

- screenshot_rules — обновить список правил для захвата скриншотов.

Отдельного внимания в отчете экспертов удостоилась адаптация Rilide к Manifest V3. Дело в том, что Manifest V3 ограничивает доступ расширений к сетевым запросам пользователей, предотвращает загрузку кода из удаленных источников, а также отдает модификацию сетевых запросов самому браузеру, а не расширениям.

Так как Rilide строится на внедрении удаленно размещенных JS-скриптов, его авторам пришлось реализовать комбинацию различных методов, которые обходят новые правила Google. Например, новая версия расширения использует inline events для выполнения вредоносного JavaScript и злоупотребляет API Declarative Net Requests, чтобы обойти механизм предотвращения XSS и запреты Content Security Policy (CSP)

Поскольку Rilide не распространяется через официальный магазин Chrome Web Store, где строго соблюдаются правила Manifest V3, авторы малвари могут использовать обходные пути для выполнения удаленно размещенного кода.