Специалисты Mandiant обнаружили, что китайская хак-группа использовала критическую уязвимость в VMware vCenter Server (CVE-2023-34048) в качестве 0-day как минимум с конца 2021 года.

Напомним, что эта уязвимость была исправлена в октябре прошлого года, и недавно VMware подтвердила, что ей известно об эксплуатации CVE-2023-34048 злоумышленниками, однако никаких подробностей об этих атаках не сообщалось.

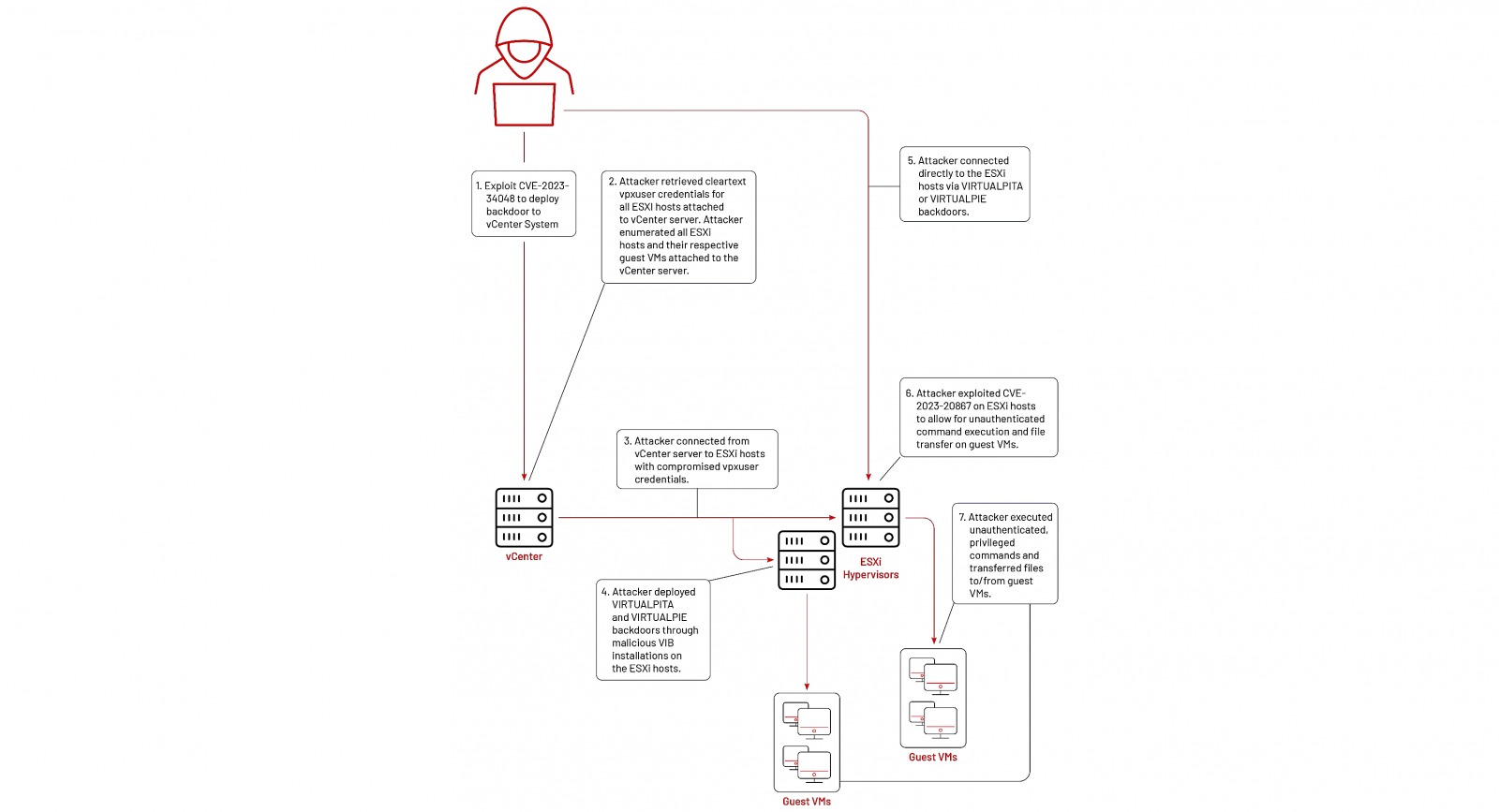

Теперь же стало известно, что эта уязвимость применялась китайской кибершпионской группировкой UNC3886 в рамках кампании, которая была обнаружена еще в июне 2023 года. Тогда кибершпионы использовали CVE-2023-34048 взлома серверов vCenter своих жертв и компрометации учетных данных, чтобы перейти к развертыванию бэкдоров VirtualPita и VirtualPie на хостах ESXi с помощью вредоносных vSphere Installation Bundles (VIB).

На следующем этапе атакующие использовали уязвимость обхода аутентификации в VMware Tools (CVE-2023-20867) для повышения привилегий, сбора и хищения файлов с гостевых виртуальных машин.

Однако ранее специалисты Mandiant не знали, как именно злоумышленники получают привилегированный доступ к серверам vCenter. Происходящее прояснилось лишь в конце 2023 года, когда за несколько минут до развертывания бэкдоров произошел сбой службы VMware vmdird, полностью совпадающий с эксплуатацией CVE-2023-34048.

«Хотя публично сообщалось, что уязвимость исправлена в октябре 2023 года, Mandiant наблюдала подобные сбои в нескольких атаках UNC3886 в период с конца 2021 по начало 2022 года. То есть примерно полтора года злоумышленники имели доступ к этой уязвимости, — рассказывают эксперты Mandiant. — В большинстве сред, где наблюдались такие сбои, записи логов сохранились, но сами дампы vmdird были удалены. Скорее всего, они были удалены злоумышленниками намеренно в попытке замести следы».