Специалисты компании FACCT рассказали о новых атаках русскоязычной хак-группы RedCurl, которые нацелены на цели в Юго-Восточной Азии и Австралии. Злоумышленники атакуют компании, работающие в сфере строительства, логистики, авиаперевозок, горнодобывающей промышленности.

В 2020 году эксперты FAССT (тогда Group-IB) впервые рассказали о русскоязычной хак-группе RedСurl, активной как минимум с 2018 года. На тот момент злоумышленники совершили ряд целевых атак исключительно на коммерческие организации, среди которых были строительные, финансовые, консалтинговые компании, а также ритейлеры, банки, страховые, юридические и туристические организации.

Злоумышленники не шифровали данный жертв, не похищали деньги со счетов, а занимались исключительно кибершпионажем на заказ. Основная задача RedCurl — незаметно добыть ценные сведения, включая деловую переписку, личные дела сотрудников, юридические документы и так далее. С момента заражения до кражи данных обычно проходило от двух до шести месяцев, и в атаках RedCurl использовала свои самописные и уникальные инструменты.

По данным исследователей, на текущий момент RedCurl провела около 40 атак: половина из них — на организации в России, остальные — в Великобритании, Германии, Канаде, Норвегии, на Украине.

Теперь эксперты пишут, что злоумышленники не останавливается на уже «отработанных» регионах, а постоянно расширяют свою географию атак, используя обновленные инструменты и маскировку.

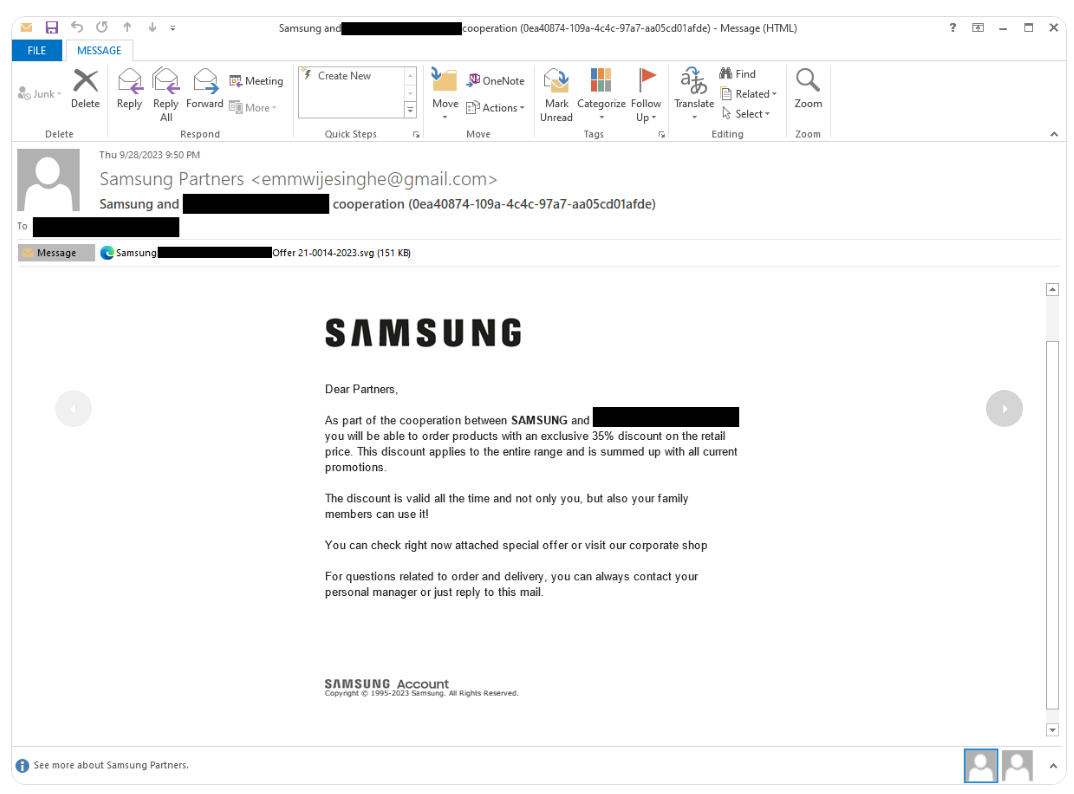

Атаки группировки по-прежнему начинаются с фишинговых писем, которые получают сотрудники атакуемой организации. Обычно такие письма маскируются под корпоративные предложения. Например, в показанном ниже примере, письмо отправлено от лица Samsung и содержит вложения в виде SVG-файлов или RAR-архивов содержащих SVG-файлы.

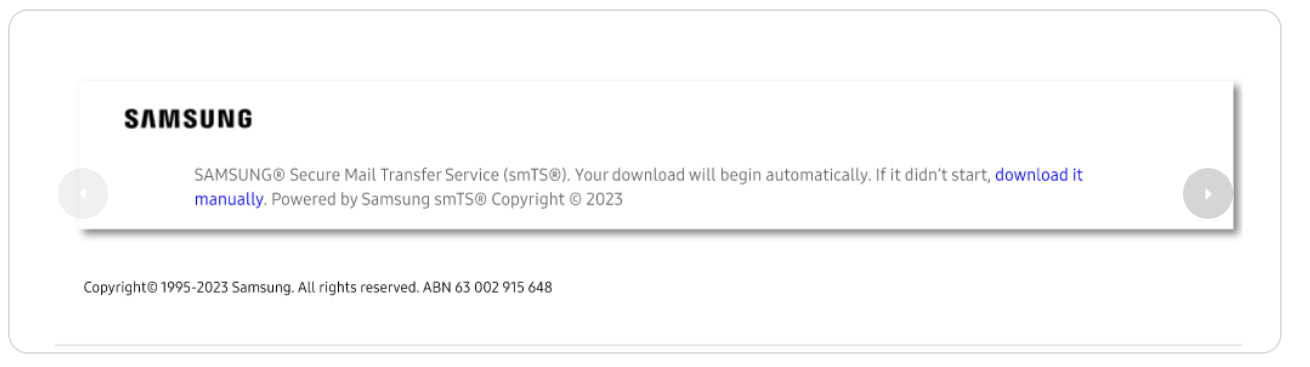

С недавнего времени SVG-файлы стали активно применяться в цепочке заражения RedCurl, хотя ранее группировка полагалась на ссылки в теле письма, при переходе по которым, загружался ISO-файл. В новых атаках RedCurl использует SVG-файлы для имитации служб безопасной передачи почты (Secure Mail Transfer Service).

Такие файлы SVG содержат ссылки, по которым располагается RedCurl.ISO. В этом образе находится LNK-файл и директория, которая включает множество файлов с расширением .dll. Однако все, кроме одного файла, содержат случайный набор байтов. Реальный DLL-файл, располагающийся в директории, был классифицирован аналитиками как RedCurl.SimpleDownloader.

Также эксперты пишут, что обнаружили дополнительный файл RedCurl.ISO (SHA-1: c90445f26f66aec87d9a2069427c622bde90766c), без SVG-файла. Имя этого файла LinkedIn cvTS export 12089001.iso, имя содержащегося LNK-файла LinkedIn cvTS export 12089001.lnk и экспортная функция RedCurl.SimpleDownloader cvau, могут означать, что в данном случае злоумышленники маскировались под электронное письмо с информацией о резюме с LinkedIn. Сообщается, что эта атака, похоже, была направлена на некую австралийскую компанию.

После того как жертва открывает ярлык (RedCurl.LNK), выполняется команда с использованием rundll32.exe, которая запускает стадию атаки, которую специалисты обозначают как RedCurl.SimpleDownloader.

RedCurl.SimpleDownloader — это DLL-файл, использующийся для следующей стадии атаки и отображения сайта-приманки. Кроме того, во время работы загрузчика создается задача в планировщике задач Windows для закрепления RedCurl.Downloader в системе. Примеры URL, которые использовались для отображения сайтов-приманок:

- https://amazon.com/your-account/

- https://www.samsung.com/3a727916-8655-4f8b-aee5-388ad1e7df07/

- https://www.samsung.com/b01131f7-2119-4f68-bb0b-6f77d80f1f7f/

- https://www.samsung.com/au/f3780bed-1d94-4236-b8ce-07c322ded4ea/

- https://www.linkedin.com/login

Адреса C&C-серверов RedCurl.SimpleDownloader, обнаруженных в ходе исследования:

- hXXp://app-l07[.]servicehost[.]click/ldn21_amazon

- hXXp://clever[.]forcloudnetworks[.]online/ldn23_samsung

- hXXp://app-l07[.]servicehost[.]click/ldn22_samsung

- hXXp://app-l07[.]servicehost[.]click/ldn20_seek

- hXXp://fiona[.]forcloudnetworks[.]online/ldn25_cv_au

Загруженная таким образом малварь прописывается в системе с использованием следующего шаблона пути: [%APPDATA%,%LOCALAPPDATA%]\VirtualStore\{HARDCODED_PHRASE}_{BASE64_COMPUTERNAME}.exe.

Отмечается, что RedCurl.SimpleDownloader может содержать разные пути для записи следующей стадии (%APPDATA% или %LOCALAPPDATA%), и запланированная задача тоже может иметь разные методы запуска. Например, в изученных атаках, помимо обычного запуска исполняемого файла, был обнаружен метод запуска исполняемого файла с помощью системной утилиты pcalua.exe (Program Compatibility Assistant).

RedCurl.Downloader используется для отправки информации о зараженной системе хакерам и загрузки пейлоада следующей стадии атаки. Хотя следующая стадия (RedCurl.Extractor) была недоступна во время проведения исследования, известно, что RedCurl.Downloader сохраняет ее в собственную директорию со случайно сгенерированным именем, загружает ее и вызывает экспортную функцию в контексте собственного процесса. После того как стадия была успешно пройдена, RedCurl.Downloader удалит ее из системы.

Кроме того, исследователям удалось обнаружить два загруженных на VirusTotal файла (оба загружены с разницей около минуты, с одним и тем же Submitter-ID). Первый файл был классифицирован как RedCurl.FSABIN, использующийся для загрузки и выполнения BAT-скриптов на зараженном устройстве. В ранних атаках, BAT-сценарии использовались для сбора информации о зараженной системе/инфраструктуре и отправления полученного результата на легитимные облачные диски в защищенных паролем архивах.

Второй обнаруженный файл представлял собой слепок базы данных Active Directory, который относился к одной из австралийских логистических компаний. Из этого эксперты делают вывод, что атакующие используют AD Explorer для создания слепков базы данных Active Directory и их эксфильтрации (путем загрузки результата на контролируемые злоумышленниками облачные диски).

Также в FACCT сообщают, что с большей долей вероятности в этой атаке RedCurl удалось успешно дойти до этапа загрузки и выполнения стадий RedCurl.Commands и потенциально успешного хищения слепка базы данных AD.