Исследователи «Лаборатории Касперского» изучили игрушечного интерактивного робота и обнаружили уязвимости ряд неприятных уязвимостей. Например, злоумышленники могут использовать камеру в игрушке для общения с ребенком без ведома родителей.

Робот, «начинку» которого проанализировали специалисты, представляет собой интерактивное устройство на базе Android. Хотя исследователи не раскрывают название компании-производителя, сообщается, что робот оснащен большим цветным экраном, микрофоном, видеокамерой и может передвигаться, являясь условным «планшетом на колесах». Функциональность робота включает игровые и обучающие приложения для детей, голосовой ассистент, возможность выхода в интернет и связи с родителями через приложения на их смартфонах.

Перед началом использования робота его необходимо связать с аккаунтом взрослых. Для этого пользователь должен установить специальное приложение. При первом включении игрушка просит выбрать сеть Wi-Fi, привязать робота к мобильному устройству родителя и ввести имя и возраст ребенка. Также при первом включении и подключении к интернету игрушка требует обновить ПО до последней версии и без этого он не работает. Однако эксперты решили сразу не обновлять прошивку, чтобы посмотреть, что можно извлечь из более старой ее версии.

Первая найденная уязвимость заключалась в том, что информация о ребенке передавалась по протоколу HTTP в открытом виде. То есть теоретически злоумышленники могли перехватить эти данные, используя софт для анализа сетевого трафика. При этом протокол HTTP использовался до обновления прошивки робота до актуальной версии, после обновления стал использоваться HTTPS.

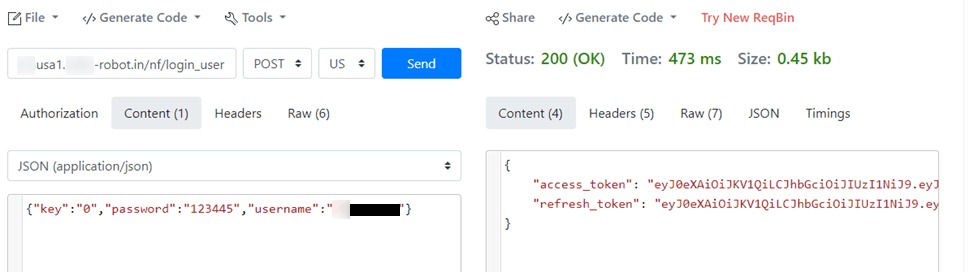

Также исследователи изучили некоторые сетевые запросы и увидели, что один из них возвращает токен доступа к API на основе следующих аутентификационных данных: имя пользователя, пароль и ключ. Причем происходило это даже в том случае, если запрос содержал заведомо неправильный пароль из произвольного набора символов.

Следующий сетевой запрос возвращал параметры конфигурации для конкретного робота по уникальному идентификатору, состоящему из девяти символов. Но, поскольку этот набор символов был коротким и предсказуемым, то потенциально атакующие могли быстро подобрать его и в результате получить информацию о владельце игрушки, в том числе узнать IP-адрес, страну проживания, имя, пол и возраст ребенка. С помощью еще одного запроса можно было выяснить адрес электронной почты, номер телефона взрослого и код для привязки его мобильного устройства к роботу.

Также выяснилось, что при установке сеанса видеосвязи отсутствовали должные проверки. Из-за этого злоумышленники могли использовать камеру и микрофон робота для звонков детям без авторизации с родительского аккаунта. В таком случае, если бы ребенок принял звонок, недоброжелатель мог бы начать общаться с ним без ведома взрослых.

Кроме того, используя брутфорс для восстановления шестизначного одноразового пароля (и не имея ограничений на количество неудачных попыток), злоумышленник мог удаленно привязать робота к своей учетной записи вместо родительского аккаунта. В таком случае, чтобы восстановить связь легитимным путем, пришлось бы обратиться в техподдержку.

В конец отчета эксперты отмечают, что «вендор вышел на связь и принял на себя ответственность за все обнаруженные проблемы безопасности», о которых сообщила «Лаборатория Касперского».

«Компания предоставила необходимые инструкции и внесла необходимые исправления, чтобы обеспечить надежную защиту данных и не дать злоумышленникам использовать игрушку не по прямому назначению. Благодаря усилиям разработчиков возможности для потенциальных нарушителей были устранены», — резюмируют исследователи.