Содержание статьи

Малварь в китайских ПК Acemagic

Китайская компания Acemagic признала, что некоторые ее товары поставлялись с предустановленной малварью. В компании объяснили, что просто хотели добиться сокращения времени загрузки и для этого внесли изменения в исходный код Microsoft.

В начале февраля 2024 года ютубер The Net Guy обнаружил малварь на мини‑компьютере Acemagic AD08, который тестировал для обзора. Так, всего через несколько минут после загрузки Windows Defender сообщил о наличии вредоносной программы Bladabindi — бэкдора, который ворует информацию пользователей, а также может установить дополнительную малварь.

В итоге Acemagic, стараясь не привлекать большого внимания к проблеме, подтвердила наличие Bladabindi на некоторых своих компьютерах, продающихся в США и Европе, а также признала, что на устройства мог попасть и небезызвестный стилер Redline. При этом объяснения Acemagic по поводу заражения устройств оказались весьма странными:

«Наши разработчики ПО стремились повысить удобство работы пользователей за счет сокращения времени начальной загрузки и внесли изменения в исходный код Microsoft, включая сетевые настройки. Но они не получили цифровые подписи для программного обеспечения, и программа для управления RGB также поставлялась без них. Этот недосмотр привел к единичным случаям заражения мини‑ПК, выпущенных до 18 ноября 2023 года, вирусами».

При этом в компании дали немного иной комментарий СМИ, заявив, что инцидент произошел из‑за изменений, внесенных в ПО для уменьшения времени загрузки, и эти правки «случайно повлияли на сетевые настройки, что привело к отсутствию цифровых подписей».

В итоге Acemagic пообещала усилить контроль над использованием цифровых сертификатов, чтобы в будущем «предотвратить такие несанкционированные модификации». Формулировка намекает, что третьи лица могли получить доступ к системам компании (или даже к мастер‑копии Windows) и использовали его для распространения малвари. То есть пока остается неясным, произошло заражение еще на заводе или уже после того, как компьютеры приобрели и включили их новые владельцы.

В Acemagic заверили, что возместят полную стоимость устройств, произведенных в период с сентября по ноябрь 2023 года, всем, кто захочет вернуть деньги. Дата производства должна быть указана на стикерах затронутых моделей AD08, AD15 и S1.

Пользователям, которые решат очистить свои машины от малвари (Acemagic уже опубликовала для этой цели чистые образы), сделают скидку 25% на покупку. Также все покупатели зараженных машин могут получить купон на десятипроцентную скидку на любую будущую покупку устройств Acemagic.

Мошенники подделали сайты 90% компаний

- Специалисты BI.ZONE подсчитали, что от 70 до 90% крупных российских компаний стали жертвами злоумышленников, которые создают фишинговые ресурсы с применением известных названий. Самым востребованным прикрытием для фишеров стали бренды крупных финансовых организаций.

- Вредоносные «клоны» есть у ресурсов 90% банков. Количество фишинговых сайтов зависит от популярности банка, а также ряда других факторов. За месяц преступники могут создать до нескольких сотен поддельных ресурсов одной компании.

BlackCat скрылась с деньгами

Вымогательская группировка BlackCat (ALPHV) заявила, что правоохранительные органы захватили ее сайт и инфраструктуру. Однако партнеры группы и ИБ‑специалисты считают, что это exit scam, то есть хакеры попросту скрылись с деньгами, а правоохранители не имеют никакого отношения к происходящему.

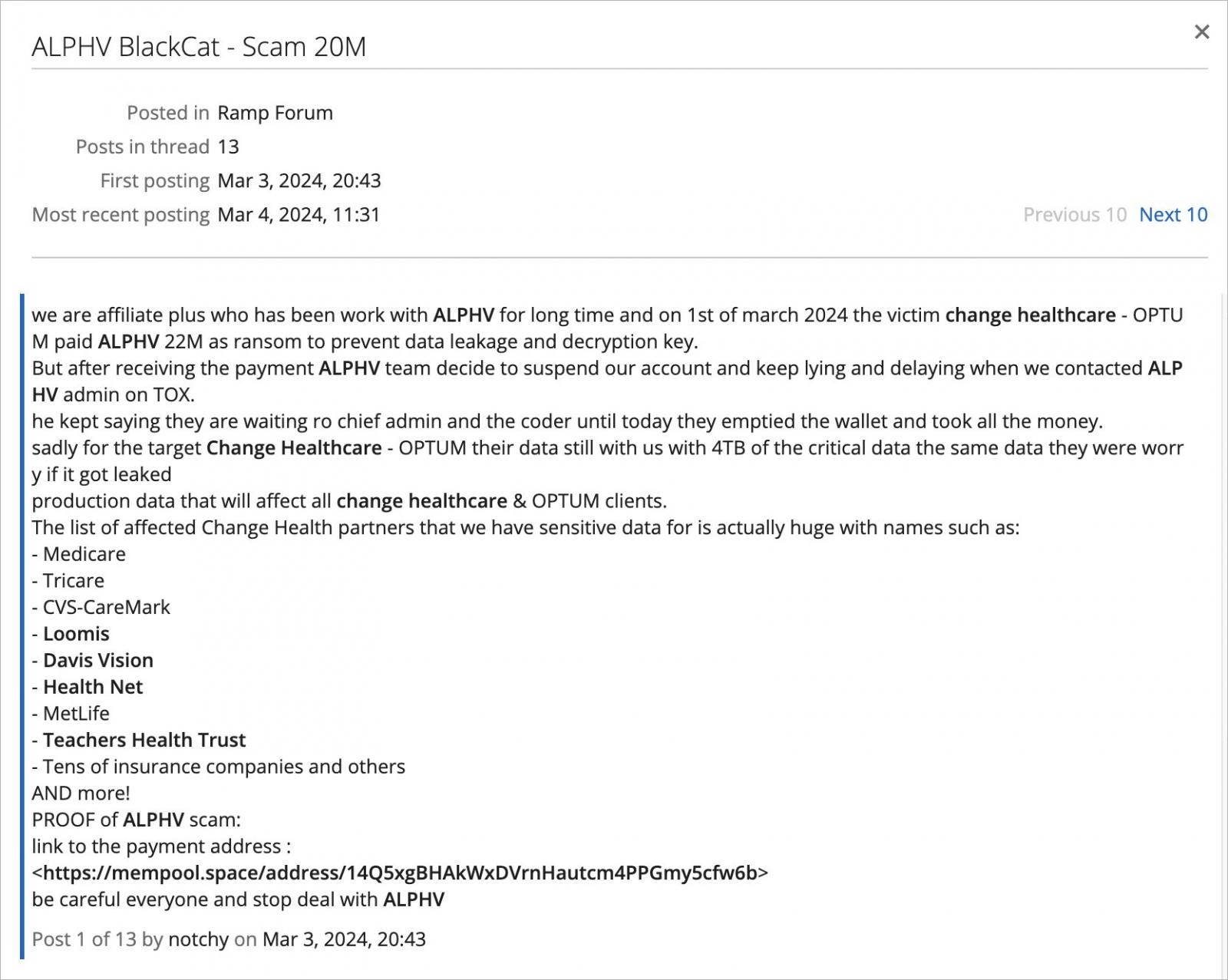

В начале марта ИБ‑специалисты заметили, что BlackCat отключила свои серверы (прекратил работу блог группы, а также сайты для переговоров с жертвами), а партнеры группировки обвинили создателей BlackCat в хищении 22 миллионов долларов.

При этом специалист компании Recorded Future Дмитрий Смилянец поделился интересным скриншотом: один из партнеров BlackCat под ником notchy утверждал, что это он стоит за недавней громкой атакой на компанию Optum. И якобы оператор платформы Change Healthcare недавно выплатил ему выкуп в размере 22 миллионов долларов США за расшифровку данных.

Напомним, что недавно взломанная Optum — это дочерняя компания UnitedHealth Group, которая глубоко интегрирована с системой здравоохранения США и работает с электронными медицинскими картами, обработкой платежей, анализом данных в больницах, клиниках и аптеках.

Стоит пояснить, что в группах, работающих по модели Ransomware as a Service (RaaS, «вымогатель как услуга»), есть внешние партнеры или аффилированные лица, которые осуществляют атаки с использованием предоставленных им шифровальщиков. Полученные от жертв выкупы в итоге делятся между создателями RaaS-платформы и их партнерами, которые устраивают атаки, развертывают вымогательское ПО и похищают данные.

В данном случае notchy обвинил BlackCat в том, что после получения выкупа от Optum его обманули. Он пишет, что после перевода денег BlackCat заблокировала его партнерский аккаунт и забрала все средства из кошелька. Notchy заявил, что у него на руках остались 4 Тбайт «критически важных данных Optum», включая «производственную информацию, которая затрагивает всех клиентов Change Healthcare и Optum». По его словам, он располагает данными «десятков страховых компаний» и поставщиков широкого спектра услуг, связанных со здравоохранением, расчетно‑кассовым обслуживанием, аптеками и так далее.

Когда СМИ связались с представителями UnitedHealth Group и спросили их о возможной выплате выкупа, в компании отказались от комментариев и заявили, что в настоящее время полностью «сосредоточены на расследовании» атаки.

В результате ИБ‑специалисты заподозрили, что происходящее очень похоже на exit scam, то есть создатели BlackCat пытаются скрыться с деньгами. Например, на одном из хакфорумов и вовсе появилось заявление группировки, в котором сообщалось, что BlackCat решила закрыть проект «из‑за федералов», но при этом хакеры не предоставили никаких дополнительных объяснений.

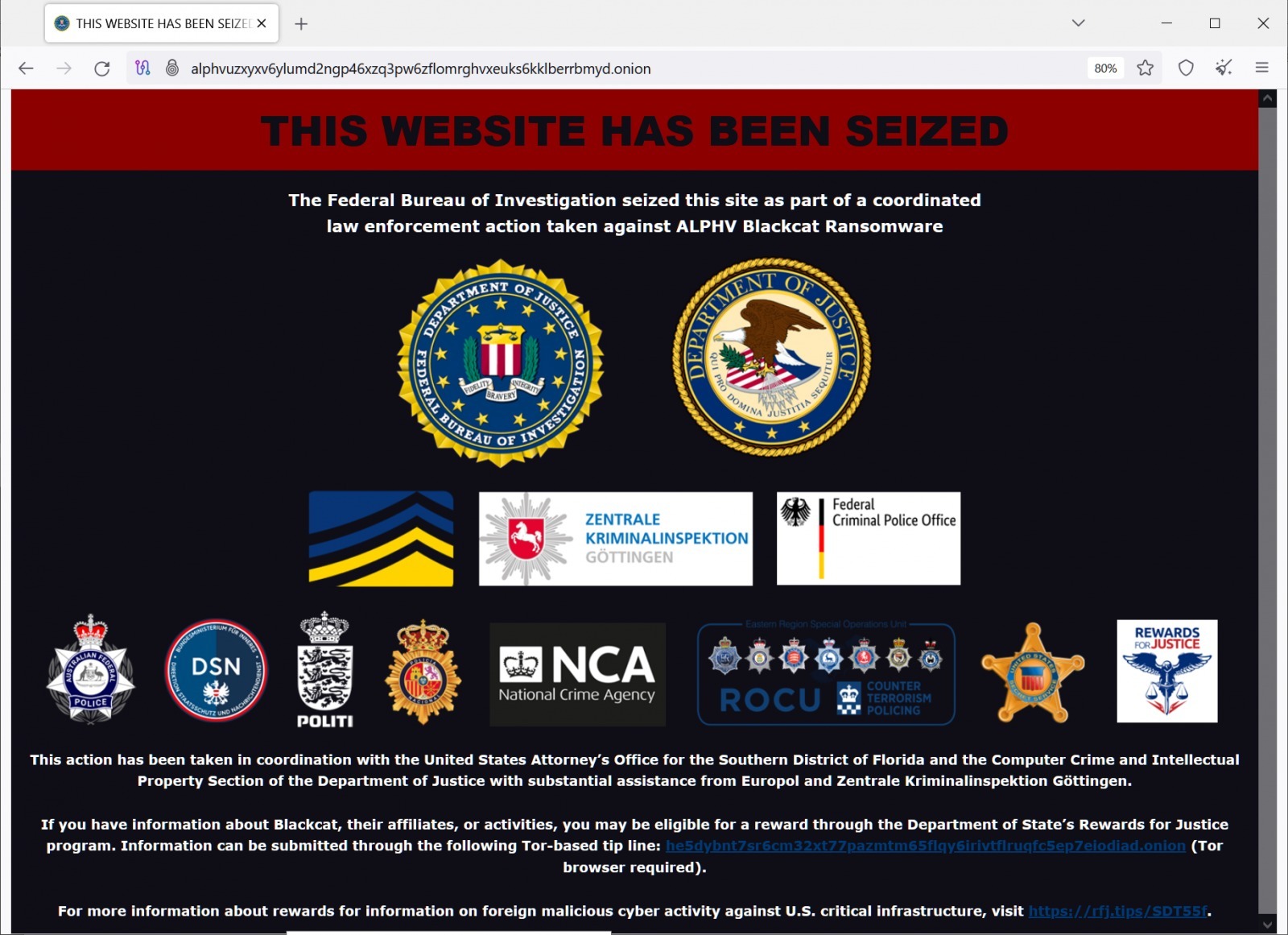

Вместе с этим статус группировки в Tox сменился на объявление о продаже исходных кодов малвари на 5 миллионов долларов США. А затем на сайте BlackCat и вовсе появилась «заглушка», сообщающая, что ресурс захвачен и конфискован ФБР, Минюстом США, Национальным агентством по борьбе с преступностью Великобритании (NCA) и так далее.

Однако, как заметили СМИ и известный ИБ‑специалист Фабиан Восар (Fabian Wosar), «заглушка» выглядела крайне подозрительно и, судя по всему, была фальшивкой. Так, картинка располагалась в папке с именем /THIS WEBSITE HAS BEEN SEIZED_files/. По словам Восара, хакеры просто установили Python SimpleHTTPServer для отображения на сайте старой фейковой «заглушки».

«Они просто сохранили уведомление со старого сайта для утечек и запустили Python HTTP-сервер, чтобы отображать его на новом сайте. Лентяи», — писал Восар.

Также исследователь отметил, что его контакты в Европоле и NCA заверили, что власти не имеют никакого отношения к новому захвату сайта BlackCat.

Откуда взялась фальшивка? Дело в том, что в декабре 2023 года правоохранительные органы действительно скомпрометировали инфраструктуру BlackCat и даже выпустили инструмент для расшифровки данных. Судя по всему, картинку с уведомлением о конфискации ресурса хакеры взяли именно оттуда. Ведь тогда вымогательская группировка продолжила работу, пообещав нанести ответный удар по правительству США и атаковать критическую инфраструктуру страны.

Основные угрозы для промышленности

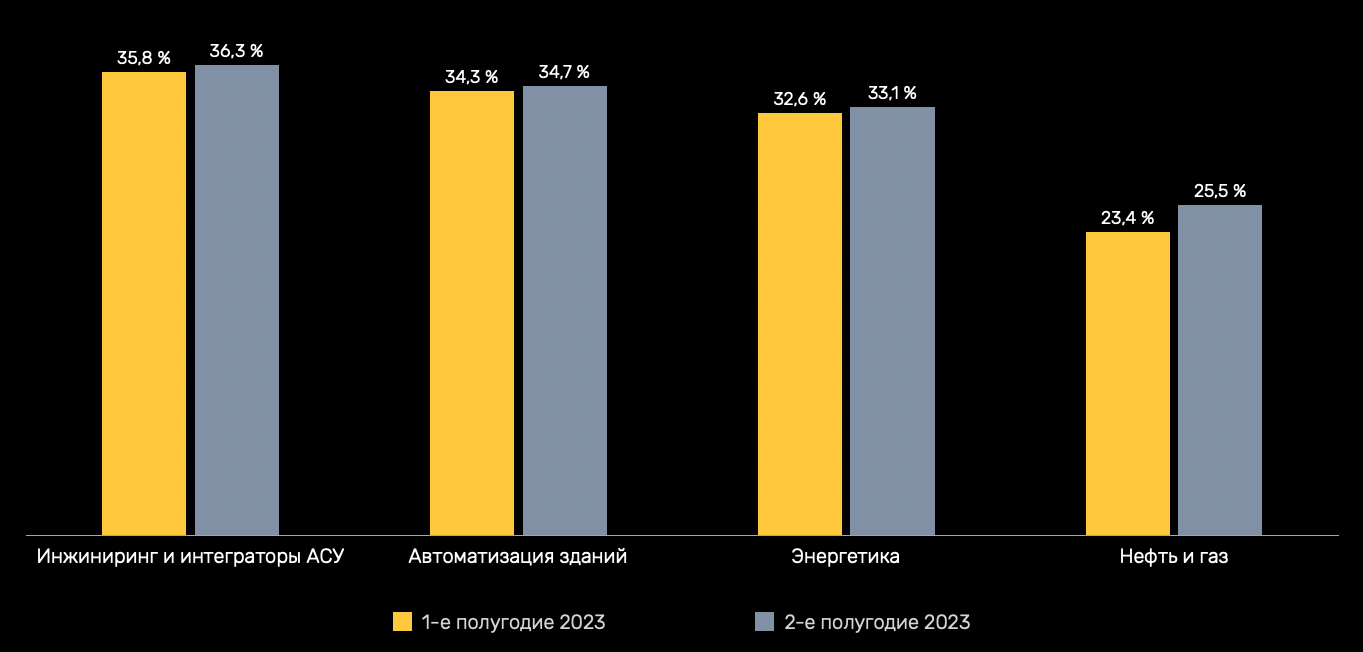

- По информации Kaspersky ICS CERT, во второй половине 2023 года в России вредоносные объекты были заблокированы на 31,1% компьютеров автоматизированных систем управления (АСУ).

- Больше всего вредоносов было обнаружено в сферах инжиниринга (36,3%), автоматизации зданий (34,7%), энергетики (33,1%), нефти и газа (25,5%).

- Кроме того, Россия оказалась на втором месте в мире по доле компьютеров АСУ, на которых были заблокированы майнеры.

- Главными источниками угроз для промышленности исследователи называют интернет и электронную почту.

- Доля компьютеров АСУ, где были заблокированы угрозы из почты, составила 1,5% (в 2,7 раза ниже среднемирового показателя). Доля устройств, на которых были заблокированы угрозы при подключении съемных носителей, составила 0,8% (чуть более 1/3 среднемирового показателя).

- При этом в России операторы и инженеры АСУ заходили на опасные веб‑ресурсы чаще, чем в среднем по миру. Значительная часть таких ресурсов используется для распространения вредоносных скриптов и фишинговых страниц (они были блокированы на 8,9% устройств).

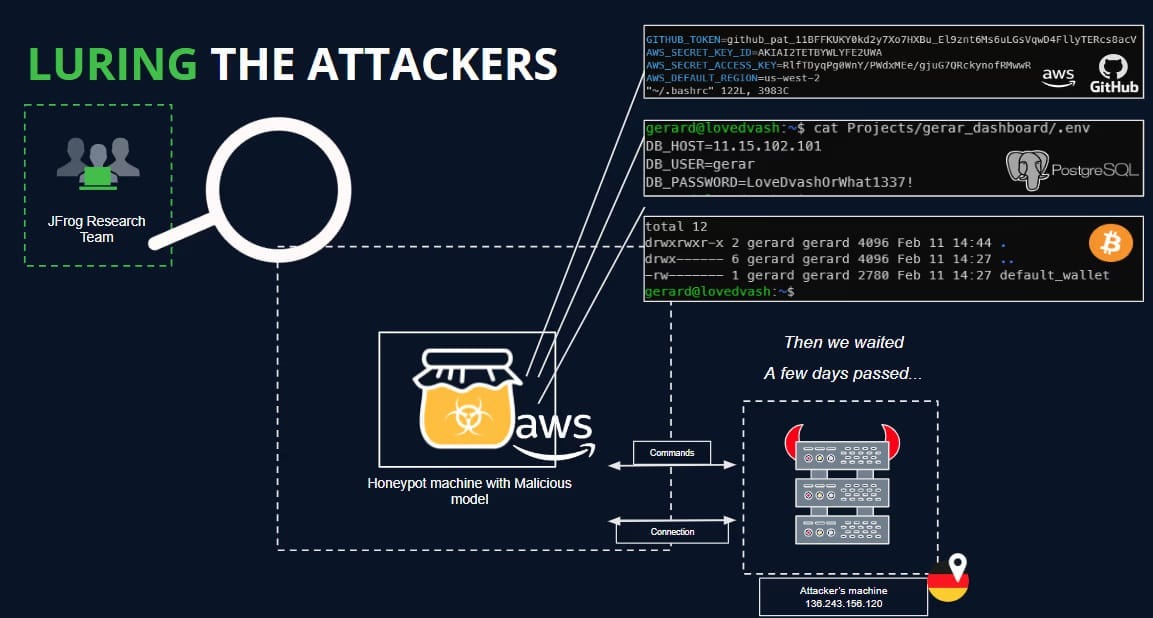

Вредоносные модели в Hugging Face

На платформе Hugging Face нашли не менее 100 вредоносных Deep Learning моделей, часть из которых могут выполнять код на машине жертвы, предоставляя злоумышленникам постоянный бэкдор.

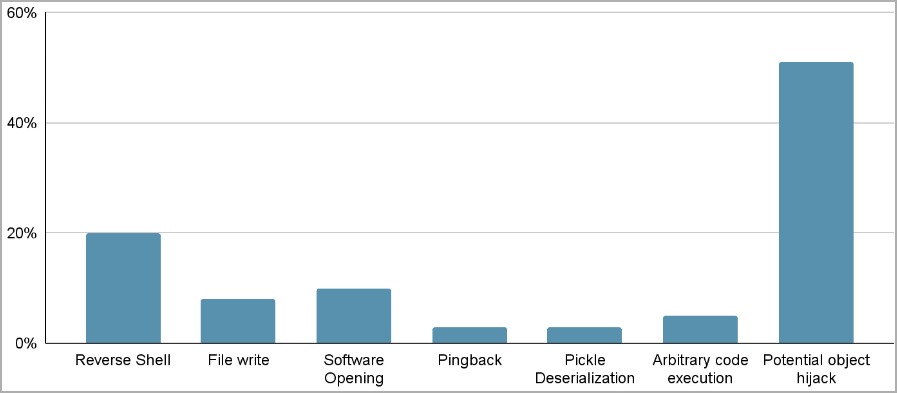

Специалисты JFrog разработали и развернули продвинутую систему сканирования для проверки моделей PyTorch и Tensorflow Keras, размещенных на Hugging Face. Они предупреждают, что около сотни моделей на платформе содержат вредоносный код и это создает значительный риск шпионских атак и утечки данных.

Малварь проникла в Hugging Face, несмотря на все меры безопасности, включая сканирование на наличие малвари и секретов, а также тщательное изучение функциональности моделей для обнаружения такого поведения, как небезопасная десериализация.

«Важно подчеркнуть, что, когда мы говорим о „вредоносных моделях“, мы имеем в виду именно те, которые содержат реальную, вредоносную полезную нагрузку. Этот расчет исключает ложные срабатывания», — утверждают исследователи.

Одним из примеров стала модель PyTorch, загруженная недавно пользователем под ником baller423 и уже удаленная с Hugging Face. Она содержала полезную нагрузку, которая позволяла создать реверс‑шелл на указанный хост (210.117.212[.]93). Вредоносный пейлоад использовал метод reduce модуля pickle для выполнения произвольного кода при загрузке файла модели PyTorch, при этом избегая обнаружения за счет встраивания малвари в доверенный процесс сериализации.

В JFrog обнаружили, что та же полезная нагрузка связывалась и с другими IP-адресами. Это позволяет предположить, что ее операторы все же ИИ- и ИБ‑исследователи, а не хакеры. Однако такие эксперименты в JFrog все равно называют слишком рискованными и неуместными, учитывая, что опасные модели были общедоступны.

Пытаясь определить истинные намерения операторов вредоноса, аналитики развернули приманку для привлечения активности и ее анализа. Они смогли установить соединение с сервером потенциальных злоумышленников, однако ни одной команды за время поддержания соединения перехватить не удалось.

Глава Signal Foundation о вреде бэкдоров

Глава Signal Foundation (разработчик мессенджера Signal) Мередит Уиттакер (Meredith Whittaker) выступила на StrictlyVC и резко высказалась об усилиях властей по борьбе с шифрованием, назвав это «примитивным, магическим мышлением».

«Я бы сказала, что мы наблюдаем ряд весьма узких и политически ангажированных законодательных актов, в которых часто фигурирует идея защиты детей. Они используются для продвижения того, что на самом деле является очень давним желанием спецслужб, правительств и автократов — систематического добавления бэкдоров в надежное шифрование. Часто к этому призывают действующие из лучших побуждений люди, которым просто не хватает знаний или образования, чтобы понять последствия того, что они делают, понять, что это может в корне уничтожить возможность приватного цифрового общения.

Общая тенденция, которую я вижу, — это глубокое стремление к подотчетности в технологиях, которое мы уже видели в середине 2010-х годов. Затем это стремление было превращено в оружие, и теперь мы наблюдаем, как в бутылки для подотчетности разливают вино для слежки. <…> Это примитивное, магическое мышление.

Все это очень опасно, потому что грозит нам возвратом к парадигме начала 90-х, когда правительство имело монополию на шифрование и на право цифровой конфиденциальности. Я считаю, нам нужно, чтобы венчурное сообщество и крупные технологические компании активнее заявляли о том, какую угрозу это представляет для всей индустрии, и давали отпор»,

— заявила Уиттакер.

У Microsoft украли исходники

Представители Microsoft сообщили, что недавно русскоязычная хакерская группа Midnight Blizzard получила доступ к некоторым внутренним системам и репозиториям компании. Атакующие использовали аутентификационные данные, похищенные у Microsoft во время январской атаки.

Напомним, что в середине января 2024 года Microsoft обнаружила, что ее взломала русскоязычная группировка Midnight Blizzard (она же Nobelium, APT29 и Cozy Bear). Тогда сообщалось, что ряд корпоративных email-аккаунтов компании оказался скомпрометирован, а данные похищены.

Хакеры провели в системах Microsoft больше месяца и взломали электронную почту руководителей компании, сотрудников юридического отдела и специалистов по кибербезопасности. Причем в некоторых из украденных писем содержалась информация о самой группировке, откуда злоумышленники могли понять, что Microsoft о них знает.

В компании объясняли, что хакеры проникли в системы еще в ноябре 2023 года, после того как провели успешную брутфорс‑атаку типа password spray (перебор ранее скомпрометированных или часто используемых паролей).

Как теперь рассказали в Microsoft, недавно Midnight Blizzard использовала секреты, найденные среди украденных во время январской атаки данных, чтобы получить доступ к некоторым системам и репозиториям исходного кода.

«В последние недели мы обнаружили доказательства того, что Midnight Blizzard использует информацию, полученную из наших корпоративных систем электронной почты, для получения или попытки получения несанкционированного доступа. Включая доступ к некоторым репозиториям исходного кода и внутренним системам компании. На данный момент мы не нашли никаких доказательств того, что системы клиентов, размещенные на хостинге Microsoft, были взломаны», — сообщили специалисты Microsoft Security Response Center.

Хотя Microsoft не объяснила, о каких именно «секретах» идет речь, скорее всего, имелись в виду токены аутентификации, ключи API и учетные данные. В компании заверили, что уже начали работу с клиентами, чьи данные попали в руки хакеров через украденные письма.

«Очевидно, что Midnight Blizzard пытаются использовать секреты различных типов, которые им удалось обнаружить (в ходе атаки). Некоторые из этих секретов передавались между клиентами и Microsoft по почте. По мере того как мы обнаруживали их среди украденной электронной почты, мы связывались и продолжаем связываться с этими клиентами, чтобы помочь им принять меры по предотвращению возможных последствий», — говорят в Microsoft.

Кроме того, в компании предупредили, что в последнее время Midnight Blizzard наращивает password spray атаки на целевые системы: в феврале их количество увеличилось в десять раз по сравнению с январем 2024 года.

1844 юрлица РФ продали в даркнете

- По данным аналитиков ГК «Солар», в 2023 году в даркнете были обнаружены 1844 российские компании, выставленные на продажу для сокрытия незаконной деятельности. В среднем это пять фирм в день.

- Рост числа подобных объявлений по сравнению с 2022 годом составил 42%.

- Юрлиц приобретают для незаконного обналичивания и отмывания средств, атак на цепочки поставок, использования в сценариях ложного партнерства и махинациях с фирмами‑однодневками.

Мосты Tor имитируют HTTPS-трафик

Разработчики Tor Project объявили о запуске новой функции — мостов WebTunnel, которые работают на основе устойчивого к обнаружению HTTPT-прокси и позволяют трафику Tor лучше смешиваться с обычным HTTPS-трафиком.

Напомним, что мосты Tor представляют собой ретрансляторы, не перечисленные в публичном каталоге Tor, которые позволяют маскировать соединения пользователей. Так как уже довольно давно найдены способы обнаружения и блокировки таких соединений (например, в Китае), Tor также использует мосты obfsproxy, которые добавляют дополнительный уровень обфускации.

Как рассказывают разработчики, мосты WebTunnel предназначены для имитации зашифрованного трафика (HTTPS) и основаны на HTTPT. Они оборачивают полезную нагрузку соединения в WebSocket-подобное HTTPS-соединение, которое выглядит как обычный HTTPS (WebSocket). То есть для стороннего наблюдателя это обычное HTTP-соединение, в ходе которого пользователь просто просматривает веб‑страницы.

«Фактически WebTunnel настолько похож на обычный веб‑трафик, что он может сосуществовать на одном эндпоинте с сайтом, то есть пользоваться тем же доменом, IP-адресом и портом. Такое сосуществование позволяет стандартному обратному прокси направлять как обычный веб‑трафик, так и WebTunnel на соответствующие серверы приложений. В результате, когда кто‑то пытается посетить сайт по общему сетевому адресу, он просто увидит содержимое этого адреса сайта и не обнаружит существование моста (WebTunnel)», — говорят в Tor Project.

Отмечается, что тестирование WebTunnel началось еще летом 2023 года. В настоящее время по всему миру работают около 60 мостов WebTunnel и около 700 активных пользователей ежедневно используют новые мосты на разных платформах.

Однако пока WebTunnel работает не во всех регионах, а адрес мостов нужно получать вручную, но систему планируют доработать в будущем.

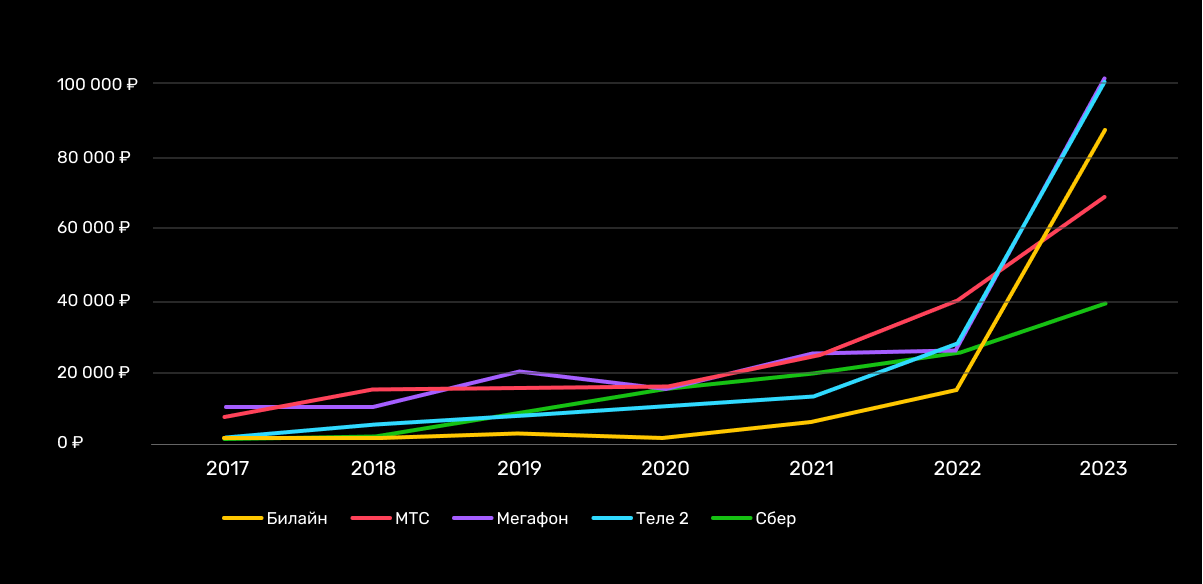

«Пробив» подорожал в 2,5 раза

- Специалисты Data Leakage & Breach Intelligence (DLBI) опубликовали ежегодный отчет, посвященный черному рынку «пробива» данных российских физлиц. По их информации, стоимость незаконного получения данных о гражданах в РФ к началу 2024 года выросла в 2,5 раза — до 44 300 рублей.

- Сейчас в этой области активно работает 81 посредник. Большинство из них (71 человек) занимается «госпробивом», чуть меньшее количество (61 человек) посредников предоставляет «мобильный пробив» и еще меньше (22 человека) занимаются «банковским пробивом».

- В среднем «госпробив» дешевле банковского почти в 8 раз, хотя по сравнению с 2022 годом цены на него выросли в 2,5 раза.

- При этом стоимость «пробива» абонентов операторов связи выросла по сравнению с прошлым годом в 3,3 раза (до 90 000 рублей), и «мобильный пробив» дороже банковского в 2,3 раза.

- Так, «пробив» у «Вымпелкома» стоит около 87 000 рублей, у МТС — 68 500 рублей, а лидерами по стоимости данных стали «МегаФон» и Tele2, где цена данных достигает 100 000 рублей.

- Что касается цен на «пробив» клиентов банков, в 2023-м они выросли сразу на 51% (до 38 000–40 000 рублей), и эта «услуга» по‑прежнему остается самой нестабильной. Дело в том, что предложений по тому или иному банку может не быть в нужный момент, для небольших банков «пробива» часто нет в принципе или найти его крайне сложно.

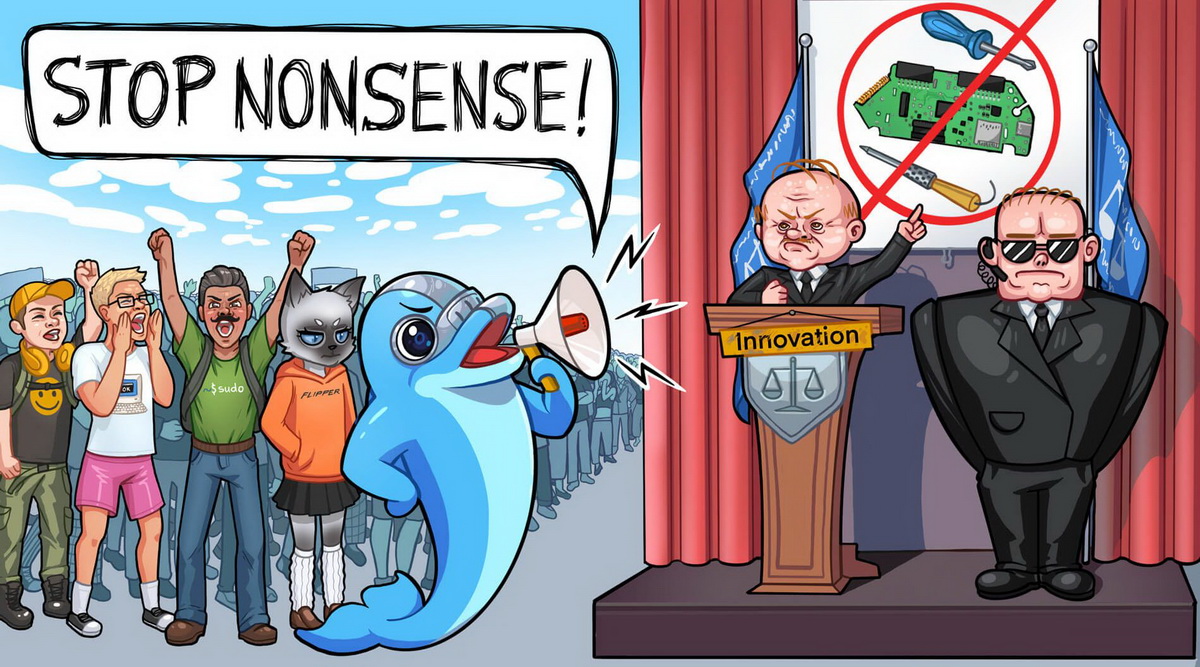

Разработчики Flipper Zero vs Канада

В феврале 2024 года канадское правительство заявило, что планирует запретить продажу Flipper Zero и аналогичных устройств в стране, так как с их помощью якобы можно угонять автомобили. Теперь разработчики Flipper опубликовали ответный пост, в котором называют попытки запретить такие устройства абсурдными и объясняют, что для угона современных авто требуется совсем другое оборудование, а старые машины можно взломать даже с помощью куска провода.

Напомним, что, по данным властей, ежегодно в Канаде угоняют около 90 тысяч автомобилей (то есть один автомобиль каждые шесть минут), а убытки от автомобильных краж составляют 1 миллиард долларов США в год, включая страховые расходы на ремонт и замену угнанных авто. При этом канадские власти настаивают на том, что Flipper Zero стал одной из причин всплеска автоугонов в стране.

В феврале Департамент инноваций, науки и экономического развития Канады (ISED Canada) заявил, что будет «использовать все возможности для запрета таких устройств, как Flipper Zero, используемых для угона автомобилей за счет копирования беспроводных сигналов дистанционного бесключевого доступа, что позволит изъять эти устройства с канадского рынка в сотрудничестве с правоохранительными органами».

Как теперь пишет команда Flipper Devices, множество функций Flipper Zero можно воспроизвести с помощью других устройств, включая компьютеры, Android-смартфоны и Raspberry Pi, но на них запрет не распространяется. Поэтому команда Flipper и специалисты критикуют решение канадских властей как крайне избирательное, учитывая, что внутренняя электроника «хакерского тамагочи» широко доступна и много лет используется множеством других девайсов.

Также в блоге разработчики подробно рассказывают о том, почему Flipper Zero не может использоваться для угона автомобилей с бесключевым доступом, а «подобные предложения вредны для безопасности и замедляют технологический прогресс».

«В социальных сетях можно найти множество видеороликов, в которых дети обещают „хакнуть Пентагон“ с помощью Flipper Zero, чтобы набрать больше просмотров. Такой контент породил множество мифов и используется журналистами, которые не утруждают себя проверкой фактов. Неудивительно, что некоторые политики начали предлагать запреты, основанные на ложной информации», — пишут создатели Flipper Zero.

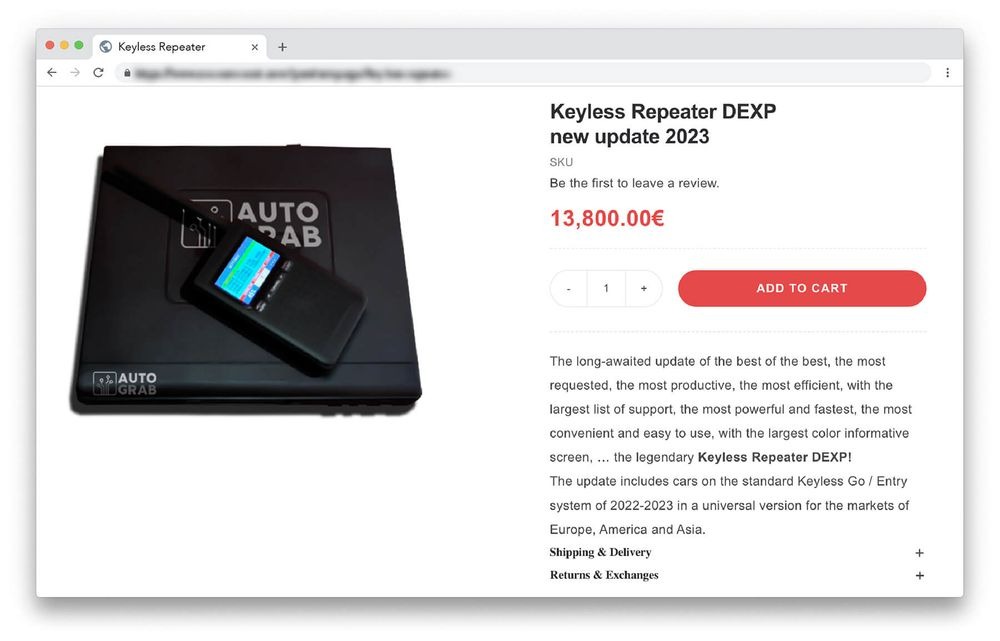

Дело в том, что настоящие автоугонщики используют для своих операций специальные ретрансляторы сигнала, стоимость которых составляет от 5000 до 15 000 долларов США.

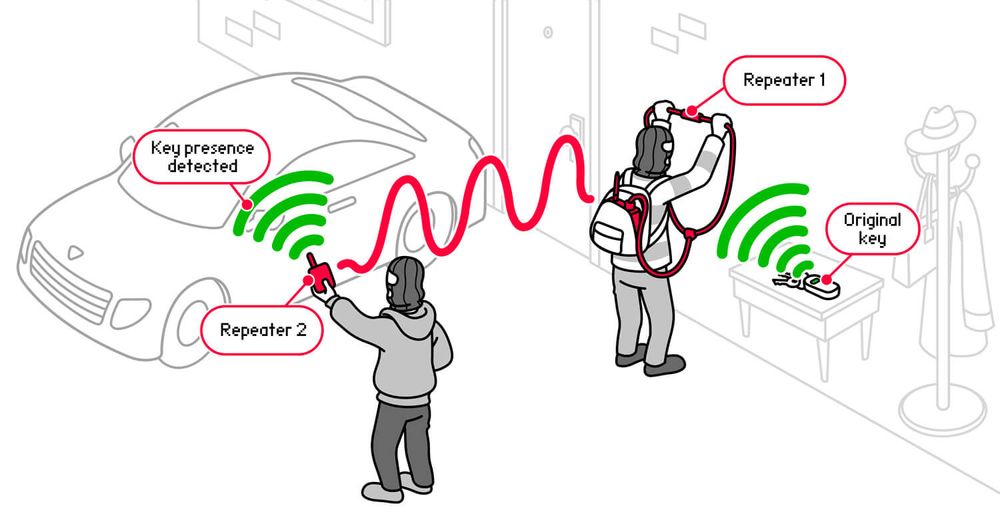

Обычно атакующие подбираются как можно ближе к дому владельца авто с такими ретрансляторами, ловят и передают пассивный сигнал от брелока своему сообщнику, стоящему возле автомобиля. В итоге автомобиль открывается, будто настоящий ключ действительно находится в зоне доступа.

Подчеркивается, что такие репитеры оснащаются несколькими радиомодулями и обладают мощностью в несколько ватт. Тогда как Flipper Zero использует всего один радиомодуль с частотой до 1 ГГц и имеет ограничение в 10 мВт, то есть он попросту недостаточно мощный для подобных атак и угона авто.

«Чтобы передавать сигналы брелоков сквозь стены, угонщикам нужны огромные антенны и мощные ретрансляторы. Все задокументированные на видео случаи угона автомобилей наглядно показывают, что оборудование для кражи занимает много места в рюкзаках преступников», — объясняют в компании.

Разработчики подчеркивают, что власти совершают ошибку, фокусируясь на технических средствах, а не на реальной проблеме, которая заключается в широком распространении устаревших и уязвимых систем контроля доступа, используемых в авто.

По их словам, принцип «безопасность через неясность» (security through obscurity) не работает, являясь в корне ошибочной стратегией. Так, запрет на инструменты, используемые исследователями для выявления проблем в системах безопасности, лишь усугубит проблему, оставив устройства уязвимыми.

Говоря о небезопасных и устаревших системах контроля доступа, создатели Flipper объясняют, что в современных автомобилях используется скользящий код, когда каждое нажатие кнопки брелока генерирует разный зашифрованный радиосигнал. Это помогает предотвратить базовые атаки, для которых нужен только радиомодуль за пару долларов.

В свою очередь, статический код — это фиксированный набор цифр, который использовали старые системы контроля доступа. Такой сигнал достаточно перехватить один раз, и затем можно бесконечно воспроизводить его для получения доступа. И хотя автомобили, использующие статические коды, были сняты с производства примерно двадцать лет назад, многие из них до сих пор на ходу.

«Основная уязвимость таких автомобилей заключается в том, что их радиосигналы можно легко перехватить и воспроизвести без сложных инструментов. По сути, статические коды настолько небезопасны, что их можно „хакнуть“ даже с помощью куска провода, подключенного к входу для микрофона, — пишут специалисты. — Этот пример демонстрирует абсурдность всех попыток запретить такие устройства, как Flipper Zero. Для защиты от перехвата радиосигналов пришлось бы запретить всю электронику, в том числе и наушники, а это нереально».

В 18 раз меньше серых SIM-карт

- Оборот серых SIM-карт в РФ снизился в 18 раз по итогам 2023 года, согласно данным Роскомнадзора. За год власти изъяли около 4000 таких SIM, тогда как в 2022 году их было 74 000. Снижение нелегальных продаж эксперты объясняют ужесточением законодательства.

- Из 4000 изъятых SIM-карт более 800 принадлежали «Билайну», свыше 1200 — «МегаФону», более 800 — МТС, более 1000 — Tele2 и еще более 90 — другим операторам связи.

- Наибольшее количество серых SIM-карт изъяли в Санкт‑Петербурге (763 штуки), ХМАО (715) и Красноярском крае (642).

Атака на турнир Apex Legends

Компания Electronic Arts была вынуждена отложить финалы турнира Apex Legends Global Series (ALGS) в Северной Америке, после того как хакеры взломали профессиональных игроков прямо в ходе турнирного матча. Участникам турнира подключили wallhack (возможность видеть сквозь стены) и aimbot (автоприцеливание и отсутствие отдачи и разброса во время стрельбы).

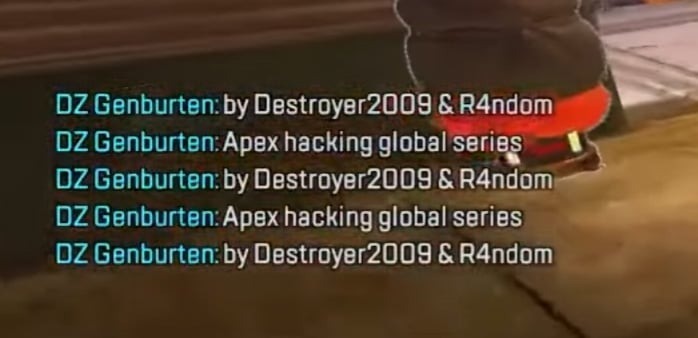

Во время матча между командами DarkZero и Luminosity в игровом клиенте одного из игроков DarkZero, Genburten, внезапно появился и заработал чит‑инструмент TSM HALAL HOOK, интерфейс которого можно было заметить на экране. В результате пострадавший получил возможность видеть позиции всех остальных участников игры на карте и был вынужден покинуть матч, а в его команде стало на одного человека меньше.

Вместо того чтобы аннулировать результаты этой игры, EA просто объявила команду Luminosity победителем и перешла к следующему матчу.

Однако хакеры продолжили атаку и на этот раз активировали aimbot игроку из команды TSM под ником ImperialHal. ImperialHal оставался на сервере (решив, что он просто не будет стрелять) до тех пор, пока организаторы не вмешались и не остановили матч. После игра заблокировала его, обнаружив работающее читерское ПО. Его товарищ по команде, Verhulst, тоже получил бан.

Предполагается, что атака была осуществлена хакерами под никами Destroyer2009 и R4ndom, чьи ники можно было заметить в окне чата Genburten в момент взлома.

Вскоре после этого происшествия официальные представители Apex Legends Esports объявили, что североамериканские финалы будут отложены, пока организаторы не обезопасят соревнования от внешнего вмешательства.

Позже человек, назвавшийся Destroyer2009, сообщил пользователю X AntiCheatPD, который собирает информацию о читах в видеоиграх, что он использовал некую RCE-уязвимость для взлома клиентов игроков ALGS. Предполагаемый злоумышленник не уточнил, имелась ли в виду уязвимость в самом клиенте Apex Legends, во встроенном ПО Easy Anti-Cheat или в каком‑то другом софте.

Теперь в сети обсуждается множество теорий о том, как мог быть реализован взлом ALGS, среди которых: RCE-уязвимость в клиенте Apex Legends, уязвимость в Easy Anti-Cheat и даже заранее спланированный взлом устройств игроков задолго до начала матчей.

Из‑за поднявшейся шумихи разработчики Easy Anti-Cheat были вынуждены сделать официальное заявление. Они пишут, что провели расследование и убеждены в том, что в их софте нет никаких RCE-уязвимостей.

Но каким бы образом ни произошел взлом, это беспрецедентный случай, поскольку раньше игроков ни разу не взламывали в прямом эфире и из‑за этого не приходилось останавливать турниры.

Тим Бернерс-Ли о будущем веба

Сэр Тимоти Бернерс‑Ли, ученый, создатель веба и действующий глава «Консорциума Всемирной паутины», опубликовал открытое письмо, в котором заявил, что интернет может серьезно пострадать из‑за концентрации власти и утраты «духа децентрализации». Ниже мы процитируем отрывок из его послания.

«Три с половиной десятилетия назад, когда я изобрел веб, его траекторию невозможно было предугадать. Не существовало „дорожной карты“, позволяющей предсказать ход его развития, и это была увлекательная одиссея, полная непредвиденных возможностей и проблем.

В основе всей его инфраструктуры лежало намерение обеспечить условия для сотрудничества, стимулировать сострадание и генерировать творчество. Он должен был стать инструментом, расширяющим возможности человечества.

Первое десятилетие существования Сети оправдало это обещание. Однако в последнее десятилетие вместо того, чтобы воплощать эти ценности, веб, наоборот, стал играть роль их разрушителя. Последствия этого становятся все более масштабными. От централизации платформ до революции в области искусственного интеллекта — веб служит основой нашей онлайн‑экосистемы, которая сегодня меняет геополитический ландшафт, стимулирует экономические сдвиги и влияет на жизни людей по всему миру.

Пять лет назад, когда вебу исполнилось 30 лет, я говорил о некоторых проблемах, вызванных тем, что в вебе доминируют корыстные интересы ряда корпораций, которые подорвали ценности веба и привели к его разрушению и причинению вреда. Теперь, когда мы приближаемся к 35-летию веба, стремительное развитие ИИ усугубило эти проблемы, доказав, что проблемы веба не изолированы, а скорее глубоко переплетены с развивающимися технологиями.

Первая из этих проблем — это степень концентрации власти, которая противоречит децентрализованному духу, который я задумывал изначально.

Это привело к сегментации интернета и борьбе за то, чтобы удержать пользователей на одной платформе, чтобы оптимизировать прибыль за счет пассивного наблюдения за контентом. Эта эксплуататорская бизнес‑модель особенно опасна во время выборов, которые могут привести к политическим потрясениям.

Эту проблему усугубляет вторая — рынок персональных данных, который эксплуатирует время и данные людей, создавая углубленные профили, позволяющие размещать целевую рекламу и в итоге контролировать информацию, которую потребляют люди.

Будущее зависит от нашей способности как реформировать существующую систему, так и создать новую, которая действительно будет отвечать интересам человечества. Для этого мы должны разрушить информационные барьеры, чтобы стимулировать сотрудничество, сформировать рыночные условия, в которых разнообразие вариантов будет способствовать творчеству, и перейти от поляризации контента к среде, сформированной разнообразием голосов и точек зрения, которая будет способствовать сопереживанию и пониманию», — пишет Тим Бернерс‑Ли.

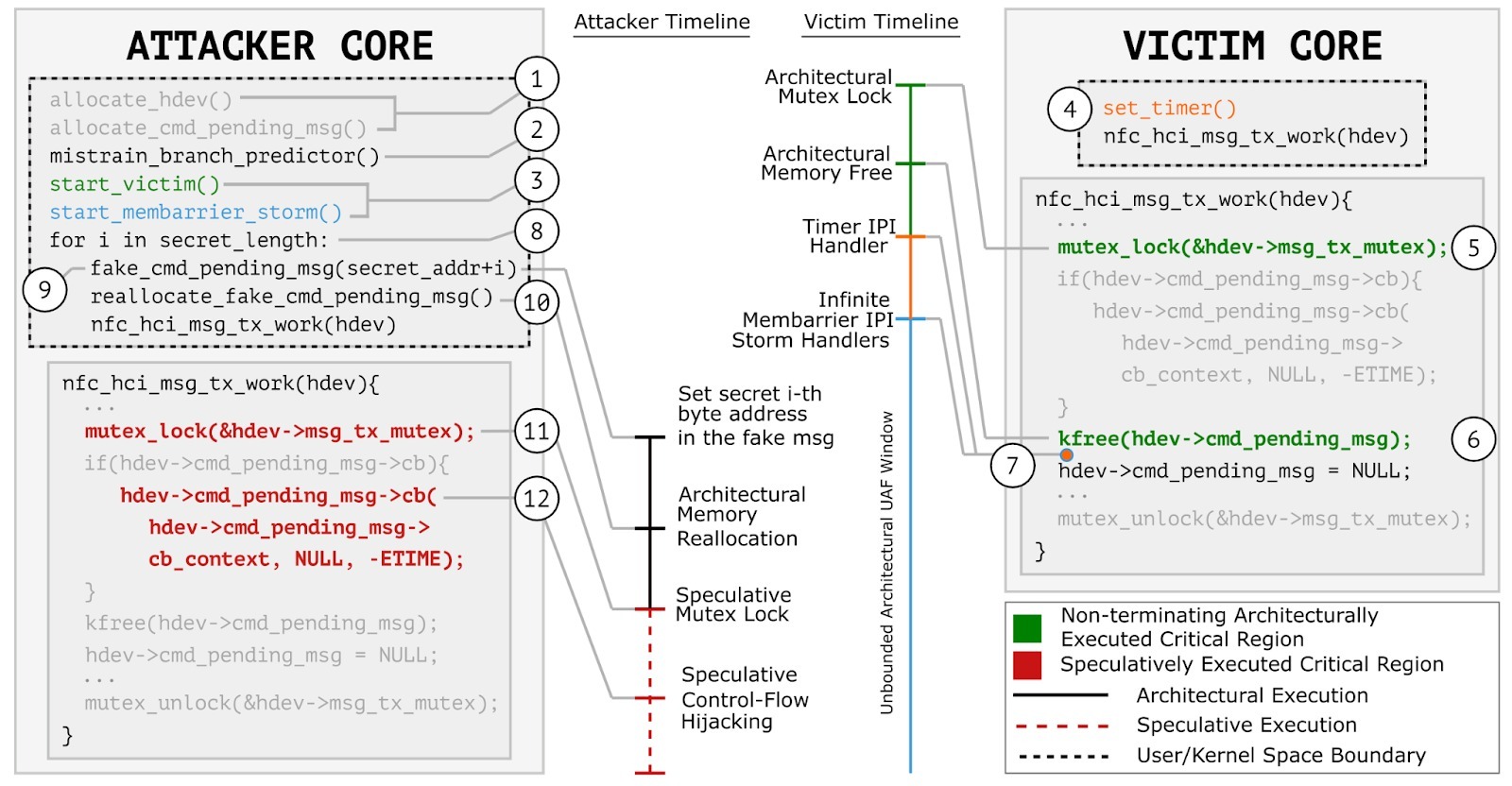

Процессорам угрожает GhostRace

Группа исследователей разработала новую side-channel-атаку GhostRace, позволяющую спровоцировать утечку данных на современных процессорах. Проблема затрагивает не только процессоры Intel, AMD, ARM и IBM, поддерживающие спекулятивное выполнение, но и популярное ПО.

Эксперты из IBM и Амстердамского свободного университета описывают GhostRace (CVE-2024-2193) как спекулятивное состояние гонки (speculative race condition, SRC). Такая атака позволяет извлечь из памяти потенциально конфиденциальную информацию, например пароли и ключи шифрования. Однако для осуществления атаки потребуется физический или привилегированный доступ к целевой машине, то есть эксплуатация этой проблемы на практике весьма сложная задача.

Состояние гонки возникает в том случае, когда несколько потоков одновременно пытаются получить доступ к общему ресурсу, что может привести к возникновению уязвимостей, которые можно использовать по‑разному, включая выполнение произвольного кода, обход средств защиты и извлечение данных.

Для предотвращения возникновения таких ситуаций современные ОС используют примитивы синхронизации, однако проведенный исследователями анализ показал, что состояние гонки можно сочетать со спекулятивным выполнением.

«Наш главный вывод заключается в том, что все распространенные примитивы синхронизации, реализованные с помощью условных переходов, можно микроархитектурно обойти на спекулятивных путях с помощью атаки Spectre v1 (CVE-2017-5753), провоцируя во всех критических race-free-областях спекулятивное состояние гонки (SRC), что позволит злоумышленникам извлекать информацию из целевого ПО», — пояснили исследователи.

Для того чтобы провести атаку и «выиграть» спекулятивную гонку, выполнение процесса‑жертвы должно быть прервано в нужный момент и удержано, так как злоумышленник должен выполнить то, что исследователи называют SCUAF-атакой (Speculative Concurrent Use-After-Free).

Для этой цели ученые использовали новую технику атак под названием Inter-Process Interrupt (IPI) Storming, которая заключается в переполнении процессорного ядра целевого процесса. В итоге они продемонстрировали SCUAF-атаку на ядро Linux, приводившую к утечке информации из памяти ядра со скоростью 12 Кбайт в секунду.

Хотя исследование было сосредоточено на архитектурах x86 и Linux, эксперты заявили, что атаке подвержены продукты других производителей, а также другое ПО, помимо Linux.

«В целом перед SRC уязвимо любое программное обеспечение, например операционная система, гипервизор и так далее, реализующее примитивы синхронизации через условные переходы без какой‑либо сериализующей инструкции и работающее на любой микроархитектуре (например, x86, ARM, RISC-V и так далее), которая позволяет спекулятивно выполнять условные переходы», — говорят исследователи.

Инженеров Intel, AMD, ARM и IBM уведомили о проблеме GhostRace еще в конце 2023 года, а они, в свою очередь, уже сообщили об уязвимости производителям ОС и гипервизоров.

В дополнение к своей статье в блоге и техническому документу исследователи уже опубликовали PoC-эксплоит для GhostRace, скрипты, предназначенные для сканирования ядра Linux на наличие гаджетов SCUAF, а также список уже выявленных проблемных гаджетов.

Фишинговых сайтов стало в 3,6 раза больше

- Согласно данным CERT-FACCT (бывшая Group-IB), доля фишинговых ресурсов, расположенных в доменной зоне .ru, за прошедший год выросла в 3,6 раза — с 12,9% в конце 2022 года до 46,5% по состоянию на конец 2023 года.

- Эту тенденцию подтверждают и в ГК «Солар», где сообщают, что примерно 50% всех заблокированных ресурсов было зарегистрировано в рунете.

- По данным проекта «Доменный патруль» (входит в Координационный центр национальных доменов), в 2023 году в зоне .ru было выявлено 45 918 фишинговых доменов, что составляло 0,84% от общего числа зарегистрированных в ней имен. Для сравнения: в 2022 году в рунете насчитывалось 15 336 фишинговых доменов.

Хакеры угоняют eSIM

Специалисты FACCT обнаружили попытки кражи мобильных номеров у российских пользователей для получения доступа к их онлайн‑банкингу. Угон номеров происходит с помощью подмены или восстановления eSIM — встроенной цифровой карты, выполняющей в некоторых смартфонах функции физической SIM-карты.

Исследователи говорят, что с осени 2023 года зафиксировали уже более ста попыток входа в личные кабинеты клиентов в онлайн‑сервисах только у одной финансовой организации.

Чтобы получить доступ к чужому мобильному номеру, злоумышленники используют функцию замены или восстановления цифровой SIM-карты: переносят телефон жертвы на собственное устройство с eSIM.

Для перехвата номера с использованием eSIM-профилей мошенникам требуется смартфон, поддерживающий подключение профиля eSIM, скомпрометированная учетная запись жертвы в личном кабинете у оператора связи или в популярном государственном сервисе.

Отмечается, что за рубежом аналогичный способ угона киберпреступники используют уже не меньше года, тогда как в России первые попытки были зафиксированы осенью 2023 года.

Раньше для угона аккаунтов злоумышленники (с помощью сообщников на стороне оператора) пытались перевыпустить SIM-карту без ведома самого абонента, но операторы и банки ввели жесткие меры противодействия этому виду мошенничества.

Поэтому в новой схеме для получения QR-кода или кода активации адреса SM-DP+ (который в eSIM отвечает за генерацию и защиту профилей) злоумышленники сами создают заявку на сайте или в приложении оператора на перевод номера с физической карты на eSIM. Как только злоумышленник завершает этот процесс, пользователь уже не может использовать свою SIM-карту и теряет доступ к номеру.

«Получив доступ к мобильному телефонному номеру жертвы, киберпреступники могут получить коды доступа, двухфакторной аутентификации к различным сервисам, включая банки, мессенджеры, что открывает перед злоумышленниками массу возможностей для реализации преступных схем. Вариаций схемы множество, но больше всего мошенников интересуют сервисы онлайн‑банкинга. Сообщения с кодом подтверждения, которые будут приходить на номер, позволят снять все деньги со счета жертвы, оформить кредиты», — комментирует Дмитрий Дудков, специалист департамента Fraud Protection компании FACCT.

Чтобы защититься от подобной угрозы, специалисты советуют следовать простым рекомендациям:

- использовать сложные пароли (оригинальный для каждого сервиса и устройства) и менять их раз в квартал;

- включить везде, где есть такая функция, двухфакторную идентификацию и никогда не сообщать этот код кому‑либо по телефону и не вводить на сторонних ресурсах;

- внимательно следить за приходящими SMS о блокировке, перевыпуске или переносе SIM-карты.

225 000 учетных данных для ChatGPT

- Более 225 000 логов стилеров, содержащих украденные учетные данные для ChatGPT, были доступны в даркнете в период с января по октябрь 2023 года, сообщили в Group-IB.

- Учетные данные в основном обнаруживаются в логах таких инфостилеров, как LummaC2, Raccoon и RedLine.

- В период с июня по октябрь 2023 года было совершено более 130 000 взломов уникальных хостов с доступом к OpenAI ChatGPT, что на 36% больше, чем за первые пять месяцев 2023 года.

- LLM (такие как ChatGPT) могут использоваться злоумышленниками для разработки новых методов атак, подготовки убедительных мошеннических и фишинговых кампаний, а также для повышения общей операционной эффективности.

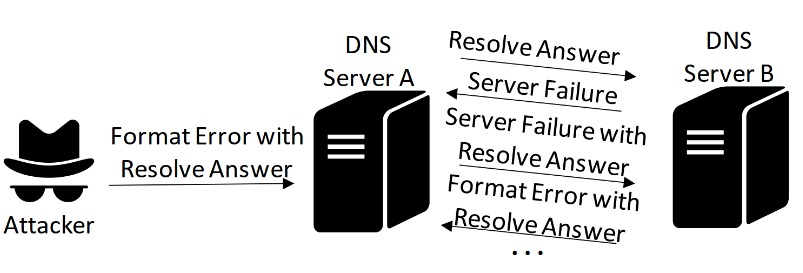

Бесконечный Loop DoS

Исследователи описали новый вектор application-layer-атак, основанный на протоколе UDP и получивший название Loop DoS. Такой DoS представляет угрозу для систем Broadcom, Honeywell, Microsoft и MikroTik и может «замкнуть» сетевые сервисы в бесконечной петле, создающей большие объемы трафика.

Атака была разработана специалистами Центра информационной безопасности имени Гельмгольца в Германии (CISPA) и в целом затрагивает около 300 тысяч хостов и связанных с ними сетей.

Loop DoS основывается на уязвимости в имплементации протокола UPD, который подвержен IP-спуфингу и не обеспечивает надлежащую проверку пакетов. Проблема получила основной идентификатор CVE-2024-2169 (а также CVE-2009-3563 и CVE-2024-1309).

Злоумышленник, эксплуатирующий эту уязвимость, способен создать самовоспроизводящуюся петлю, генерирующую избыточный трафик, который невозможно остановить, что, в свою очередь, повлечет отказ в обслуживании (DoS) целевой системы или даже всей сети.

Loop DoS строится на спуфинге IP-адресов и может быть запущена с одного хоста, который отправляет лишь одно сообщение для начала коммуникации. Так, по данным CERT/CC, существует три возможных сценария использования этой проблемы:

перегрузка уязвимого сервиса, в результате чего тот становится нестабильным или непригодным для использования;

DoS-атака на магистральную сеть, вызывающая перебои в работе других сервисов;

атаки с амплификацией, когда сетевые петли приводят к усилению DoS- или DDoS-атак.

«Если два application-сервера используют уязвимую имплементацию указанного протокола, злоумышленник может инициировать связь с первым сервером, подменив сетевой адрес второго сервера (жертвы). Во многих случаях первый сервер ответит жертве сообщением об ошибке, что также вызовет аналогичное поведение и другое сообщение об ошибке на первом сервере», — объясняют в CERT/CC.

В итоге процесс будет длиться до тех пор, пока все доступные ресурсы не будут полностью исчерпаны, а серверы не перестанут воспринимать обычные запросы.

Эксперты CISPA предупреждают, что связанные с Loop DoS риски очень велики и охватывают и устаревшие (QOTD, Chargen, Echo), и современные протоколы (DNS, NTP, TFTP), которые играют важнейшую роль в таких базовых сетевых функциях, как синхронизация времени, разрешение доменных имен и передача файлов без аутентификации.

На данный момент подтвердили, что их продукты уязвимы перед Loop DoS, компании Broadcom, Cisco, Honeywell, Microsoft и MikroTik.

Чтобы избежать связанных с Loop DoS рисков, CERT/CC рекомендует установить последние патчи от производителей, устраняющие уязвимость, или же заменить решения, которые устарели и больше не получают обновлений.

Другие интересные события этого месяца

- Бесплатные VPN из Google Play превращают смартфоны пользователей в прокси

- GitHub представила ИИ‑инструмент, который будет искать уязвимости в коде

- Взломанные WordPress-сайты используют браузеры посетителей для компрометации других ресурсов

- Python-разработчики пострадали от сложной атаки на цепочку поставок

- Проблема GoFetch угрожает процессорам Apple серии M, а патчи влияют на производительность

- Атака ArtPrompt использует ASCII-арт против чат‑ботов с ИИ

- Разработчики KDE предупредили об опасности глобальных тем

- GEOBOX обещает превратить Raspberry Pi в анонимный инструмент для кибератак

- Даркнет‑маркетплейс Incognito шантажирует собственных пользователей

- Сотрудника Google обвинили в краже ИИ‑секретов для китайских компаний