Хакер #311. Сетевые протоколы под микроскопом

За последние месяцы специалисты компании Avast зафиксировали более 4,6 млн drive-by атак на роутеры бразильских пользователей, причем около 180 000 из них увенчались успехом: злоумышленникам удалось подменить настройки DNS устройств.

Атаки на роутеры бразильских пользователей начались еще летом 2018 года, и впервые были обнаружены экспертами компании Radware, а также специалистами китайской фирмы Qihoo 360. Измененные настройки DNS использовались для перенаправления жертв на вредоносные сайты каждый раз, когда те воспользоваться электронным банкингом ряда бразильских банков. Позже кампания расширилась, и злоумышленники стали подделывать и сайты Netflix, Google и PayPal , так же подменяя их фишинговыми страницами.

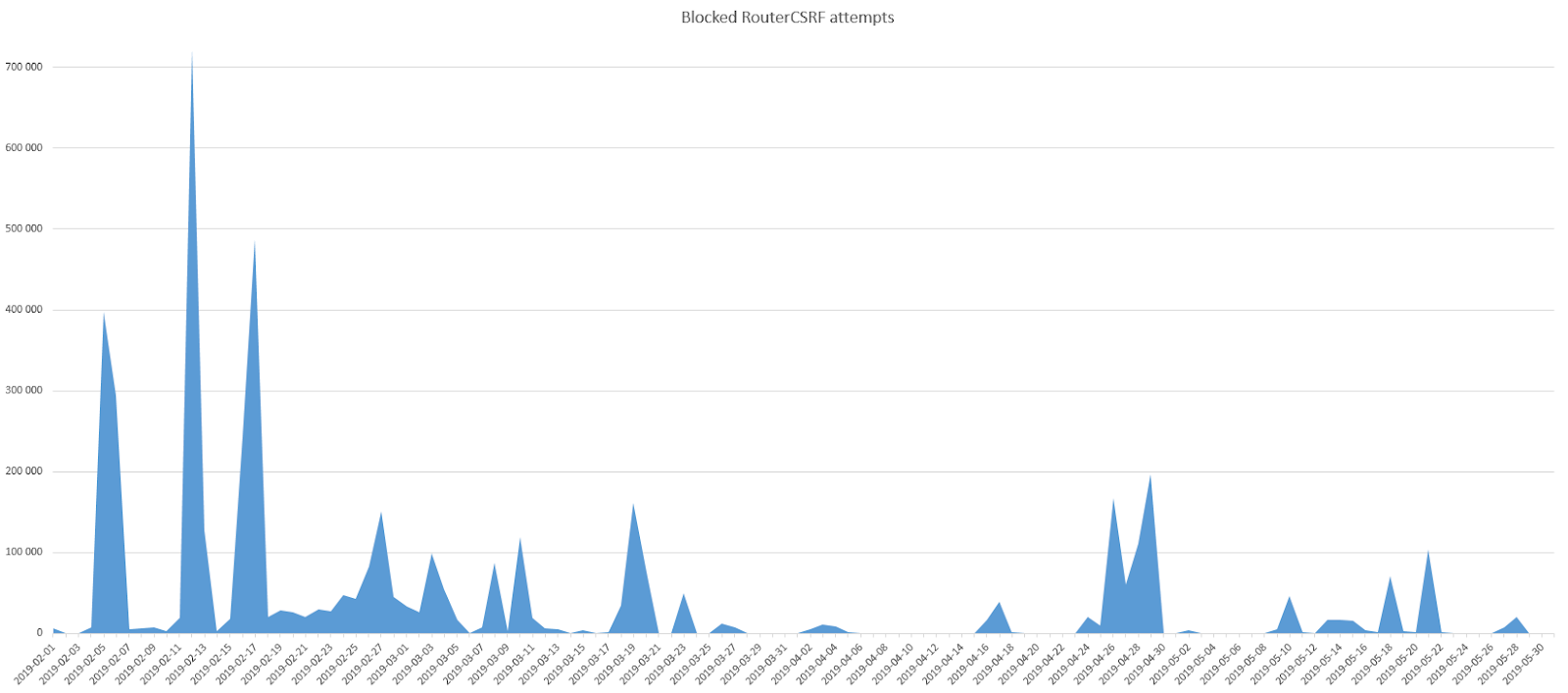

Теперь аналитики Avast предупредили, что атаки по-прежнему продолжаются, а их сложность и масштабы только возрастают.

По данным исследователей, в основном роутеры подвергаются взлому во время посещения сайтов с потоковым видео (это могут быть спортивные ресурсы, порты для взрослых и так далее). На таких сайтах часто присутствует вредоносная реклама, которая определяет IP-адреса роутера жертвы, а также его модель. Затем начинается перебор учетных данных по умолчанию. И хотя обычно такие атаки занимают некоторое время, большинство пользователей даже не замечают их, так как заняты просмотром видео.

Если атака удалась и учетные данные подобраны, малварь из вредоносной рекламы изменит настройки DNS устройства, прописав в конфигурации роутера адреса DNS-серверов, подконтрольных хакерам. В основном целями злоумышленников становятся следующие устройства:

- TP-Link TL-WR340G

- TP-Link WR1043ND

- D-Link DSL-2740R

- D-Link DIR 905L

- A-Link WL54AP3 / WL54AP2

- Medialink MWN-WAPR300

- Motorola SBG6580

- Realtron

- GWR-120

- Secutech RiS-11/RiS-22/RiS-33

В результате атакующие получают возможность перехватывать и перенаправлять трафик пользователя на фишинговые сайты-клоны, показывать жертвам рекламные объявления, которые приносит прибыль операторам малвари (похожую тактику ранее использовал DNSChanger) и даже внедрять в трафик криптоджекинговые скрипты.

Согласно Avast, в настоящее время для таких атак используются несколько специальных инструментов: GhostDNS (обнаруженный и описанный Radware и Qihoo 360 еще в прошлом году), а также его вариация под названием Navidade, появившаяся в феврале. Кроме того, в середине апреля исследователи обнаружили набор эксплоитов SonarDNS, построенный на базе фреймворка SONAR JS.

Исследователи отмечают, что только феврале Novidade пытался заразить маршрутизаторы пользователей более 2,6 миллиона раз и использовался в трех активных кампаниях. В свою очередь, SonarDNS тоже замечен как минимум в трех кампаниях и в настоящее время его поведение очень похоже на GhostDNS.