Компания Rapid7 выпустила Metasploit 4.9 — новую версию известного фреймворка для пентестинга. По сравнению с предыдущей версией, добавлено 67 новых эксплойтов и 51 дополнительных модуль (вспомогательные и пост-эксплойтные). Таким образом, общее количество модулей достигло 1974 (+118).

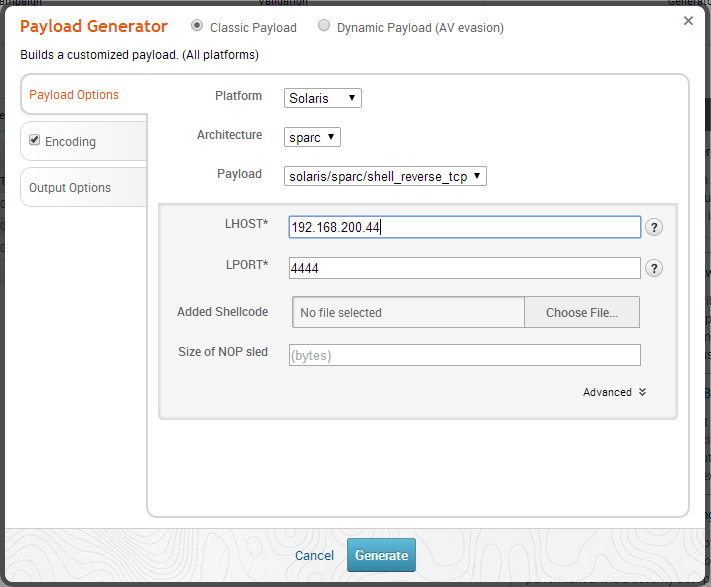

Самое главное, что Metasploit 4.9 научился обходить антивирусную защиту. Поскольку содержимое фреймворка открыто и известно разработчикам антивирусов, то они сразу же включают Metasploit в базу для карантина. Зачастую это затрудняет или останавливает процедуру пентестинга, а у организаций возникает ложное чувство безопасности. Для симуляции реалистичных атак необходимо эффективно преодолевать антивирусный барьер. С этой целью Metasploit 4.9 научился динамически генерировать исполняемые модули (Dynamic Payloads), которые обходят антивирусную защиту в 90% случаев.

Классический режим генерации отдельной нагрузки для конкретной машины стал понятнее и проще в применении. Пентестер выбирает любую платформу, архитектуру, указывает хост, порт и прочие параметры.

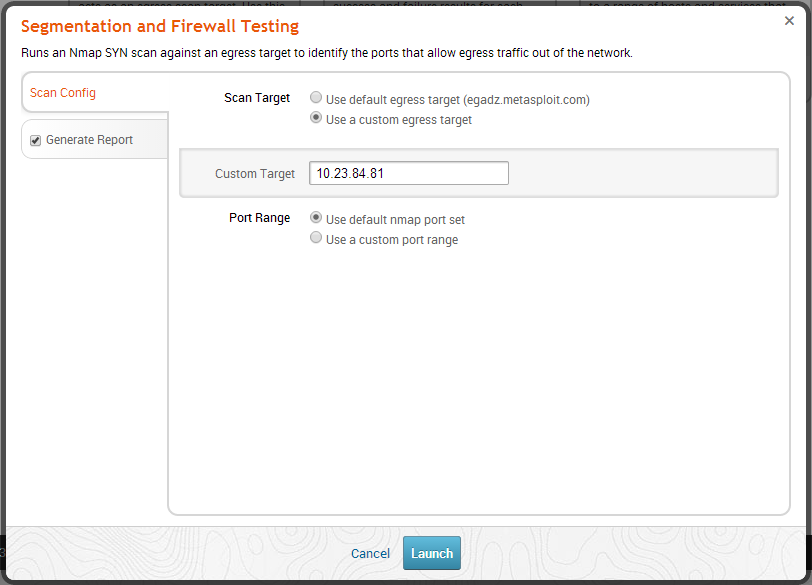

Вдобавок, Metasploit теперь умеет автоматически определять наличие сегментированной сети, если сторона защита применила такую тактику для изоляции скомпрометированных сегментов. Сканирование сети на предмет эффективной/неэффективной сегментации производит отдельный модуль.

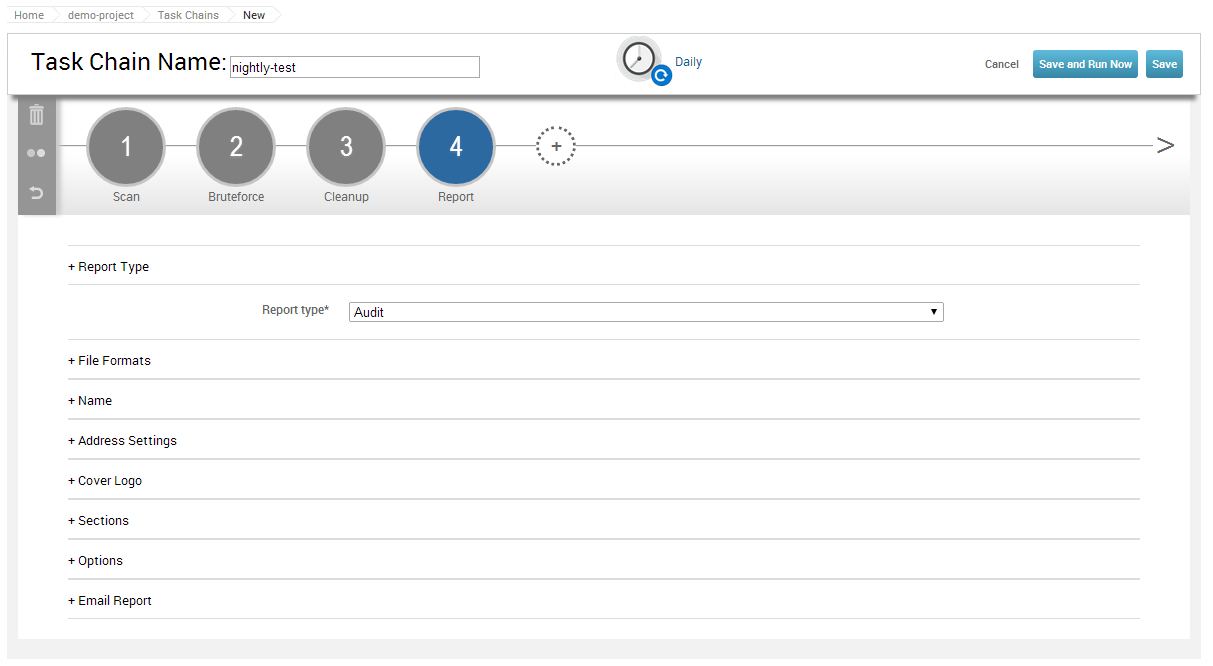

Еще одна важная функция, которую реализовали в Metasploit 4.9, — автоматизация повторяемых задач (Task Chain). Например, вы можете поставить сканирование сети по расписанию, после этого запуск эксплойта для уязвимости MS08-067, копирование учетных данных и скриншотов, после чего цикл на периодический вход в систему по полученным учетным данным и сбор новой информации.

Список новых эксплойтов и вспомогательных модулей см. здесь.