Наверняка ты слышал о взломе аккаунтов знаменитостей в iCloud. Неудивительно, ведь последние несколько недель этим пестрят все новостные заголовки. Казалось бы, правды тут не сыщешь — высказывается огромное количество догадок, кто виноват, что делать и кто за этим всем стоит. И так уж случилось, что из-за серии совпадений мы чуть не стали крайними во всей этой истории. Поэтому пришло время и мне рассказать, что было на самом деле.

Началась эта история со встречи локальной defcon-группы. Приходить с пустыми руками я не люблю, но и исследований на полноценный внятный доклад у меня на тот момент не накопилось. Так что я «примазался» к докладу Андрея Беленко, где речь шла про яблочное лукавство в безопасной передаче между устройствами Keychain через iCloud.

На всех предыдущих конференциях, где мне приходилось касаться iCloud, я постоянно делал особый акцент, что с точки зрения защиты приватных данных защищать нешифрованные бэкапы устройства одним только пользовательским паролем — очень уязвимая схема. Конечно, можно поставить стойкий пароль и спать спокойно, но такое впечатление, что Apple специально старалась сделать так, чтобы пользователи стойкий пароль не ставили.

Дело в том, что каждый раз, когда в магазинах iTunes или App Store производится покупка, пользователь вынужден вбивать пароль от Apple ID (это, конечно, нивелировано сканером отпечатков в iPhone 5s, но сомневаюсь, чтобы кто-то по этому поводу сменил свой пароль). И если на десктопе или ноутбуке еще можно относительно безболезненно вбивать стойкий пароль, то на тачскрине айфона это превращается в настоящую муку. И любой нормальный пользователь, который хочет этой муки избежать, вынужден искать не стойкий, а максимально удобный для ввода пароль, удовлетворяющий парольной политике Apple. То есть такой пароль должен быть крайне уязвим к словарному перебору.

Словарный перебор — атака старая, как все, к чему ее можно применить. Против нее, особенно когда дело касается веб-интерфейсов, разработаны довольно эффективные методы противодействия:

- Временное блокирования учеток.

- Увеличение скорости ответов.

- И самое любимое — капча.

Однако зачастую все эти методы защиты применяются на «парадном входе», типа веб-интерфейсов, а как только речь заходит о других местах, типа IMAP, каких-то других протоколов или вообще API для мобильных приложений, то выясняется, что это либо еще не реализовано, либо «А как мы по IMAP будем показывать капчу?»

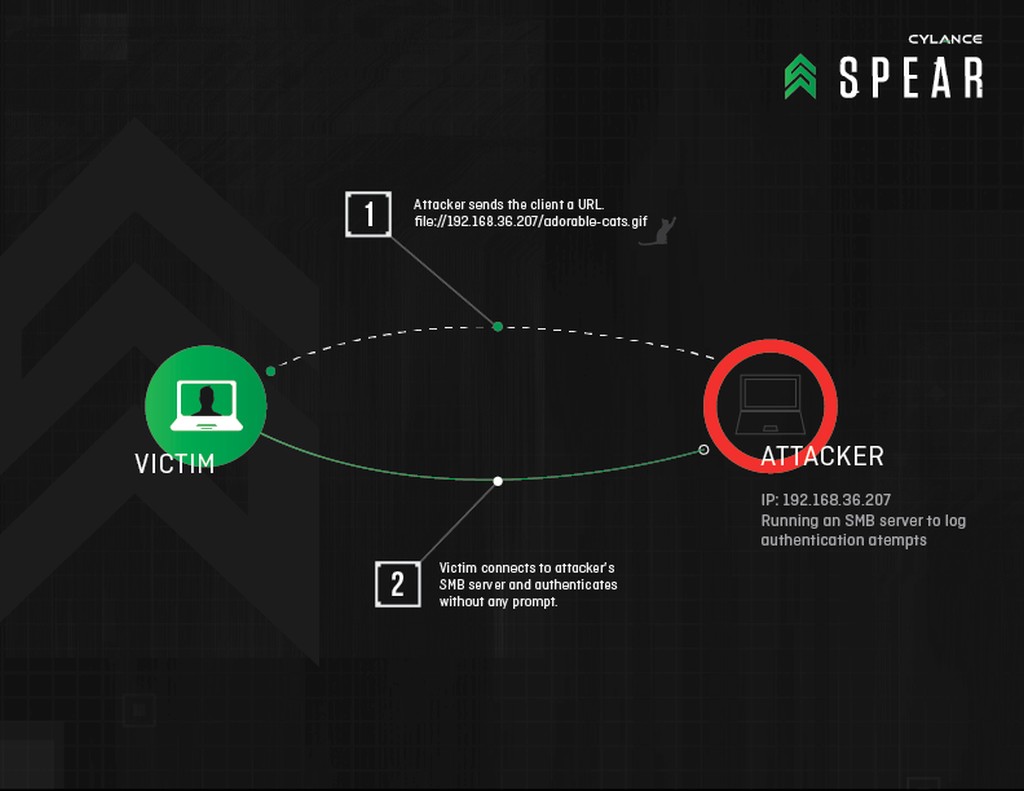

Именно это и случилось с Apple. В то время как после некоторого количества неудачных попыток входа c icloud.com или из iTunes мой Apple ID блокировался, через API, который использовало приложение Find My iPhone, можно было пытаться залогиниться вообще неограниченное количество раз без всякой блокировки. При использовании SSL MITM протокол оказывался совсем несложным и позволял довольно быстро написать скрипт для перебора. Чем в итоге и стал ibrute.

Вторая половина успеха в словарном переборе — это сам словарь, так как в условиях удаленного перебора перебирать все возможные значения нецелесообразно. Для генерации словаря использовались утекшие пароли с сайта rockyou.com, из которых были выбраны 500 самых популярных, удовлетворяющих парольной политике iCloud.

Скрипт для перебора вместе с паролями были выложены на GitHub и в твиттер. Это было в субботу ночью. Через несколько часов кто-то начал выкладывать на 4chan звездную обнаженку.

Ссылка на GitHub лениво путешествовала по твиттеру все воскресенье, а утром в понедельник кто-то выложил ссылку на Reddit. И это изменило все. Уже через несколько часов Apple запатчили баг, и учетки начали справедливо блокироваться, правда раскладка патча была, по-видимому, нетривиальной задачей, так как в некоторых регионах бага работала до вечера.

А через некоторое время после патча об инструменте вышла статья на The Next Web, где высказывалось предположение, что ibrute и утечка фоток имеют между собой прямую связь. От этого утверждения мы с Андреем открещиваемся до сих пор. Далее последовала публикация на Mashable. Через несколько часов начали звонить журналисты...

Казалось, это был пик, и теперь все пойдет на спад, и тема будет через пару дней забыта. Но это было только затишье, вызванное тем, что 1 сентября в США был выходным днем.

Во вторник тема взорвалась с новой силой, о ней начали писать уже издания, не имеющие прямого отношения к IT, такие как The Daily Telegraph, Washington Post и Forbes. Причем каждое из них добавляло пугающих подробностей, начиная от того, что за дело взялось FBI, и заканчивая тем, что одной из героинь фотосета на момент создания фоток не было 18 и все это может быть квалифицировано как распространение детской порнографии. Кто-то отрыл, что похожий случай уже имел место некоторое время назад и взломщика осудили на десять лет тюрьмы. Ситуация перестала казаться забавной.

Виновника «не имеющего прецедентов» вмешательства в личную жизнь требовали к ответу, но на самом деле им была... Apple, а мы, как безответственные создатели инструмента, заслуживали только общественного порицания. Те обстоятельства, что некоторые жертвы утечки использовали Android, а другие вообще не хранили фотки в облаках, уже были надежно забыты.

Сам ibrute от статьи к статье становился все более грозным и могущественным инструментом, и, просматривая нетехнические издания, можно было подумать, что это какое-то супероружие, которое позволяет одним кликом скачать ВСЮ обнаженку из ВСЕГО iCloud разом. На пике истерии казалось, что техническая сторона вопроса не волнует вообще никого, то есть ibrute мог бы не работать с самого начала и это бы никак на накал страстей не повлияло бы. Конечной точкой стало официальное заявление Apple, которое обличители все как один назвали жалким и переключились на что-то более свежее.

На протяжении всей этой истории необъяснимым казалось то злорадство, с которым пресса отыгрывалась на Apple. Создавалось ощущение, что такое закидывание грязью планировалось давно и не хватало только подходящего повода. Как только он появился, Apple не пнул только ленивый. Когда журналисты обращались за комментарием и я пускался в размышления о том, что Apple просто не повезло, а проблема в подходе, который делает бэкапы доступными любому в интернете, кто знает пароль, эти размышления в публикацию не шли. От линии уязвимости именно Apple никто отступать не собирался. Масла в огонь щедро подливали различные безопасники, которые ставили в упрек Apple отсутствие полноценной программы вознаграждения за уязвимости.

В сухом остатке с этой раздутой скандальной историей остается лишь три простых вопроса:

- Как и когда Apple «усилит» безопасность iCloud?

- Откроет наконец Apple вменяемую программу bug bounty?

- И кто будет следующий ? 😉