В последнее время новости об очередных хакерских атаках стали все чаще и чаще появляться в СМИ, каждый месяц сообщается о сервисе или веб-сайте, которые стали жертвами виртуальных злоумышленников.

DDoS-атаки могут быть различными, однако цель их всегда одинакова: «забросать» сервер таким количеством или составом запросов, чтобы он не справился, в результате чего пользователи теряют доступ к тому или иному сервису. Мы рассмотрим и проанализируем два последних нагремевших случая таких атак.

Атака на сервис PlayStation

PSN и аналогичными сервисами пользуются множество пользователей по всему миру, поэтому они должны быть доступны всегда . И именно это делает их очень привлекательной целью для злоумышленников, которые хотят нарушить их работу и создать лишний ажиотаж на рынке. Или просто украсть персональные данные большого количества пользователей таких сервисов.

Таким образом, перед всеми крупными организациями стоят две задачи:

- Как защититься от угроз

- И как это сделать максимально эффективно

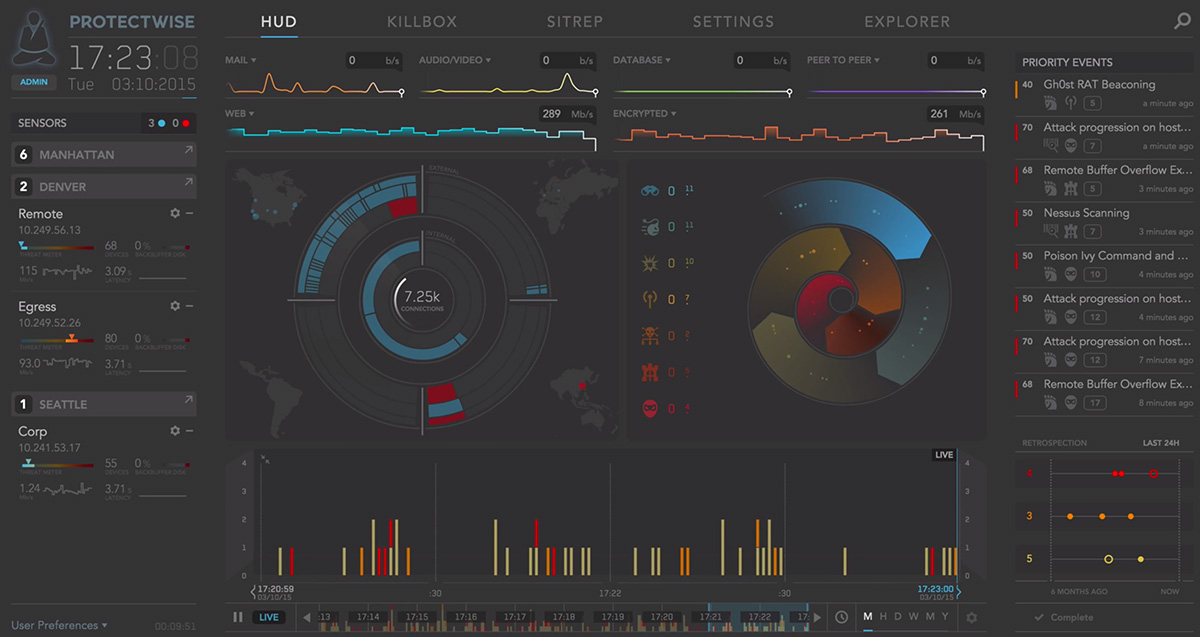

Как правило, крупные организации используют многоуровневый подход для защиты, основанный на базе облачных сред для борьбы с volumetric-атаками и специальных локальных средств для защиты своей сети, включая сетевые экраны и системы предотвращения вторжений.

Такой подход считается наиболее действенным.

Вторая задача: как обеспечить защиту максимально эффективно. Сложность заключается в том, что компании, как правило, имеют множество автономных систем с ограниченными возможностями для интеграции и функциональными ограничениями на каждом уровне. Так, например, облачные решения не могут обрабатывать зашифрованный трафик, если компания не готова предоставить поставщику облачных услуг доступ к частным сертификационным ключам.

Таким образом, если атака является зашифрованной, она преодолевает первый уровень защиты. Большинство локальных сетевых устройств защиты имеют такое же ограничение: зашифрованный трафик пропускается без очистки, т.к. сетевое устройство защиты, как правило, не имеет возможности раскрыть его и проверить трафик на уровне приложения.

В конечном итоге, когда объем атак увеличивается, и используются атаки смешанного типа, компании сталкиваются с серьезными проблемами.

Так какое же решение необходимо выбрать? Ответ - необходимо использовать контекстно-ориентированную защиту. Другими словами, необходимо использовать средства защиты, которые имеют представление о ваших приложениях и о том, как они работают, и которые смогут контролировать входящий и исходящий трафик, включая зашифрованный. В идеале эта возможность контроля должна распространяться на облачные и локальные компоненты, что обеспечит более эффективную интеграцию и более высокую вероятность устранения атак до того, как они начнут оказывать негативное влияние на работу сервисов.

Атака на сервис Apple - iCloud

Некоторое время спустя после атаки на PS стало известно о том, что учетные записи целого ряда знаменитостей, которые пользовались сервисом iCloud, были взломаны, и злоумышленники получили доступ к их личным фотографиям. Apple выступила с заявлением, согласно которому взлом учетных записей iCloud не был вызван уязвимостями сервиса. Скорее всего, это произошло в результате целенаправленной атаки с использованием вредоносного ПО, психологических атак и методом подбора.

iCloud – сервис, который в автоматическом режиме сохраняет фотографии, письма электронной почты, контакты и другую информацию в сети Интернет для того, чтобы пользователи могли синхронизировать эти данные между различными устройствами (iPhone и iPad) и получать к ним доступ с помощью любого компьютера подключенного к Интернет, используя свой логин и пароль.

Не смотря на то, что технология шифрования данных Apple считается достаточно надежной, доступ к информации мог быть получен с помощью опосредованных средств – например, с помощью простого угадывания паролей пользователей или путем сброса их учетных записей. Злоумышленники могли найти адреса электронной почты пользователей и ответить на традиционные «контрольные вопросы».

Все обстоятельства взлома еще не до конца стали известны, но мы уже можем сделать ряд выводов для того, чтобы предотвратить возникновение подобных ситуаций в будущем. Прежде всего, вы несете ответственность за ваши данные, и вам необходимо соблюдать осторожность при их использовании – отправка ваших данных в облако не снимает с вас ответственности. Не смотря на то, что крупные облачные компании сделают все возможное для защиты данных, эта информация является вашими персональными данными, поэтому нужно быть осторожным с тем, где и как хранить их.

Во-вторых, необходимо использовать двухфакторную идентификацию, которая создает дополнительный уровень безопасности для ваших учетных записей. Это двухэтапная процедура проверки создана для того, чтобы не допустить доступ к вашей учетной записи любого человека, даже если он знает пароль. В сети Интернет можно найти различные решения для идентификации, включая Apple ID и Google Authenticator.

Недавнее происшествие должно стать сигналом для пользователей, что хакеры в равной степени интересуются данными как крупных компаний, так и отдельных людей. Мы должны хорошо запомнить, что мы все несем ответственность за наши данные, и мы должны предпринять все возможные меры для их защиты.