Содержание статьи

Наш журнал не назывался бы так, как он называется, если бы с завидной регулярностью мы не анализировали ситуацию в мире эксплойт-паков и drive-by-загрузок (см., например, ][ № 162). С момента последнего обзора много изменений коснулись средств для доставки вредоносного кода. В частности, люди, в чьи обязанности входит оберегать простых трудящихся от всяческих опасностей всемирной паутины, не спали, и арест небезызвестного Paunch’а — автора некогда самого популярного набора эксплойтов Black Hole — наверняка повлиял на перераспределение основных игроков на рынке эксплойт-паков.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

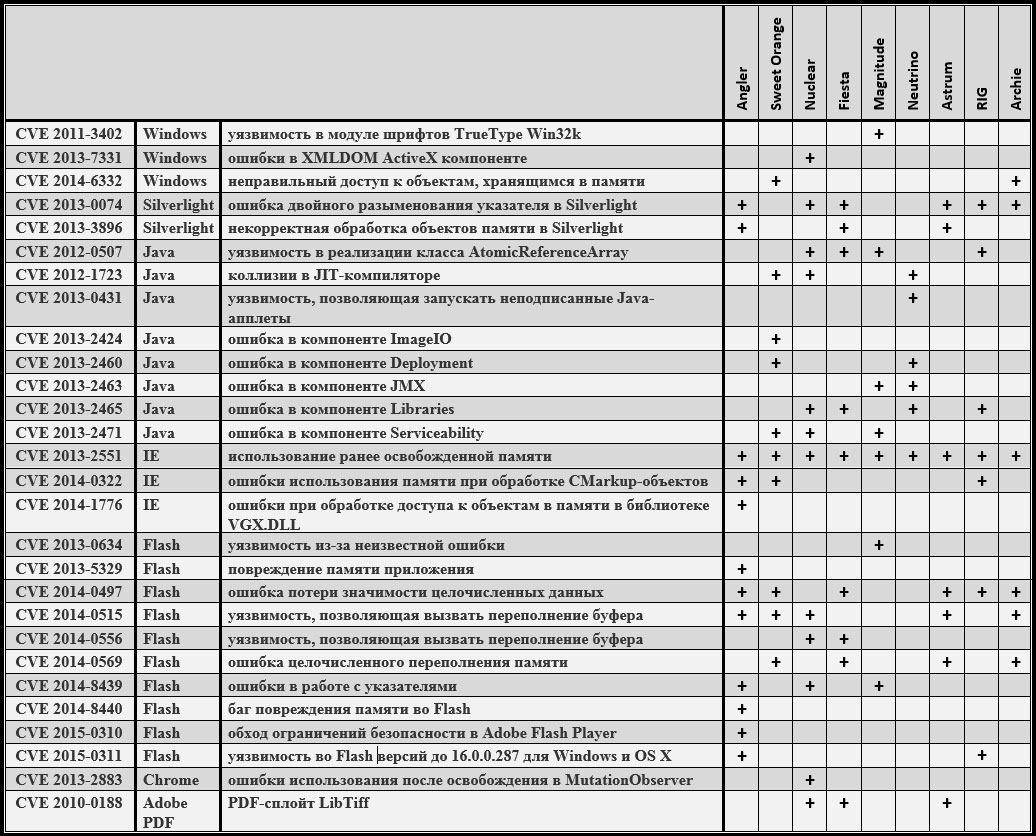

В нашем сегодняшнем списке будет представлено девять наиболее популярных наборов эксплойтов. При этом стоит отметить, что такого явного лидера, каким в свое время был Black Hole, среди них нет, а популярность того или иного представителя разными исследователями и антивирусными компаниями оценивается не всегда одинаково. Тем не менее общая картина выглядит примерно таким образом:

- Angler Exploit kit;

- Sweet Orange Exploit kit;

- Nuclear Exploit kit;

- Fiesta Exploit kit;

- Magnitude Exploit kit;

- Neutrino Exploit kit;

- Astrum Exploit kit;

- RIG Exploit kit;

- Archie Exploit kit.

Angler Exploit kit

Лидер нашего сегодняшнего обзора. Появился в конце прошлого года, и, по некоторым данным, многие пользователи Black Hole Exploit Kit перешли на использование этого эксплойт-пака после ареста Paunch’а. На сегодняшний день имеет в своем арсенале эксплойты к двенадцати уязвимостям (причем две из них весьма свежие).

Первая (CVE 2015-0311) позволяет выполнить произвольный код во Flash версий до 16.0.0.287 для Windows и OS X, вторая (CVE 2015-0310) — обойти ограничения безопасности в Adobe Flash Player, отключить ASLR и выполнить произвольный код.

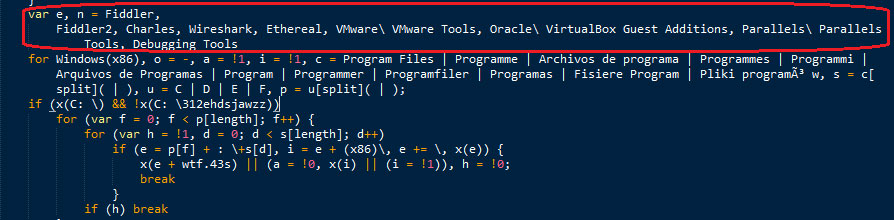

Перед началом своей вредоносной деятельности Angler EK проверяет, не запущена ли атакуемая машина в виртуальной среде (распознаются VMware, VirtualBox и Parallels Workstation по наличию соответствующих драйверов) и какие антивирусные средства установлены (определяются различные версии Касперского, антивирусы от Trend Micro и Symantec, антивирусная утилита AVZ). Помимо перечисленного, еще проверяется наличие web-дебаггера Fiddler.

Кстати говоря, такого рода проверки в той или иной степени нынче реализованы во многих эксплойт-паках, в том числе и из нашего сегодняшнего обзора.

Код Angler EK, как и положено, очень хорошо обфусцирован и закриптован, а авторы регулярно чистят код эксплойт-пака (по мере попадания его в антивирусные базы).

Sweet orange Exploit kit

Хотя этот эксплойт-пак не так уж молод (появился он еще в 2012 году), он может похвастаться не самой малой популярностью (особенно после октября 2013 года) и эксплуатацией одной свежей уязвимости. По заявлениям некоторых исследователей, пробив эксплойт-пака составляет около 15%. На данный момент включает в себя эксплойты для десяти уязвимостей, и, в отличие от Angler EK, Sweet Orange эксплуатирует несколько уязвимостей к Java (CVE 2012-1723, CVE 2013-2424, CVE 2013-2460, CVE 2013-2471).

Sweet Orange использует алгоритм генерации случайных доменных имен каждые несколько минут, что затрудняет обнаружение и исследование этого эксплойт-пака. К примеру, имена поддоменов могут иметь такой вид:

- abnzzkpp.syt*.net

- abtkslxy.syt*.net

- ajijaohoo.syt*.net

- ancezvwzvn.syt*.net

- azrrfxcab.syt*.net

- bnfjqksp.syt*.net

- bvakjbktwg.syt*.net

Для проверки доменных имен и IP-адресов на их наличие в блек-листах разных антивирусов используется сервис scan4you.net, пользователь связки может указать и другой сервис проверки.

Авторы этого эксплойт-пака крайне неохотно делятся информацией о деталях своего творения и практически не дают возможности подглядеть хотя бы кусочек кода.

Цена связки — 2500 WMZ плюс первые две недели чисток и смены доменов бесплатно.

Дополнительные услуги:

- Чистка: один месяц — 1000 WMZ.

- Смена доменов:

- ограничение по количеству, цена указана за один домен:

- до 10 — 25 WMZ;

- от 10 до 30 — 15 WMZ;

- от 30 — 10 WMZ.

- ограничение по времени (в днях):

- 10 — 300 WMZ;

- 20 — 400 WMZ;

- 30 — 600 WMZ.

- ограничение по количеству, цена указана за один домен:

- Смена сервера: 20 WMZ.

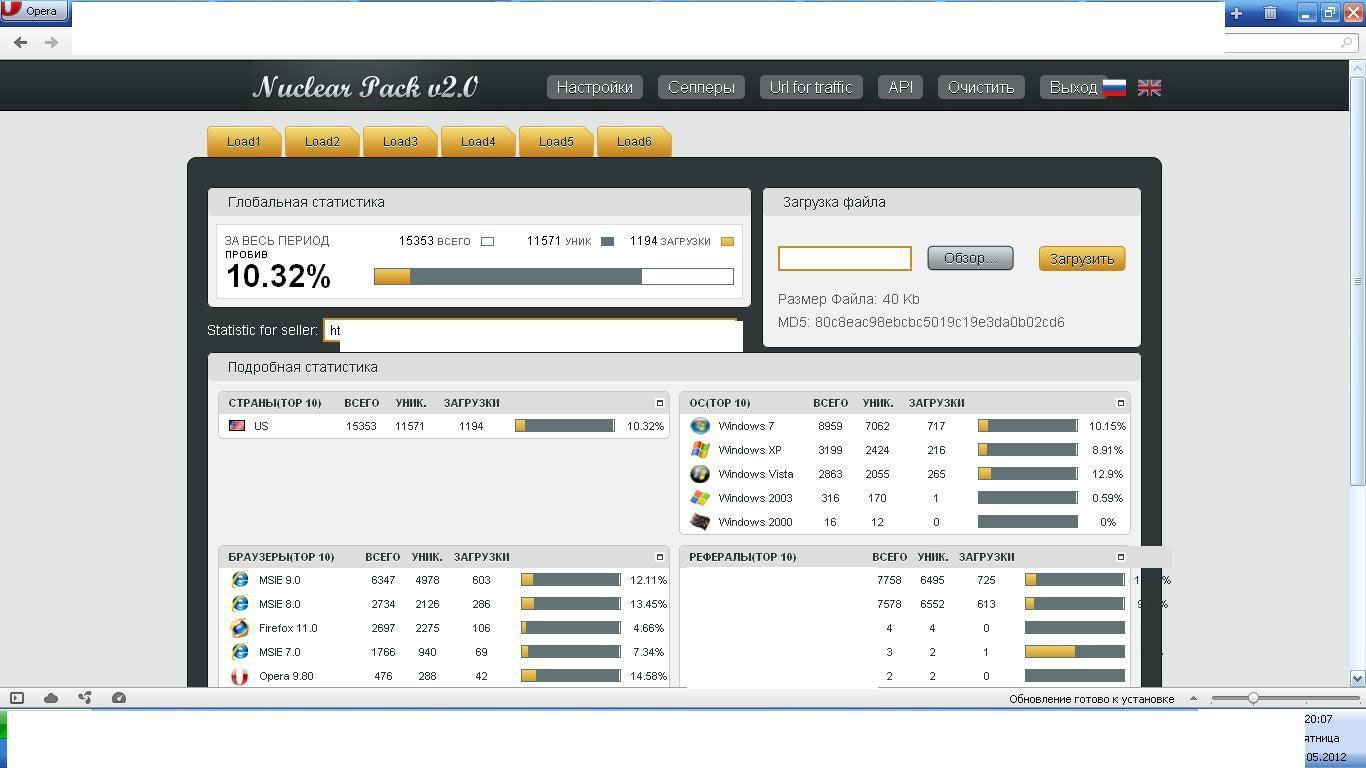

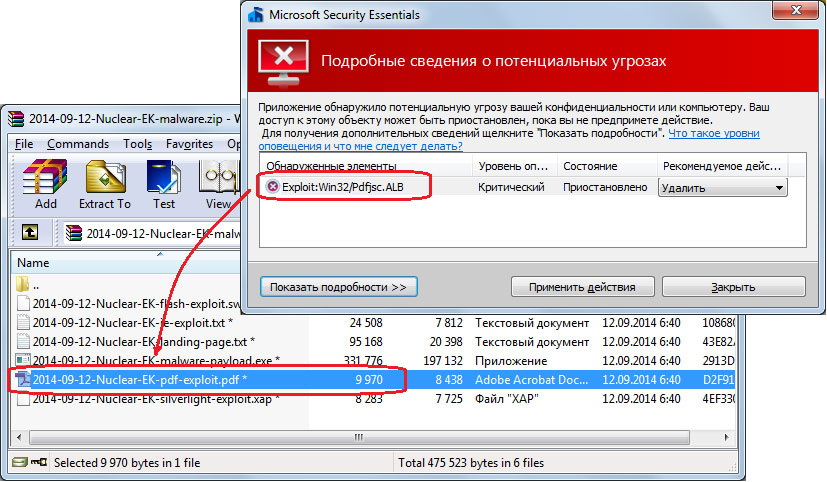

Nuclear Exploit kit

Первые версии этой связки эксплойтов появились еще в 2009 году. На сегодняшний день самый заряженный эксплойт-пак из всех представленных в обзоре и включает в себя эксплойты к двенадцати уязвимостям (стоит заметить, что далеко не все из них первой свежести).

В большинстве случаев для заражения используется трехуровневый редирект по следующей схеме: первый уровень — скомпрометированная веб-страница с внедренным iframe, второй уровень — ссылка на эксплойт-пак и третий — непосредственно сама связка.

Код эксплойт-пака очень сильно обфусцирован, присутствует большое количество объявленных в разных местах переменных и функций, которые не используются.

Для деобфускации кода при выполнении Nuclear EK использует примерно вот такие функции (думаю действия, которые выполняют эти функции, понятны без пояснений):

VV8Y6W = function(uAVnC, mhTbz) {

return uAVnC[concat](mhTbz);

};

WL3 = function(uAVnC, mhTbz, YSu) {

return uAVnC[substr](mhTbz, YSu);

};Ко всему прочему код некоторых функций, в частности скрипт определения платформы и версий плагинов браузера (для определения плагинов используется JS-библиотека PluginDetect), генерируется динамически:

j_version = PluginDetect.GetVersion('Java');

p_version = PluginDetect.GetVersion('AdobeReader');

f_version = PluginDetect.GetVersion('Flash');

s_version = PluginDetect.GetVersion('Silverlight');Стоимость аренды авторы оценили таким образом (в зависимости от трафика и времени пользования):

Месяц:

- 50k — 500 WMZ;

- 100k — 800 WMZ;

- 200k — 1200 WMZ;

- 300k — 1600 WMZ.

Две недели:

- 50k — 300 WMZ;

- 100k — 500 WMZ;

- 200k — 700 WMZ;

- 300k — 900 WMZ.

Одна неделя:

- 100k — 300 WMZ;

- 200k — 400 WMZ;

- 300k — 500 WMZ.

Самая старая уязвимость в нашем обзоре — CVE 2010-0188, эксплойт к которой есть в составе Nuclear EK, позволяет с помощью специально сформированного PDF-файла выполнить произвольный код на атакуемой системе.

Fiesta Exploit kit

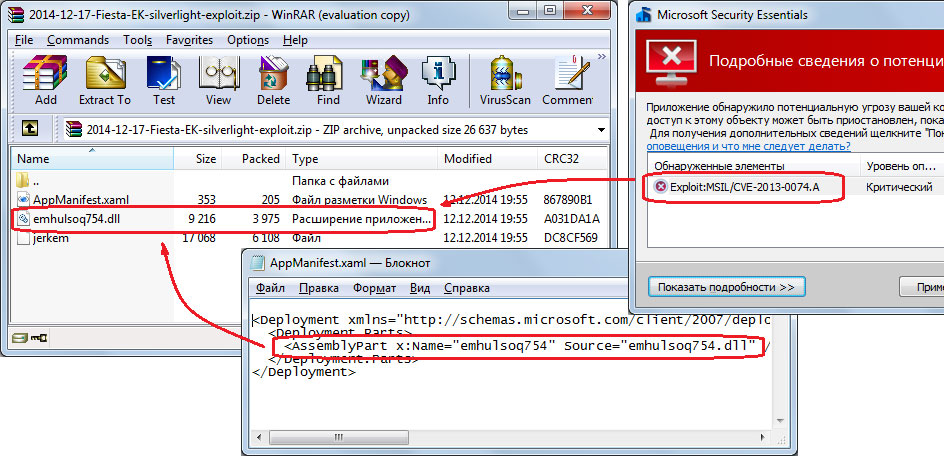

Этот эксплойт-пак начал свой путь с эксплойта к уязвимости CVE-2007-5659 в далеком 2008 году. На сегодня несет на борту девять эксплойтов, уязвимости к которым датируются 2010–2013 годами. Самые свежие из них уязвимости Silverlight, позволяющие выполнить произвольный код в системе из-за ошибки двойного разыменовывания указателя (CVE 2013-0074) или из-за некорректной обработки объектов в памяти (CVE 2013-3896).

Проверка на наличие нужных версий Silverlight и AdobeFlash производится таким образом:

// Проверка наличия Silverlight

new ActiveXObject('AgControl.AgControl');

// Проверка Adobe Flash

new swfobject.embedSWF();Если обе эти функции генерируют исключение, то происходит попытка эксплуатации других уязвимостей (Java или IE).

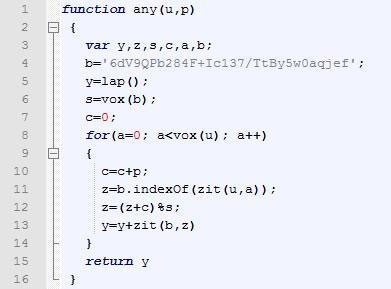

Код эксплойт-пака сильно обфусцирован и вдобавок использует шифрование большинства строк с помощью случайных чисел и последовательностей.

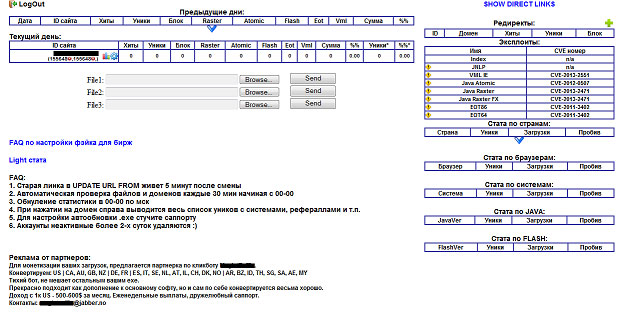

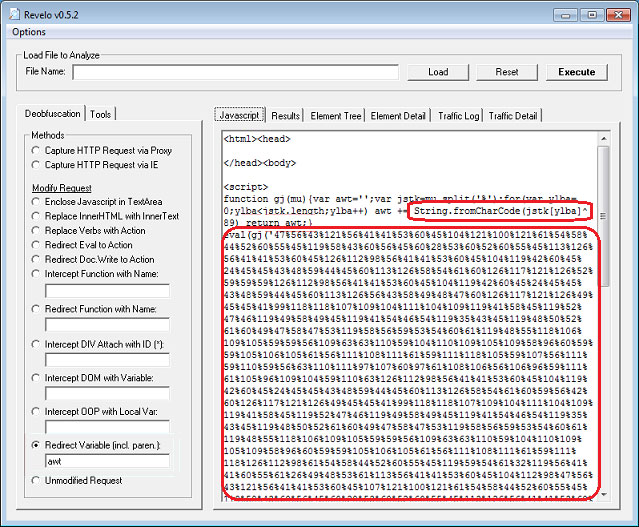

Magnitude Exploit kit

Связка появилась на рынке в начале 2013 года и поначалу была известна как PopAds Exploit Kit.

Основная фишка этого эксплойт-пака — использование сервиса scan4you.net для проверки IP-адресов и доменов, а также кода самого эксплойт-пака на предмет их обнаружения разными антивирусами. Помимо этого, Magnitude EK, так же как и Sweet Orange EK, использует динамическую генерацию и смену имен поддомена каждые несколько минут.

Несмотря на не самые свежие эксплуатируемые уязвимости (всего в этом наборе на сегодняшний момент их семь), этот эксплойт-пак дает вполне приемлемый пробив.

Деобфусцировать код связки можно с помощью метода String.fromCharCode, в качестве аргумента которого выступают элементы зашифрованной XOR’ом последовательности. Для того чтобы отделить элементы в этой последовательности друг от друга, используется символ %.

В отличие от других эксплойт-паков, Magnitude EK нельзя арендовать, к примеру на неделю или на месяц. Создатели этой связки в качестве оплаты берут некоторый процент зараженных компьютеров от общего трафика заказчика.

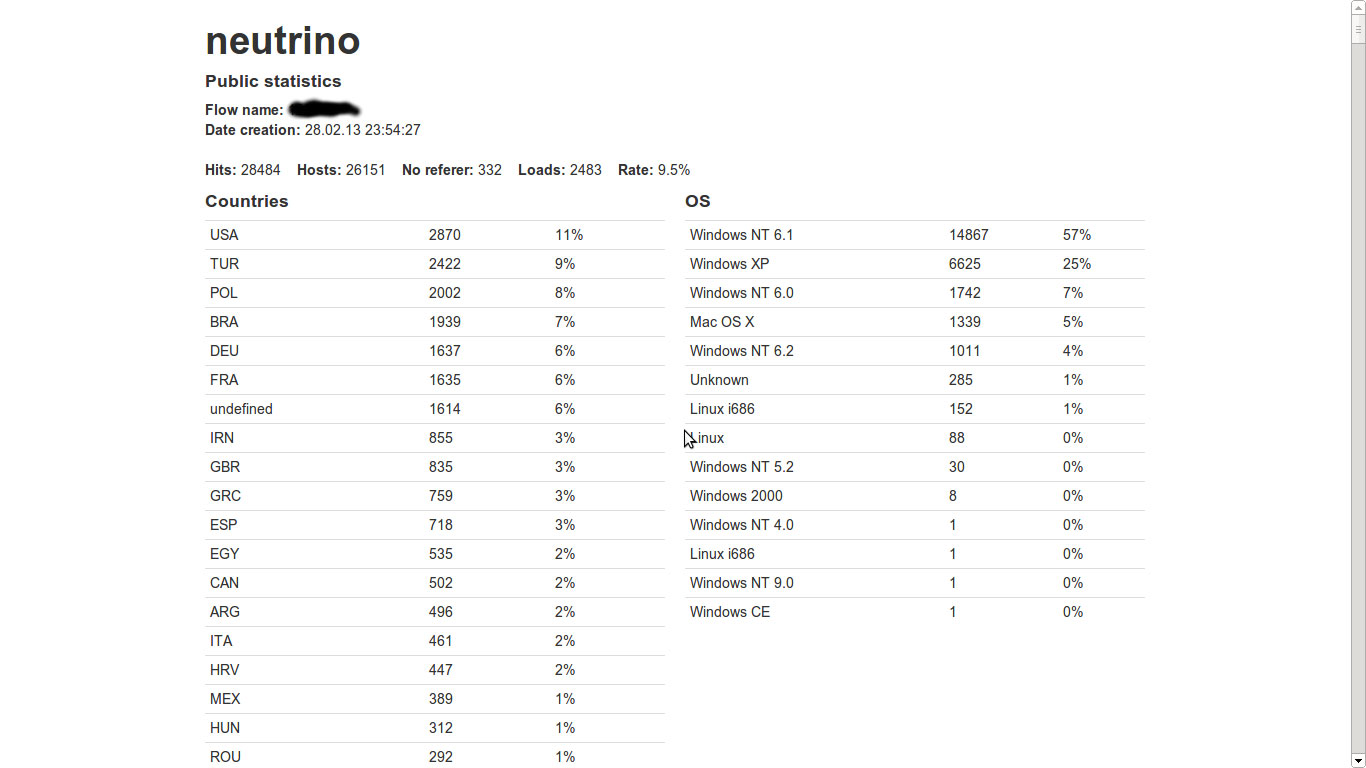

Neutrino Exploit kit

Свое путешествие этот эксплойт-пак начал приблизительно в марте 2013 года и включал в себя тогда эксплойты всего к двум уязвимостям (CVE 2012–1723 и CVE 2013–0431, обе для Java). На сегодня список эксплуатируемых уязвимостей немного расширился, теперь в нем пять эксплойтов для Java и один (CVE 2013-2551) к Internet Explorer.

Код эксплойт-пака обфусцирован примерно по такому же принципу, как и в Magnitude EK. Для деобфускации используется вот такая функция:

function xor (input, pass) {

var output = "";

var i = 0;

var pos = 0;

for (i = 0; i < input.length; i++){

pos = Math.floor(i%pass.length);

output += String.fromCharCode(input.charCodeAt(i) ^ pass.charCodeAt(pos));

}

return output;

}«Полезная нагрузка», загружаемая Neutrino EK на зараженный компьютер жертвы, передается в зашифрованном с помощью XOR’a виде, что несколько снижает вероятность обнаружения антивирусными продуктами.

Стоимость аренды эксплойт-пака на общем сервере с общими чистками:

- день — 40 долларов;

- неделя — 150 долларов;

- месяц — 450 долларов.

Astrum Exploit kit

Самый молодой набор эксплойтов в нашем сегодняшнем обзоре. По данным некоторых антивирусных компаний, дата его первого выхода в свет — приблизительно середина сентября 2014 года.

Код эксплойт-пака сильно обфусцирован и имеет внутри себя проверку на наличие различных хакерских утилит на заражаемой машине, антивирусных программ, а также факта запуска в виртуальной машине. Помимо этого, отдельной проверки удостоился плагин защиты экранной клавиатуры от Касперского:

try {

var O = $(Kaspersky.IeVirtualKeyboardPlugin.JavaScriptApi.1);

O && (mr = 1)

} catch (s) {}

В своем составе имеет эксплойты к семи уязвимостям (Silverlight, Flash, LibTiff и IE).

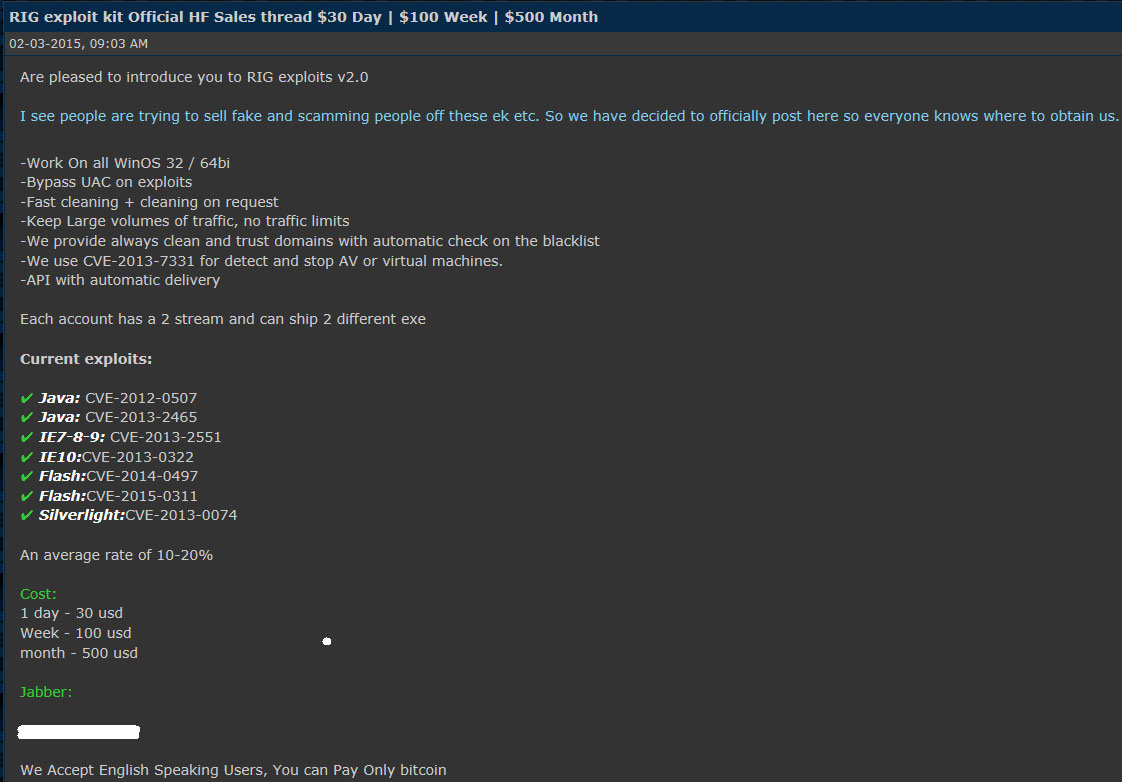

RIG Exploit kit

Свою вредоносную деятельность RIG EK начал в конце 2013 года и на сегодня эксплуатирует уязвимости в Internet Explorer, Java, Adobe Flash и Silverlight.

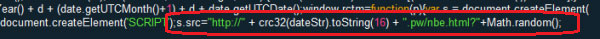

На страницу с эксплойт-паком пользователи перенаправляются с помощью JS-скрипта, внедренного на скомпрометированную страницу, который на основе текущей даты (от нее берется CRC32-хеш) генерирует доменные имена, где и размещен код эксплойт-пака.

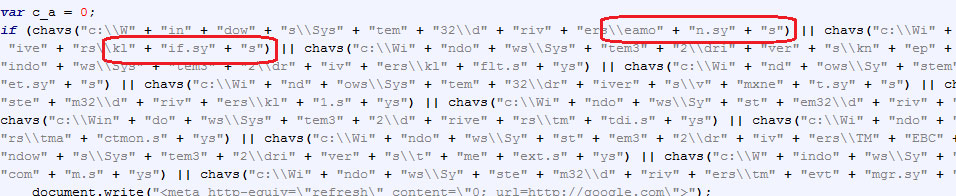

Наличие антивирусных продуктов эта связка эксплойтов тоже проверяет (правда, только Касперского и Trend Micro) — определяя, есть ли следующие драйверы:

c:\\Windows\\System32\\drivers\\kl1.sysc:\\Windows\\System32\\drivers\\tmactmon.sysc:\\Windows\\System32\\drivers\\tmcomm.sysc:\\Windows\\System32\\drivers\\tmevtmgr.sysc:\\Windows\\System32\\drivers\\TMEBC32.sysc:\\Windows\\System32\\drivers\\tmeext.sysc:\\Windows\\System32\\drivers\\tmnciesc.sysc:\\Windows\\System32\\drivers\\tmtdi.sys

Стоимость этого набора эксплойтов:

- день — 40 долларов;

- неделя — 100 долларов;

- месяц — 500 долларов.

Archie Exploit kit

Этот эксплойт-пак появился относительно недавно (по данным компании F-Secure — приблизительно в конце июля прошлого года). Его создатели не стали утруждать себя самостоятельной разработкой кода и взяли за основу эксплойт-модули из Metasploit Framework, а для получения информации о версиях Silverlight, Flash и прочего используется JS-библиотека PluginDetect.

Первые версии Archie не баловали своих пользователей ни обфускацией, ни какими-либо другими хитростями, однако в более поздних версиях появились как запутывание кода и шифрование URL’ов и названий файлов, так и проверка на наличие виртуальных машин и антивирусных программ.

Заключение

Капитан Очевидность из своей суфлерской будки подсказывает мне, что с течением времени уязвимостей и эксплойт-паков меньше не становится. Поэтому, подводя итог, можно сделать несколько выводов:

- авторы большинства эксплойт-паков от прямой продажи перешли к аренде на своих серверах, при этом зачастую они предоставляют полный цикл услуг — от чистки до постоянной смены доменных имен и проверок на обнаружение антивирусами;

- почти во всех эксплойт-паках стали очень активно эксплуатироваться уязвимости Java и Silverlight;

- многие эксплойт-паки стали обзаводиться функциями распознавания наличия виртуальных машин, антивирусов и разных хакерских утилит;

- уязвимость CVE 2013-2551 пользуется большой популярностью и используется во всех наборах эксплойтов из нашего обзора.

WWW

Совсем недавно исходные коды RIG Exploit Kit утекли в свободный доступ. Про это можно прочитать на Хабре.