Содержание статьи

Как известно, информационная безопасность предполагает целостность, конфиденциальность и доступность информации. В наше время напичканных электроникой автомобилей, «умных домов» и всевозможных IoT-девайсов обеспечение безопасности информационной становится делом обеспечения безопасности жизнедеятельности.

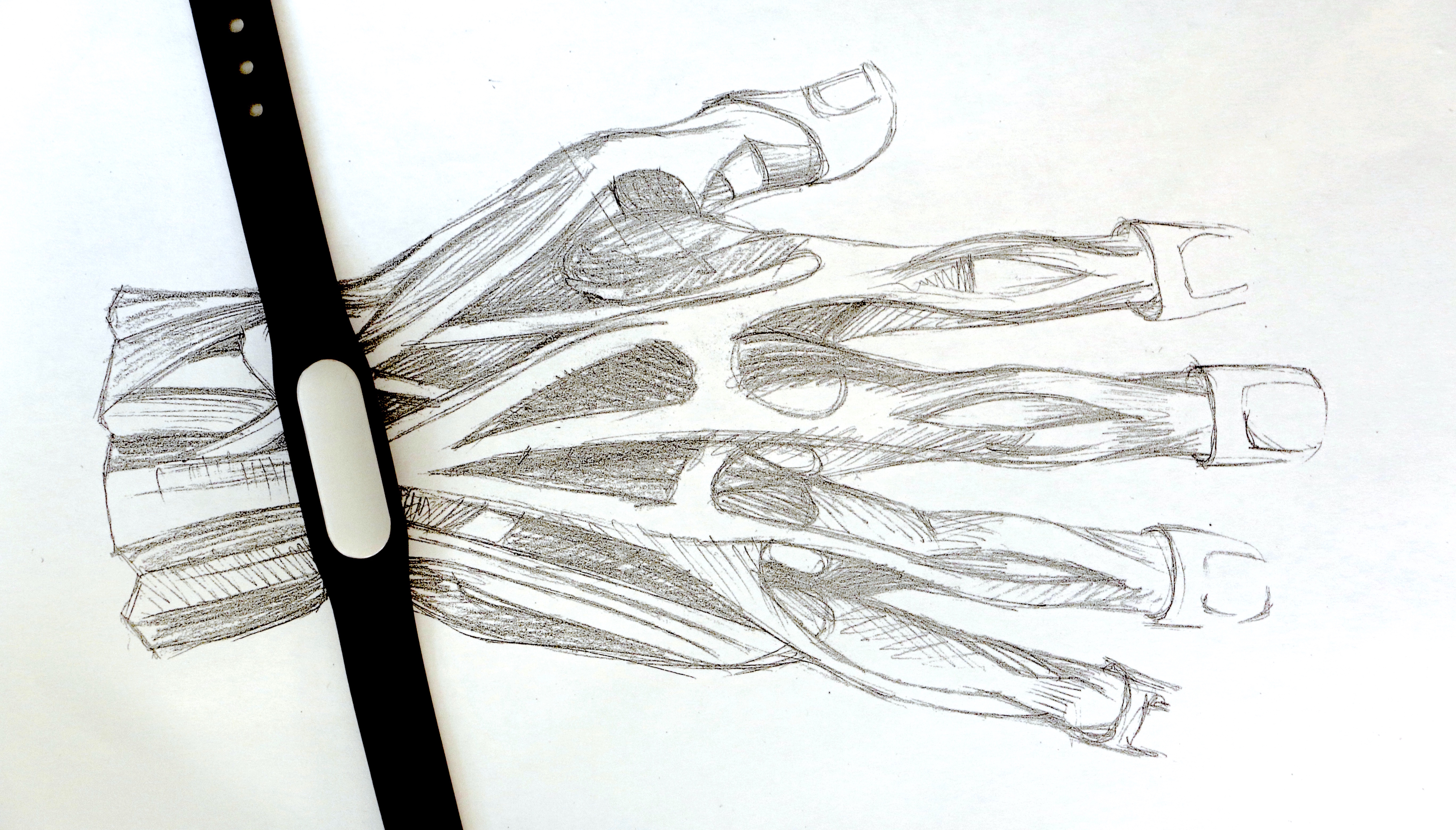

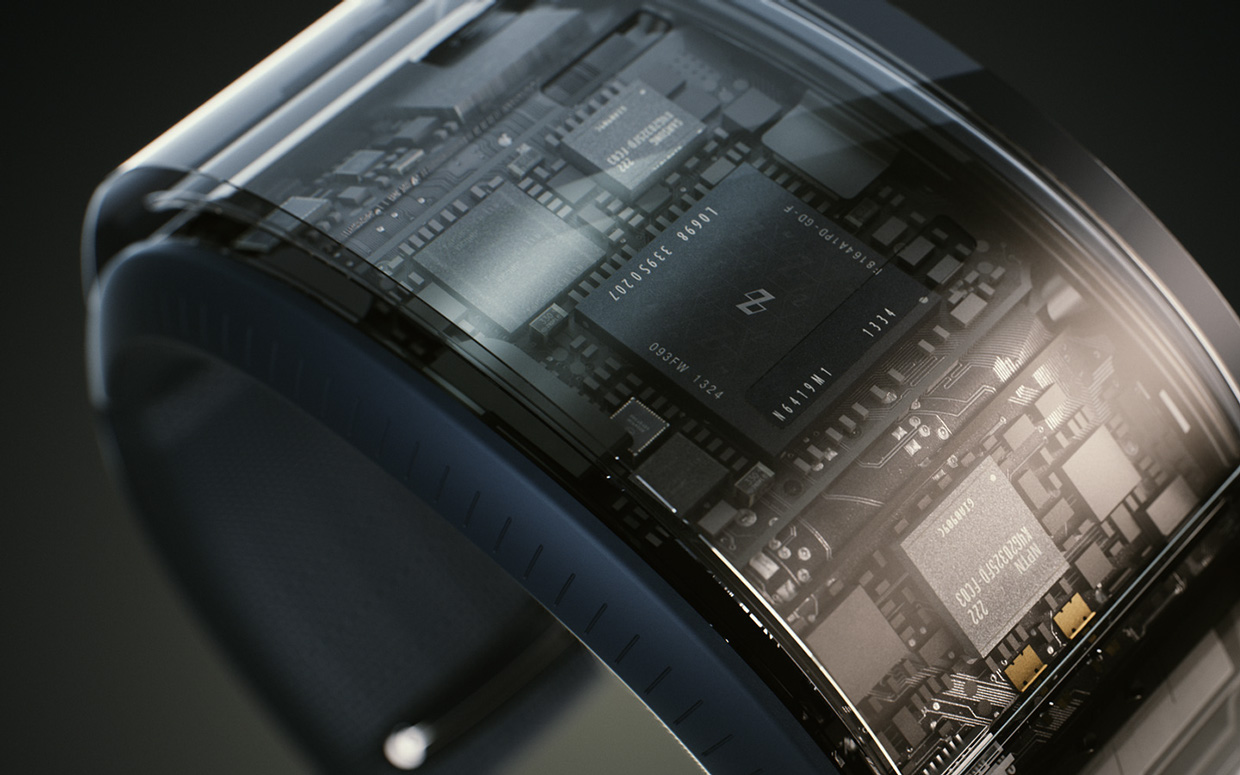

Новые угрозы, на которые, безусловно, нужно обратить внимание, основаны на пока еще не ставшем достаточно популярным, но явно намечающемся тренде — получать в реальном времени параметры человеческого организма при помощи мобильных устройств. Наверняка ты знаком с исследованием безопасности фитнес-браслетов. Одна из ключевых его мыслей следующая: «Просто представьте — если взломан браслет с датчиком пульса, владелец магазина может следить за частотой пульса покупателя, пока тот смотрит на скидки в его магазине. Так же можно узнавать реакцию людей на рекламу. Более того, взломанный браслет с датчиком пульса можно использовать в качестве детектора лжи».

С одной стороны, это заявление может показаться слишком пафосным, ведь представляется сомнительным, что кто-то узнает частоту твоего сердцебиения. Но существует и другая сторона. Мобильные телефоны позволяют проводить аналогичные измерения, а они, в отличие от фитнес-браслетов, есть почти у каждого.

История болезни в твоем смартфоне

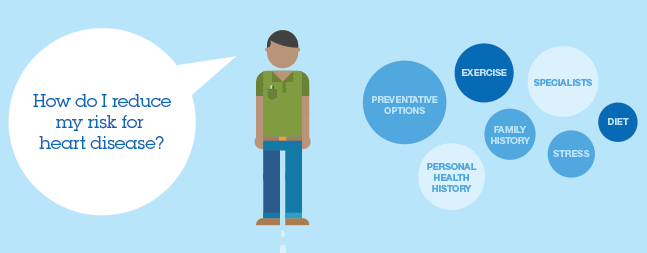

Информацию, полученную в результате трекинга параметров здоровья, может по-разному использовать как хозяин устройства, так и производитель инфраструктуры, на базе которой работает приложение трекинга. Так, показатели сердцебиения могут служить пользователю устройства индикатором для снижения активности, приема каких-либо препаратов и в других медицинских целях. В свою очередь, вендор может использовать эти параметры для перепродажи их страховым фирмам. Интересно, как будет зависеть цена страховки от сердечного приступа, если страховая фирма увидит «шумы» у потенциального клиента (спокойно, одного только пульса тут недостаточно, нужен монитор ЭКГ, и то желательно многоканальный. — Прим. ред.). Сценарии подобного использования зависят от фантазии и предприимчивости владельцев информации.

Хакер #199. Как взломали SecuROM

Еще одним, более очевидным, вариантом использования собранных данных будут медицинские проекты. Компания IBM уже объявила о запуске IBM Watson Health — проекта, который будет представлять собой специальную экосистему обработки медицинских данных (также поступающих с мобильных устройств) для последующего их предоставления в медицинские учреждения. Наша задача как исследователей — проверить, насколько можно доверять health-данным, аккумулируемым в наших мобильных девайсах.

Модель угроз

На основе анализа определенных параметров организма (например, сердцебиения) внешний нарушитель может определить те или иные симптомы, которые явно демонстрирует организм жертвы. Имея на руках список болезней, для которых характерны данные симптомы, злоумышленник может спровоцировать их прогрессирование, вплоть до летального исхода. Соответственно, задача, которую решает защита информации о параметрах организма владельца телефона, должна заключаться в обеспечении конфиденциальности, целостности и доступности (КЦД) собранных данных.

Для каждого из состояний защищенности можно описать векторы атак. Причем один и тот же вектор атаки может принадлежать разным типам и, например, в одних случаях нарушать целостность, а в других конфиденциальность.

Варианты атак на конфиденциальность:

- man-in-the-middle в каналы от сенсора к сервису, аккумулирующему данные, и наоборот;

- несанкционированный доступ к локальному и удаленному хранилищам данных.

Варианты атак на целостность:

- несанкционированный доступ к хранилищам данных;

- man-in-the-middle в каналы с возможностью подмены передаваемых данных (спуфинг);

- генерация данных (спуфинг) и предоставление их потребителям (сервис-аккумулятор или приложение).

Атаки на доступность:

- ransomeware-атаки (шифрование/удаление).

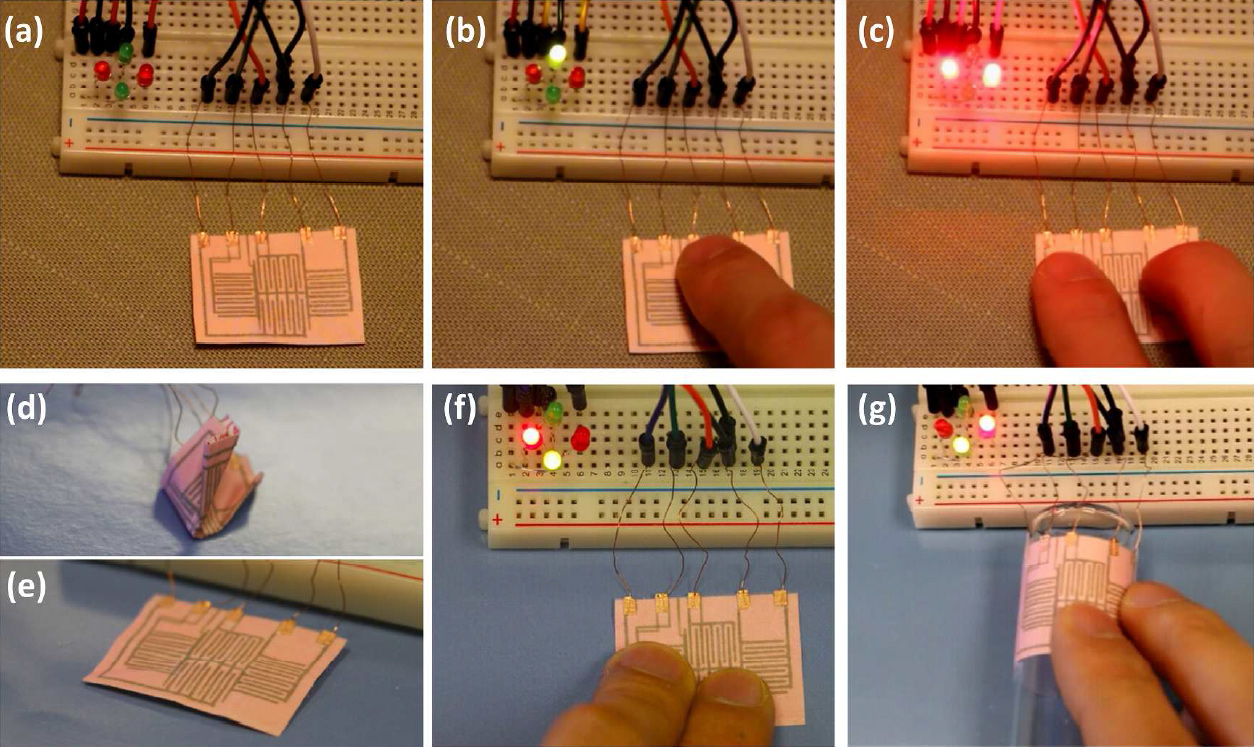

В качестве примера, который продемонстрирует простоту влияния на процедуру получения «health-данных», воспользуемся эмулятором, в котором «покрутим» ПО, построенное на базе официальных SDK для разработчиков health-приложений под Android.

Для анализа защищенности health-данных при их обработке внутри инфраструктуры можно взять на вооружение следующий «рецепт». Для каждой из платформ (Android, iOS, Windows Phone) берем официальный SDK от разработчика платформы, предназначенный для получения и обработки health-данных, и готовим на его основе демонстрационное приложение, которое собирает и обрабатывает эти данные.

При анализе защищенности следует обращать внимание на каналы передачи health-данных и их хранилища, а точнее — условия, при которых можно считать эти каналы и хранилища уязвимыми для перехвата и модификации информации:

- наличие шифрования соединения/хранилища (возможность MITM-атак);

- наличие возможности внедрения в данный канал/хранилище (возможность spoofing-атак).

Известно, что существуют эмуляторы мобильных операционных систем и официальные SDK от разработчиков этих мобильных платформ.

Ок, Гугл, заходи. Согласно многочисленным исследованиям, наиболее распространенной на текущий момент мобильной ОС является Android, поэтому начнем с анализа SDK и health-приложений под данную операционную систему.

После установки мобильного приложения на эмулятор, поддерживающий эмуляцию сенсора, получится накрутить пару лишних километров для приложений, собирающих статистику активности. Кроме того, используя все ту же эмуляцию сенсоров, пользователь может подправить те или иные показатели своей жизнедеятельности и залить их в облако. Зачем? Хотя бы для того, чтобы в будущем остаться «чистым» для страховых агентств.

«Мое сердце остановилось…»

26 июля 2013 года не стало известного специалиста по информационной безопасности Джека Барнаби, который выявил уязвимости в определенной модели кардиостимуляторов. Обладая необходимыми спецификациями, злоумышленник имел возможность воспользоваться специальным «бэкдором», который был оставлен производителем устройств для удаленной связи с девайсами, и вызвать смертельный электрический разряд напряжением 830 В на расстоянии около девяти метров от потенциальной жертвы. У злодея также была возможность перепрограммировать устройство, что, в свою очередь, означает возможность установки специальной малвари, которая, например, могла быть подобием программного таймера. Три, два, один, разряд...

Другой эксперт по информационной безопасности — Билли Райос (Billy Rios) провел анализ защищенности программного обеспечения инфузионной помпы PCA 3 Lifecare производства Hospira и обнаружил уязвимости, часть из которых позволяли злоумышленнику увеличить скорость введения лекарств (а через такие насосы обычно вводятся сильнодействующие средства. — Прим. ред.) и тем самым спровоцировать передозировку у потенциальной жертвы.

Что же означают подобные исследования? Медицинские технологии отстают в развитии средств обеспечения защиты, а точнее говоря, попросту их не содержат. При этом от корректного функционирования устройств, построенных на базе данных технологий, зависит жизнь пользователя. И если инфузионные помпы и кардиостимуляторы имеются не у каждого человека, то мобильный телефон, который вежливо собирает всю информацию о показателях здоровья своего владельца, есть у 99% окружающих нас людей.

А что же дальше?

Когда пользователь имитирует свою активность посредством эмуляции сенсоров, мы имеем дело с вопросом доверия к данным, поступающим от него. Совсем другой случай, когда уже имеющаяся статистика о показателях здоровья подвергается атакам со стороны третьих лиц. Например, все та же вездесущая малварь может, попав на мобильное устройство пользователя, перехватить информацию, поступающую от сенсоров, и передать ее третьим лицам. Или же зашифровать хранилище со статистическими данными о показателях здоровья — в данном случае пользователь может лишиться источника аналитики для медицинских учреждений.

С другой стороны, медицинские учреждения довольно консервативны и не спешат переходить на новые технологии в повседневных процессах, а это значит, что данные о жизнедеятельности, собранные с мобильных устройств, еще не скоро станут использоваться в серьезной медицинской практике. Тем не менее не стоит забывать о существовании недобросовестных лиц, которые могут воспользоваться данной информацией в других, зачастую трудно предсказуемых случаях.

От редактора

Трудно спорить с Денисом, эти угрозы есть, и пусть они пока не слишком актуальны, мы, разумеется, должны смотреть в будущее, чтобы заранее подготовиться к тем вызовам, которые оно нам принесет.

Однако если трезво посмотреть на качество данных, поступающих от фитнес-трекеров, то можно заметить, что они, во-первых, крайне неточные (попробуй прокатиться с шагомером в трамвае или машине и узнай, сколько ты при этом сжег калорий ;)), а во-вторых, они просто не слишком ценны для перехвата. Кому может понадобиться твой (измеренный с дикими погрешностями) пульс? А пусть даже и без погрешностей? Повышение частоты сердечных сокращений — реакция неспецифическая, и если повышение ЧСС совпадет у тебя с посещением магазина одежды по данным GPS, то это еще не будет означать, что ты в восторге от новой коллекции штанов со скидкой. Может быть, тебя просто выбесил телефонный звонок или лестница в этот самый магазин показалась твоему истощенному круглосуточным сидением за компьютером сердцу слишком высокой. Поэтому по-настоящему тебе придется волноваться, только когда твои носимые девайсы будут обладать функцией постоянного многоканального мониторинга электрокардиограммы. Перехватив их, недоброжелатели будут осведомлены о таких неприятных проблемах со здоровьем, как нарушения ритма или ишемическая болезнь сердца.

Вопрос Денису. Возможно и легитимно ли в практике наступательной безопасности пользоваться принципом «око за око», то есть намеренно заражать компьютеры выявленных злоумышленников зловредами с целью контролировать их?

Логичный вопрос, который, вероятно, родился у читателя после прочтения статьи «Наступательная безопасность». Возможно ли? Да, технически возможно. Легитимно ли? Нет.

Оказаться не только скомпрометированным каким-то киберпреступником, но и нарушить закон, попытавшись «хакнуть» в ответ, — довольно печальный сценарий. В развитых в плане информационной безопасности законодательствах попытка скомпрометировать атакующего незаконна, но всегда существуют исключения даже из этих правил. В том случае, если владелец атакуемого сервиса имеет какие-либо льготы (например, владелец — некая правительственная организация), у него имеется возможность собирать информацию о злоумышленнике, пока тот находится в процессе атаки. Однако даже при этом использование троянов для заражения злодея будет незаконным.

Что, если используемый зловред имеет функцию загрузки дополнительных библиотек? Это означает, что владелец трояна может выполнить произвольный код на стороне жертвы, а это, в свою очередь, значит, что «преступника» можно сделать из кого угодно. Например, запущенный на стороне злодея троян подгружает библиотеку, которая сохраняет на диске запрещенный контент (скажем, видео с детской порнографией), и зараженный киберпреступник уже проходит по другим статьям, даже в том случае, если инцидент с его участием не доказан. Так что ответ на данный вопрос однозначен — нет, не легитимно.

Любой умный (или даже не очень) вопрос по информационной безопасности вообще и малвари в частности можно задать Денису на condifesa@gmail.com.