Из-за некорректной реализации песочницы в операционной системе iOS и новой 0-day уязвимости Quicksand могут пострадать сотрудники компаний, где используются системы MDM/EMM для контроля доступа к корпоративным данным, рабочей почте и корпоративным приложениям. Уязвимость затрагивает абсолютно все MDM-клиенты.

Обычно на фирме для каждого сотрудника создаётся аккаунт MDM, а на мобильное устройство устанавливается MDM-клиент. Через него работают все корпоративные приложения, в якобы изолированной безопасной среде.

Уязвимость CVE-2015-5749 обнаружили специалисты из компании Appthority Enterprise Mobility Threat Team несколько месяцев назад. Вместе с Apple был разработан патч, который вошел в состав последней версии iOS 8.4.1.

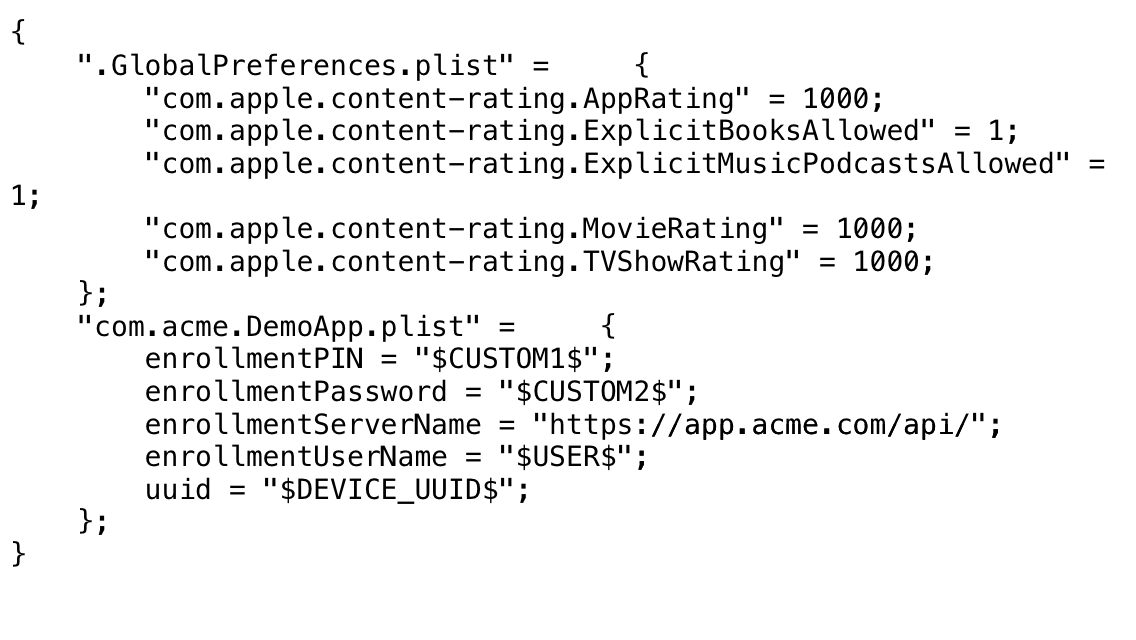

Образец файла конфигурации для приложения внутри MDM

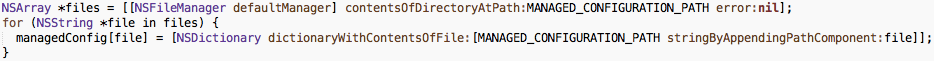

Выход за пределы песочницы происходит после того, как конфигурация пришла на мобильное устройство. Как выяснилось, к файлу с конфигурацией в каталоге /Library/Managed Preferences/mobile/ могут получить доступ любые другие приложения с помощью нехитрого кода:

То есть любое приложение на смартфоне может свободно прочитать пароль от корпоративного клиента и всю остальную информацию из конфигурационных файлов.

Специалисты Appthority считают, что эта уязвимость подходит для массовых атак, распространяя вредоносное приложение через App Store, или для нацеленных атак на конкретную фирму.