В начале февраля в VirusTotal появилась новая малварь для OS X, которую на тот момент не распознавал ни один антивирус. Анализ вредоноса указывает на то, что руку к его созданию приложила небезызвестная компания Hacking Team. Эксперты из SentinelOne и Synack сходятся во мнении, что Hacking Team вернулась к работе после масштабного прошлогоднего взлома.

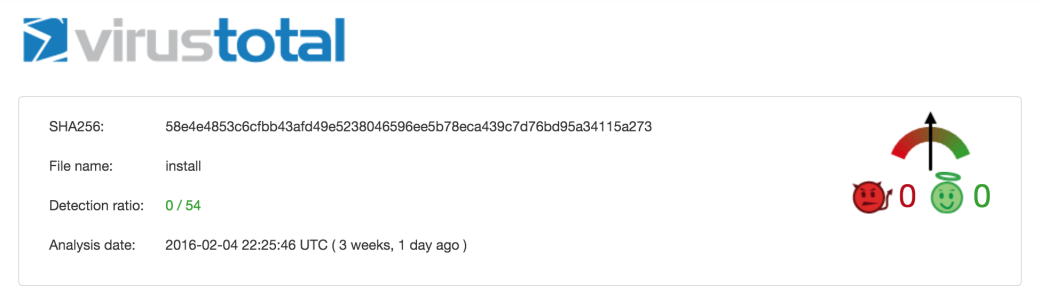

4 февраля 2016 года в VirusTotal был загружен образчик малвари, которую, по состоянию на вторник, 1 марта 2016 года, способны обнаружить только 15 из 56 антивирусных решений, поддерживаемых проектом. Командные серверы вредоноса последний раз демонстрировали активность в январе текущего года.

Исследовать компании SentinelOne Педро Виласа (Pedro Vilaça) опубликовал подробный анализ вредоноса. Эксперт пишет, что инсталлятор обновлялся последний раз в октябре-ноябре 2015 года, а встроенный ключ шифрования датирован 16 октября, то есть тремя месяцами позже взлома Hacking Team. Однако инсталлятор устанавливает на машину жертвы копию скомпрометированной прошлым летом платформы Remote Control System, чье авторство принадлежит именно Hacking Team. Виласа пришел к выводу, кто компания вернулась в строй и продолжает использовать старые наработки, хотя в июле прошлого года клятвенно обещала переписать код едва ли не полностью.

«Hacking Team по-прежнему живы и дают жару, но они все те же идиоты, какими мы знаем их по утекшим в сеть письмам, — пишет Виласа. — Если вы новичок в реверс-инжиниринге малвари для OS X, это хороший образец для практики. Лично я получил для себя ответ на главный вопрос, мне все это уже неинтересно. После утечки я совершенно забыл про этих парней :-)».

С точкой зрения Виласа согласен и Патрик Вордейл (Patrick Wardle) из компании Synack. Он тоже изучил новый образчик малвари и пишет, что это явно новая версия старых поделок Hacking Team.

Несмотря на два опубликованных отчета, до сих пор неясно, как вредонос вообще попадает на машины жертв. По одной из версий, пользователи устанавливают его, принимая за легитимное приложение. Другая версия гласит, что малварь распространяется при помощи некоего эксплоита, который осуществляет скрытое выполнение инсталлятора.

Чтобы проверить Mac на заражение, нужно поискать файл Bs-V7qIU.cYL в директории ~/Library/Preferences/8pHbqThW.

Конечно, не исключено, что кто-то другой сумел разобраться в 400-гигабайтном дампе украденных у Hacking Team данных и коде Remote Control System, и итальянцы вообще не имеют отношения к новой версии вредоноса. Однако эта теория кажется обоим экспертам крайне неправдоподобной.