Специалисты компании GuardiCore опубликовали подробный отчет, составленный по итогам изучения малвари PhotoMiner. Впервые этот вредонос был замечен в декабре 2015 года, но с тех пор он получил ряд обновлений и превратился в саморазмножающуюся угрозу, которая атакует FTP-серверы, компрометирует сайты, через них заражает компьютеры, работающие под управлением Windows, и майнит криптовалюту Monero.

Исследователи пишут, что сейчас в интернете можно обнаружить несколько версий PhotoMiner, но все они, по сути, обладают одинаковой функциональностью и различаются только несущественными мелочами.

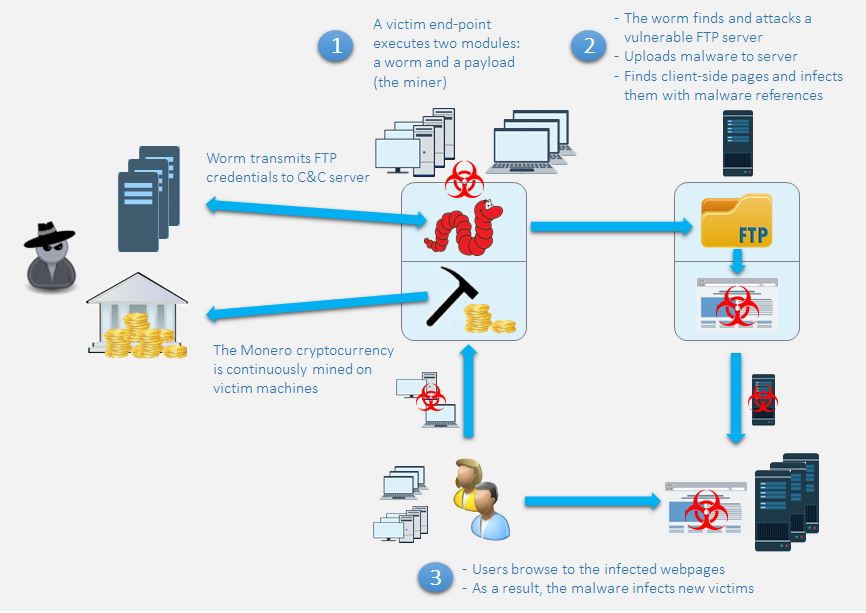

PhotoMiner демонстрирует не совсем обычный и весьма запутанный механизм заражения. В ходе первой стадии атаки малвари нужны уязвимые FTP-серверы, где можно разместить PhotoMiner. Это вряд ли представляет проблему, так как согласно опубликованному на днях отчету компании Rapid7, в сеть открыто «смотрят» более 20 млн FTP-серверов.

Когда червь размещен на FTP, начинается вторая стадия атаки. PhotoMiner сканирует сервер и ищет публичную директорию HTML, которая обычно присутствует на хостингах. Как только вредонос обнаруживает исходные коды сайта, он внедряется в них, чтобы распространить себя дальше. В код каждой страницы вставляется iframe, в качестве source attribute которого фигурирует «Photo.scr». Именно это дало малвари название.

Третья фаза атаки – заражение посетителей скомпрометированного сайта. Каждого попавшего на зараженную страницу пользователя спросят, не хочет ли он запустить данный файл? Если жертва наивно соглашается, PhotoMiner инфицирует ее устройство.

Проникнув на машину, работающую под управлением Windows, червь запускает два процесса. Один из них отвечает за майнинг криптовалюты Monero, а второй занимается распространением PhotoMiner на другие компьютеры сети, если таковые имеются. В поисках других ПК и FTP-серверов малварь использует ARP и NET VIEW, брутфорсит SMB, чтобы проникнуть на другие машины и использует WMI утилиты, чтобы скопировать себя.

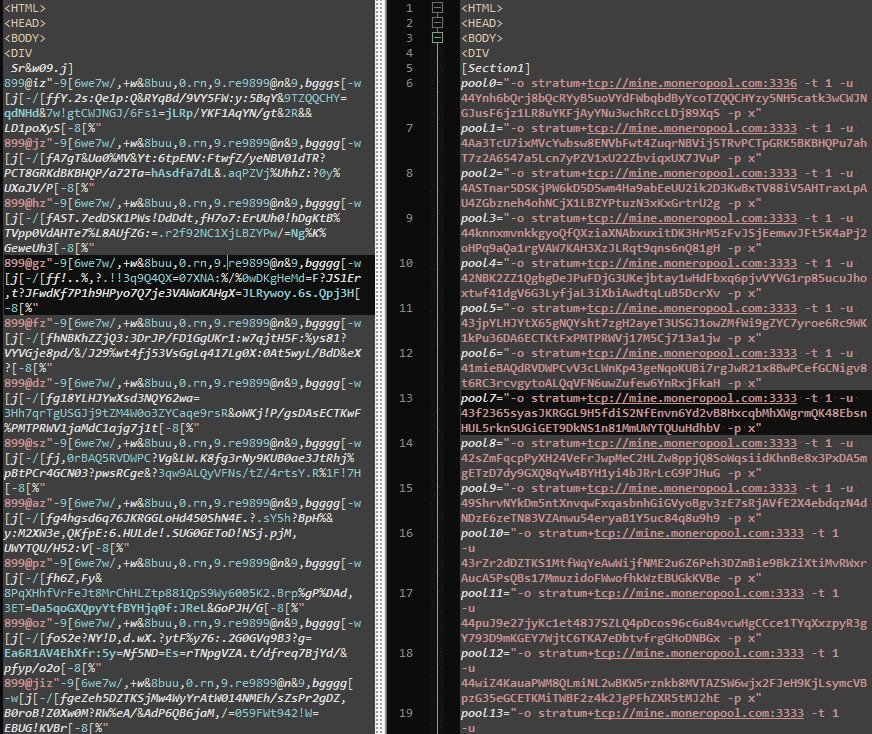

Исследователи отмечают, что даже если антивирус замечает червя и удаляет PhotoMiner из системы, процесс Monero никуда не исчезает и продолжает выполнять свои функции. Для майнинга вредонос использует несколько разных аккаунтов MoneroPool.com, информация о которых хранится в файле конфигурации. Данный файл червь получает с управляющего сервера злоумышленников, то есть информация в нем обновляется по мере надобности.

«Заражение сайтов через незащищенные FTP-серверы — это классическая схема атак, которая, похоже, вновь набирает популярность. Создавая инфекцию, от которой так сложно избавиться, авторы PhotoMiner создали ботнет, который определенно задержится здесь надолго», — резюмируют специалисты GuardiCore.

Фото: Monero