Содержание статьи

BruteXSS

Автор: Shawar Khan

URL: https://github.com/shawarkhanethicalhacker/BruteXSS/

Система: Windows/Linux/Mac

Популярность программ Bug Bounty сейчас находится на самом пике — огромное количество порталов и компаний используют данный подход для латания своих дыр. Программ настолько много, что за ними не просто даже уследить, а искать в каждой баги еще сложней. А как бы всем хотелось посрывать низко висящие фрукты... Но выход есть — автоматизация! Для автоматизации поиска Cross-Site Scripting (XSS) как раз и предназначен следующий инструмент.

BruteXSS — инструмент на python для брутфорса параметров при поиске XSS, который разрабатывается с поддержкой Netsparker Web Application Security Scanner. Сам инструмент просто подставляет полезные нагрузки из словаря во всевозможные параметры и смотрит реакцию. Чтобы определить, уязвим ли параметр к XSS или нет, после каждого инжекта и запроса инструмент пытается найти полезную нагрузку в исходном коде ответа.

Особенности:

- перебор XSS;

- сканирование XSS;

- поддержка GET/POST-запросов;

- поддержка различных словарей (встроенный словарь на 25 payload'ов).

Choronzon

Авторы: CENSUS Labs

URL: https://github.com/CENSUS/choronzon

Система: Windows/Linux

Choronzon — это фаззер на основе эволюционных алгоритмов, которые позволяют ему показывать более интересные и даже лучшие результаты по сравнению с различными bitflip-фаззерами. Он генерирует новые файлы для фаззинга и производит оценку их перспективности для дальнейшего анализа: удачные запускает, а менее перспективные игнорирует.

Кроме этого, Choronzon имеет и knowledge-based подход. На основании формата, описанного пользователем, данный инструмент также способен создавать новые сэмплы для фазинга. Для всего этого Choronzon вводит такие понятия, как chromosome и gene, которыми и оперирует при генерации новых файлов.

В итоге Choronzon состоит из трех подсистем:

- модуль Tracer;

- модуль Chromosome;

- фаззер.

Модуль Tracer ответственен за мониторинг целевого приложения и сбор различной информации в процессе выполнения. На текущий момент этот модуль логирует все выполненные базовые блоки программы. Он основан на фреймворке pintool, который при желании можно заменить на собственный. Модуль фаззера состоит из различных мутаторов и комбинаторов. Более подробно об инструменте вы можете узнать из презентации "Introducing Choronzon: An approach at knowledge-based evolutionary fuzzing" с конференции ZeroNights 2015.

Ломаем NoSQL

Автор: Francis Alexander

URL: https://github.com/torque59/nosql-exploitation-framework

Система:

NoSQL Exploitation Framework — это фреймворк на python для сканирования и эксплуатации уязвимостей в базах данных NoSQL.

Последние добавленные в проект новшества:

- поддержка Mongo, Couch, Redis, H-Base, Cassandra;

- поддержка NoSQL WebApps;

- список payload для JS-инъекций, перечисления веб-приложений;

- возможность сканирования Mongo, Couch и Redis;

- возможность атаки по словарю на Mongo, Couch и Redis;

- модуль перечисления для баз данных для получения данных;

- обнаружение web-интерфейса для Mongo;

- поддержка запроса Shodan;

- мультипоточный сканер IP-адресов из списка;

- сниффинг для Mongo, Couch и Redis.

И это неполный список улучшений инструмента: он активно развивается с ростом популярности NoSQL, который встречается уже в любом мало-мальски серьезном веб-проекте или портале. Поэтому советуем тебе присмотреться к NoSQL Exploitation Framework и взять его на вооружение для пентестерских будней.

Новый фреймворк для MITM

Автор: LionSec

URL: https://github.com/LionSec/xerosploit

Система: Linux

Xerosploit — это набор инструментов на python для пентеста, целью которых явлется проведение атак класса «человек посередине» (man in the middle). Базируется инструмент на bettercap и nmap.

Возможности:

- сканирование портов;

- построение карты сети;

- атаки класса DoS;

- возможность инъекции HTML-кода;

- возможность инъекции JS-кода;

- скачивание перехваченных данных и их подмена;

- сниффинг данных;

- DNS-спуфинг;

- замена изображений.

Xerosploit чрезвычайно прост и, кажется, будто бы вообще не требует никаких знаний со стороны атакующего: просто выбираем цель и тип атаки, и все! Для большей наглядности советуем тебе посмотреть этот ролик с примером применения инструмента.

А чтобы начать им пользоваться, достаточно следующих команд:

$ git clone https://github.com/LionSec/xerosploit

$ cd xerosploit && sudo python install.py

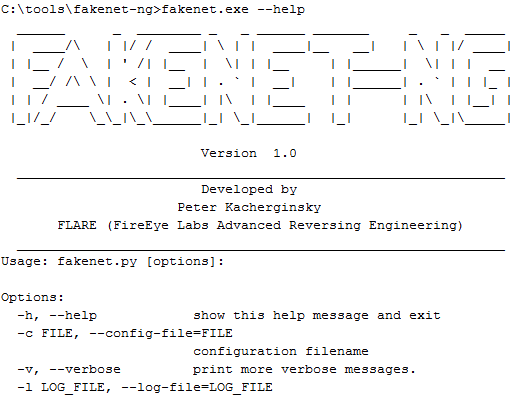

$ sudo xerosploitFakeNet-NG

Автор: Peter Kacherginsky

URL: https://github.com/fireeye/flare-fakenet-ng

Система: Windows

FakeNet-NG — это инструмент сетевого анализа нового поколения для анализа вредоносного кода и для решения задач при пентесте. FakeNet-NG основан на инструменте Fakenet от Andrew Honig и Michael Sikorski. Данный инструмент позволяет перехватывать и перенаправлять весь или какой-то определенный сетевой трафик, таким образом симулируя какой-нибудь легитимный сетевой сервис. Используя FakeNet-NG, вирусный аналитик может быстро идентифицировать функциональность вредоносной программы и поймать сетевую сигнатуру.

А пентестера и баг-хантеры, в свою очередь, найдут в данном инструменте прекрасно конфигурируемый движок для перехвата и модульный фремворк, полезный в процессе тестирования приложения и создания PoC.

Для настройки необходимо просто сконфигурировать файл configs\default.ini, который состоит из множества несложных опций. Из интересных особенностей можно выделить конкретную настройку для каждого процесса и возможность выполнять команды при старте сетевой работы того или иного файла (например, запустить отладчик при сетевой активности malware.exe).

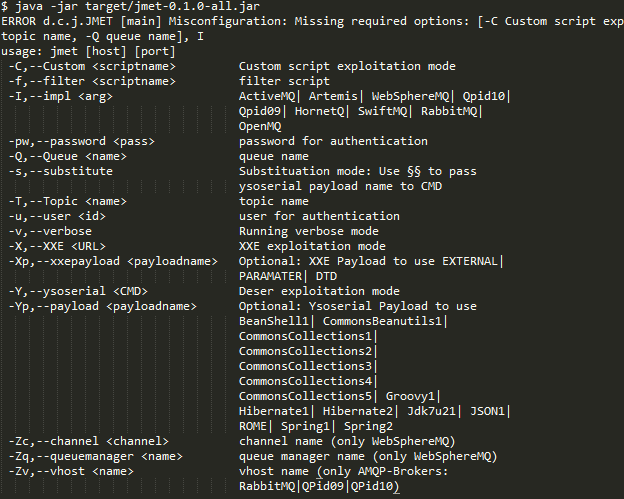

Java Message Exploitation Tool

Автор: Matthias Kaiser

URL: https://github.com/matthiaskaiser/jmet

Система: windows/Linux

Инструмент JMET призван упростить эксплуатацию уязвимостей в Java Message Service (JMS), то есть упростить атаку десериализации. Далее идет список (возможно, неполный) из 12 уязвимых клиентских библиотек:

- Apache ActiveMQ;

- Redhat/Apache HornetQ;

- Oracle OpenMQ;

- IBM WebSphereMQ;

- Oracle Weblogic;

- Pivotal RabbitMQ;

- IBM MessageSight;

- IIT Software SwiftMQ;

- Apache ActiveMQ Artemis;

- Apache QPID JMS;

- Apache QPID Client;

- Amazon SQS Java Messaging.

При встрече с ними атака не будет уже такой сложной, как раньше, ведь теперь есть JMET. Для создания полезной нагрузки JMET использует инструмент Ysoserial от Chris Frohoffs.

Всего есть 3 режима эксплуатации:

- Gadget;

- XXE — отправляет XXE-вектор внутри TextMessage;

- пользовательский — позволяет запустить свой JavaScript-код.

Инструмент впервые был представлен в презентации "Pwning Your Java Messaging With Deserialization Vulnerabilities" на конференции Blackhat USA 2016.

Распаковываем malware

Автор: Sebastiano Mariani

URL: https://github.com/Seba0691/PINdemonium

Система: Windows

Если раньше распаковка малвари была делом избранных, и делом очень муторным, то сегодня этот процесс уже хорошо отлажен и автоматизирован. К нему даже динамическую бинарную инструментацию прикрутили на фремворке PIN от Intel. PINdemonium как раз и есть такой инструмент.

Зависимости:

Процесс установки хорошо описан на странице проекта. А для использования необходимо воспользоваться командой:

pin -t PINdemonium.dll [-flags] -- <целевой_exe_файл>Результаты работы будут расположены в C:\pin\PINdemoniumResults\<текущая_дата_и_время>\.