Содержание статьи

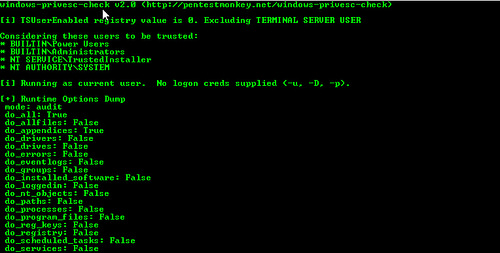

Как повысить привилегии в Windows?

Автор: pentestmonkey

URL: https://github.com/pentestmonkey/windows-privesc-check

Система: Windows

Инструмент windows-privesc-check ищет различные ошибочные конфигурации, которые позволят локальному непривилегированному пользователю повысить свои привилегии до другого пользователя или для доступа к локальному приложению (например, базе данных).

Полностью написан на Python и конвертирован в исполняемый файл с помощью pyinstaller. Приложение может запускаться и работать как от обычного пользователя, так и от администратора. При запуске с админскими правами программа имеет полные права доступа на чтение ко всем объектам безопасности. Это позволяет произвести аудит на такие векторы повышения привилегий, как:

- перенастройка сервисов Windows;

- замена исполняемых файлов сервисов, если у них выставлены слабые разрешения;

- замена плохо защищенных EXE- или DLL-файлов в %ProgramFiles%;

- протроянивание %PATH%;

- вредоносная модификация реестра (например, RunOnce);

- модификация программ на файловой системе FAT;

- тамперинг запущенных процессов.

При этом инструмент может быть полезен для компрометации не только локальной машины, но и удаленных, так как он способен смотреть:

- информацию о плохо сконфигурированных сетевых разделяемых директориях;

- список пользователей, подобных администратору;

- информацию о членах домена и доверительных отношениях в домене.

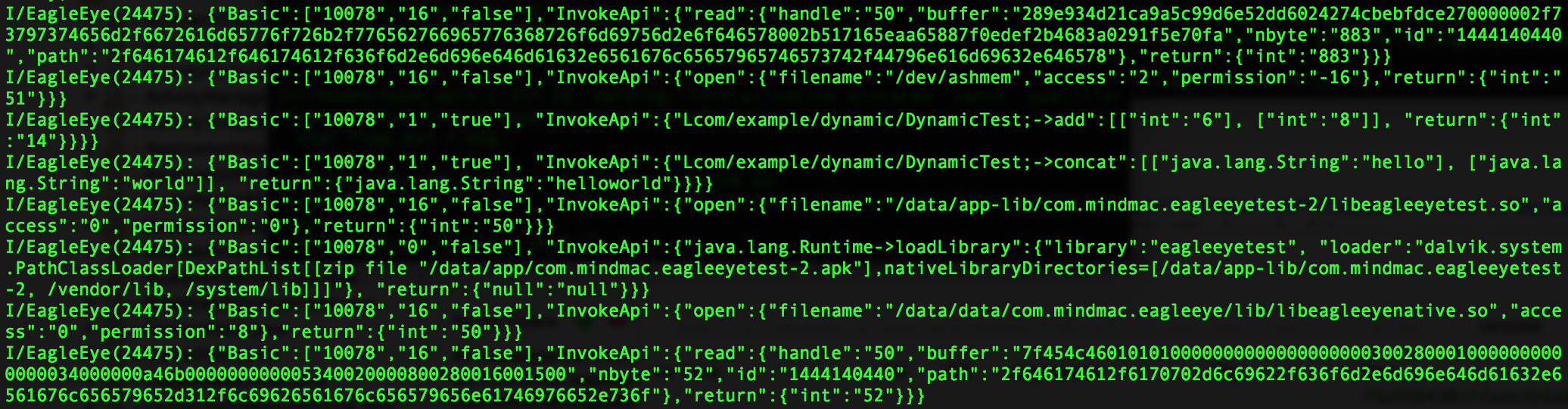

Android EagleEye

Автор: MindMac

URL: https://github.com/MindMac/AndroidEagleEye

Система: Android

Android EagleEye — это инструмент, представляющий собой Android-приложение, базирующееся на модулях Xposed и adbi, способное перехватывать как Java, так и нативные методы ОС Android. Вся полученная информация о методах записывается в лог-файл через logcat: adb logcat -s EagleEye:I.

Особенности:

- возможность перехвата Java- и Native-методов;

- захват Java-методов через настройку конфигурационного файла;

- перехват динамических Java-методов, загруженных через DexClassLoader;

- перехват Native-методов как системных, так и пользовательских библиотек;

- специализированные методы против антиэмуляции (базируются на работах исследователя Tim Strazzere).

Это, наверное, первый публичный фреймворк для мобильной ОС Android, который способен одновременно инструментировать как Java-, так и Native-код. Тем самым удовлетворяются чуть ли не все насущные потребности при динамическом анализе приложения. Так что время обновлять свой арсенал для исследования Android-приложений.

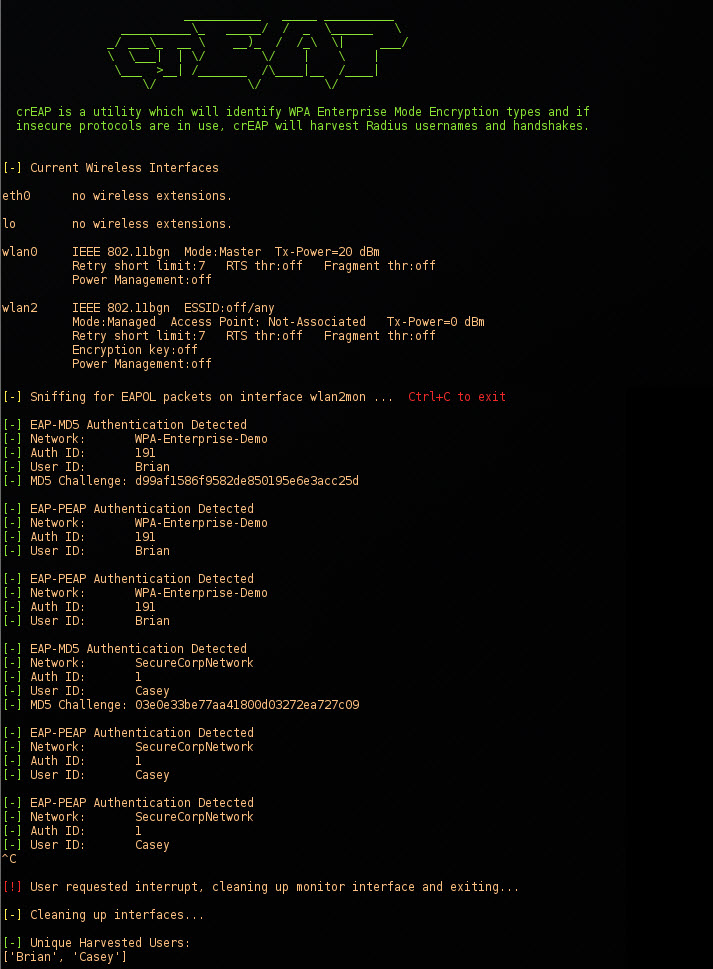

Атакуем Enterprise Wireless Networks

Автор: Shellntel

URL: https://github.com/Shellntel/scripts/blob/master/crEAP.py

Система: Linux

Утилит для исследования Wi-Fi-сетей достаточно много, например Kismet, Wifite и другие. Они прекрасно справляются с определением типа сети и типа протокола аутентификации, таких как TKIP/CCMP, но не дают никакой информации касательно типа EAP. Раньше требовалось перехватить и исследовать пакеты каждой сети, чтобы извлечь нужную информацию. В итоге лень победила, и был написан скрипт, автоматически определяющий тип WPA EAP.

crEAP — это Pyhton-скрипт, который идентифицирует использование WPA Enterprise Mode Encryption, и если используется небезопасный протокол, то crEAP будет собирать Radius имена пользователей и хендшейки.

Зависимости:

- scapy-com;

- airmon-ng, airodump-ng.

Скрипт должен запускаться из-под root или sudo.

Evil Foca — Network Attack Toolkit

Автор: Eleven Paths

URL: https://github.com/ElevenPaths/EvilFOCA/

Система: Windows

На сегодняшний день Evil Foca — это инструмент для пентестеров и аудиторов безопасности, перед которыми стоит цель проверить безопасность данных в IPv4- и IPv6-сетях. Инструмент производит следующие атаки:

- MITM в IPv4-сетях с помощью ARP Spoofing и DHCP ACK инъекций;

- MITM в IPv6-сетях с помощью Neighbor Advertisement Spoofing, SLAAC attack, поддельного DHCPv6;

- DoS (Denial of Service) в IPv4-сетях с помощью ARP Spoofing;

- DoS (Denial of Service) в IPv6-сетях с помощью SLAAC DoS;

- DNS Hijacking.

Программа автоматически сканирует сети и идентифицирует все устройства и их соответствующие сетевые интерфейсы, с указанием их IPv4- и IPv6-адресов, а также физических адресов через удобный и интуитивно понятный интерфейс. Программа очень проста в использовании.

Требования:

- Windows XP или более поздняя;

- .NET Framework 4 или более поздняя;

- WinPcap library.

Восстанавливаем пароль от Wi-Fi с ОС

Автор: LionSec

URL: https://github.com/LionSec/wifresti

Система: Windows/UNIX

Порой бывает нужно вспомнить пароль от Wi-Fi-сети, к которой ты подключался когда-то давно или пароль для доступа к которой вводил не ты. Как, наверно, ты уже догадываешься, такой пароль можно заново извлечь в исходном виде из недр операционной системы.

Инструмент wifresti как раз и предназначен для такой цели. Он написан на Python и может быть использован и как скрипт, и как обычный исполняемый файл (только для Windows). Программа поддерживает:

- Ubuntu (в основе лежит /etc/NetworkManager/system-connections/);

- Windows 10, 8, 7 (в основе лежит команда netsh).

Скоро автор обещает добавить и Mac OS X.

Естественно, инструмент способен восстановить пароль от любой Wi-Fi-сети, к которой ты когда-либо вводил пароль.

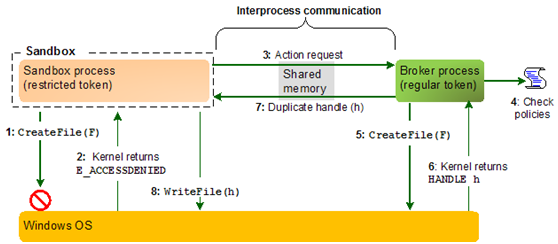

Пытаемся сбежать из песочницы

Автор: James Forshaw

URL: https://github.com/google/sandbox-attacksurface-analysis-tools

Система: Windows

Данный набор программ предназначен для проверки различных свойств песочниц в ОС Windows. Большинство из этих утилит имеют флаг -p, что позволяет задать определенный PID процесса песочницы. Инструмент пытается имперсонизироваться токеном этого процесса и определить, какой доступ разрешен с данной позиции. Также автор рекомендует запускать инструмент от администратора.

Проверки:

CheckDeviceAccess — проверка доступа к device objects;

CheckExeManifest — проверка на определенные флаги в манифесте исполняемого файла;

CheckFileAccess — проверка доступа к файлам;

CheckObjectManagerAccess — проверка доступа к object manager objects;

CheckProcessAccess — проверка доступа к процессам;

CheckResistryAccess — проверка доступа к реестру;

CheckNetworkAccess — проверка доступа к сетевому стеку;

DumpTypeInfo — дамп простой информации о типах kernel object;

DumpProcessMitigations — дамп основной информации о process mitigation в Windows 8+;

NewProcessFromToken — создание нового процесса с данным токеном;

ObjectList — дамп информации об object manager namespace;

TokenView — просмотр токена процесса и манипулирование его различными значениями.

Инструмент может быть собран с помощью Visual Studio 2013.

Библиотека для эффективного перехвата установленных TCP-соединений

Автор: iSECPartners

URL: https://github.com/iSECPartners/libshambles

Система: Linux

Libshambles — библиотека, которая перехватывает установленные TCP-стримы и предоставляет send(2)/recv(2) интерфейсы сокетов для общения с пирами в данном соединении. Библиотека в первую очередь разработана для перехвата высокодинамичных сетевых протоколов в масштабируемых задачах, что позволяет выдержать большие нагрузки.

Для компиляции на примере Ubuntu потребуется доустановить следующие пакеты:

$ sudo apt-get install build-essential git libpcap-dev libmnl-dev libcap-dev libc++-dev libc++abi1 libc++1 libtool automake autotools-devИ затем скомпилировать:

$ git clone https://github.com/iSECPartners/libshambles

$ git submodule init

$ git submodule update

$ cd vendor/forge_socket

$ make

$ sudo insmod forge_socket.ko

$ sudo modprobe nf_conntrack_ipv4

$ cd ../../

$ makeДальнейшие указания смотри в README.md.