Содержание статьи

Факапы месяца

Без сомнения, самыми громкими факапами февраля можно считать утечку Cloudflare и падение Amazon S3. Но было и много других критически важных событий. Остановимся на самых интересных подробнее.

Под конец месяца американская IT-индустрия «порадовала» весь мир двумя громкими факапами. 23 февраля инженеры Cloudflare опубликовали подробный отчет о странной ошибке, которую обнаружил специалист Google Project Zero Тевис Орманди: при обращении к Cloudflare сервис возвращал не только запрошенные данные, но и данные других ресурсов, в том числе токены аутентификации, API-ключи и пароли. Оказалось, что ошибку провоцировал баг в коде модуля HTML-парсера, который компания использовала для «улучшения» сайтов: если для аккаунта были активированы опции Email Obfuscation, Server-Side Excludes и Automatic HTTPS Rewrites, то в output прокси попадали страницы из неинициализированной области памяти, которые затем можно было увидеть в коде запрошенной HTML-страницы.

Как показало расследование, проблема была актуальна на протяжении пяти месяцев. На GitHub уже появился список из четырех миллионов доменов, которые могли стать жертвами данной бреши: помимо всемирно известных сервисов, в этом списке оказались и популярные российские сайты avito.ru, diary.ru, 2ip.ru, 4pda.ru, rghost.ru, forbes.ru и другие.

Другим критическим событием стал сбой в облаке Amazon S3 28 февраля, который создал проблемы в работе Open Whisper Systems, Quora, IFTTT, рассылок Sailthru, Business Insider, Giphy, Medium, Slack, Coursera, различных фотохостингов и других ресурсов — всего было задето около 143 тысяч сайтов, использующих этот сервис для хранения данных. Пострадало и неизвестное количество IoT-устройств вроде термостатов и умных лампочек, которые стало практически невозможно контролировать.

Причиной масштабного сбоя оказался человеческий фактор: незадолго до инцидента один из служащих занимался отладкой биллинговой системы S3 и ввел команду, которая должна была удалить небольшое количество серверов. Однако при вводе команды сотрудник указал неверный параметр, после чего удалилось куда большее число серверов, чем было задумано, и не только из нужных подсистем. В конечном итоге сотрудники AWS были вынуждены полностью перезапустить все пострадавшие из-за ошибки системы.

С массовыми проблемами столкнулись и владельцы сайтов, использующих платформу WordPress. Как стало публично известно после очередного обновления платформы, версии WordPress 4.7.0 и 4.7.1 содержат баг, допускающий неавторизованную эскалацию привилегий через REST API. Уязвимость позволяет хакеру без авторизации сформировать специальный запрос, при помощи которого можно будет изменять и удалять содержимое любого поста на целевом сайте, а при наличии подходящих плагинов — эксплуатировать функции CMS, которые обычно недоступны даже пользователям с высокими привилегиями: внедрять на страницы сайта SEO-спам, рекламу и даже исполняемый PHP-код.

Эта уязвимость неожиданно спровоцировала своего рода ажиотаж среди хакерских групп: атакующие соревновались друг с другом, пытаясь взломать все больше сайтов. Уязвимость привлекла внимание как минимум двадцати хакерских групп (в пиковые дни плотность атак составляла до 400 тысяч попыток в сутки), а количество пострадавших страниц перевалило за два миллиона. Большинство дефейсов не несли никакого вреда и выполнялись скорее ради развлечения, но атаки постепенно становятся серьезнее: хакеры пытаются монетизировать баг с помощью спамерского и рекламного контента.

Полоса невезения продолжается и у компании Denuvo Software Solutions. Спустя всего неделю после громкого взлома защиты Resident Evil 7: Biohazard с сайта компании утекла закрытая документация и письма пользователей. Судя по опубликованным скриншотам, администраторы сайта Denuvo забыли скрыть ряд приватных директорий, оставив их доступными для широкой публики. Большая часть обнаруженного контента никакого интереса ни для кого не представляет, однако сайт сливал и конфиденциальную информацию, такую как письма пользователей в поддержку компании и инсайдерские презентации производителям игр. Слив данных вызвал на форумах крякеров настоящий ажиотаж: появились даже специальные кейгены, предназначенные для контента с сайта Denuvo.

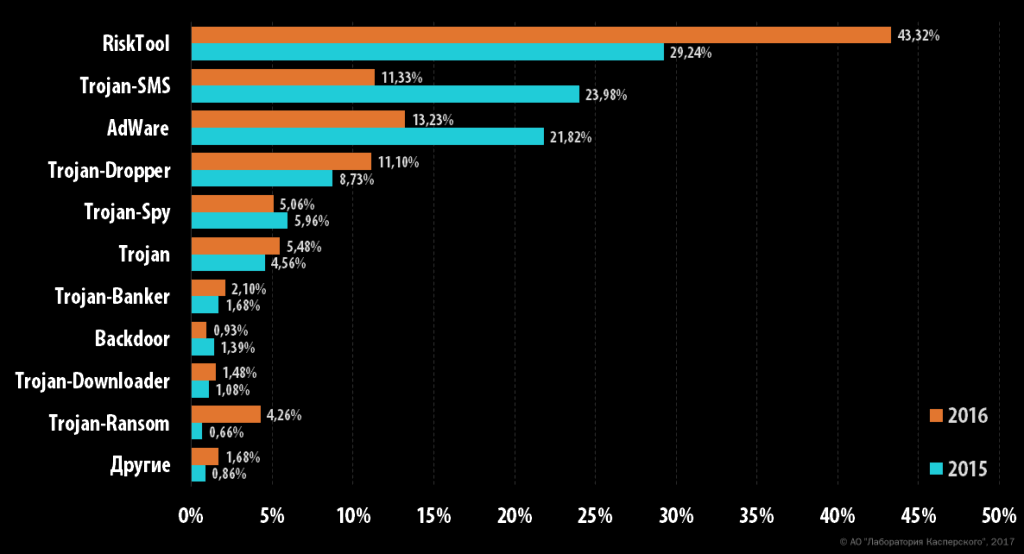

Количество мобильной малвари выросло втрое

Эксперты «Лаборатории Касперского» представили отчет о мобильных угрозах 2016 года. По данным исследователей, количество вредоносов продолжает быстро увеличиваться, так, в 2016 году было обнаружено в три раза больше вредоносных установочных пакетов для смартфонов и планшетов, чем за год до этого. Кроме того, растет число мобильных вымогателей и банкеров.

В 2016 году было обнаружено:

- 8 526 221 вредоносный установочный пакет

- 128 886 мобильных банковских троянцев

- 261 214 мобильных троянов-вымогателей

Атаки мобильных вредоносов были зафиксированы более чем в 230 странах мира. Список угроз возглавляют потенциально опасное ПО (RiskTool), рекламное ПО (Adware) и SMS-трояны.

- От атак банковских троянов в 2016 году пострадали 305 543 пользователя в 164 странах мира. Для сравнения: в 2015 году было атаковано 56 194 пользователя из 137 стран

- Чаще всего банкеры атакуют пользователей из России (4,01%), Австралии (2,26%) и Украины (1,05%)

- Количество мобильных вымогателей в 2016 году выросло в 8,5 раза. Суммарно эксперты обнаружили 261 214 образчиков малвари данного типа

- Больше других от атак вымогателей пострадали пользователи из Германии (2,54%), США (2,42%) и Канады (2,34%)

Удивительная малварь

Шифровальщик Spora был обнаружен еще в январе 2017 года и сразу показался экспертам весьма необычным: в отличие от большинства современных шифровальщиков он работает в офлайне и не изменяет расширения файлов после обработки. Специалист Emsisoft Фабиан Восар не обнаружил слабых мест в работе малвари, что служит косвенным доказательством профессионализма ее разработчиков. В феврале исследователи были удивлены еще раз: оказалось, что для шифровальщика разработан весьма качественный сайт и есть своя команда пиарщиков, то есть разработчиков не на шутку волнует репутация Spora. На сайте жертвы имеют возможность в реальном времени общаться с вежливой и оперативной «техподдержкой», которая предлагает пострадавшим скидки, бесплатную расшифровку важных файлов и даже отсрочку выплаты, если пользователи согласятся оставить положительный отзыв о работе поддержки шифровальщика.

Исследователи «Лаборатории Касперского» в начале февраля представили отчет о новой интересной вредоносной кампании, от которой пострадали крупные организации более чем в сорока странах мира. Внимательно изучив одну из атак, исследователи обнаружили, что атакующая малварь не размещает никаких файлов на жестком диске: пейлоад внедряется непосредственно в память и существует внутри RAM. Такие атаки называются «бесфайловыми» (fileless), и обнаружить и отследить их крайне трудно. Техники, подобные описанным в отчете ЛК, становятся все более распространенными, особенно против крупных целей в банковской индустрии, а почерк неизвестных злоумышленников похож на работу групп GCMAN и Carbanak.

Сразу два широко распространенных трояна научились в феврале новым трюкам: в Marcher и Cerber добавились необычные возможности обхода антивирусной защиты. Как правило, вредоносы либо стараются вывести защитные решения из строя, либо, наоборот, прекращают работу сразу после обнаружения. Cerber поступает иначе: он отслеживает наличие в системе известных антивирусов, файрволов и других подобных продуктов и старается избегать взаимодействия с ними — не трогает их директории инсталляции, не шифрует принадлежащие им файлы и вообще никак не препятствует их работе. Marcher использует более остроумную технику: обнаружив на зараженном устройстве работающий антивирус, троян просто не дает пользователю открыть приложение. Как правило, антивирусу после обнаружения угрозы для дальнейших действий требуется разрешение пользователя, которое тот дать не может: зловред принудительно возвращает его на домашний экран. Вредоносы способны обнаруживать решения Norton, BitDefender, Kaspersky, AVG, Avast, Avira и такие популярные утилиты, как CCleaner, Dr.Web Light, CM Security AppLock Antivirus.

Наконец, еще одного необычного вредоноса обнаружил голландский разработчик Ерун Бурсма: малварь, атакующая магазины на платформе Magento, прописывает себя в виде хранимой процедуры в БД скомпрометированного сайта, что позволяет ей самостоятельно восстанавливаться. Малварь состоит из нескольких блоков вредоносного JavaScript- и PHP-кода, которые срабатывают всякий раз при отправке нового заказа. Если эти блоки не сработали, триггер БД запускает SQL-процедуру и заново встраивает код на сайт. «Я впервые вижу малварь, написанную на SQL. Раньше вредоносов писали на JS или PHP», — рассказывает Виллем де Грот, исследователь, изучающий структуру зловреда.

Россия — родина хакеров

Согласно статистике, обнародованной в феврале «Лабораторией Касперского», минимум 75% всех известных шифровальщиков (по меньшей мере 47 из 62 семейств, обнаруженных в 2016 году) были созданы русскоговорящими авторами. Такой вывод эксперты сделали после пристального изучения андеграундного сообщества русскоязычных вирусописателей и их «партнеров». По словам экспертов, русскоговорящая хакерская среда активно развивается: на смену небольшим группировкам с ограниченными возможностями приходят крупные группы, обладающие всеми необходимыми ресурсами для атак на любые цели по всему миру. При этом вымогательский софт продолжает занимать первое место среди самых опасных угроз информационной безопасности.

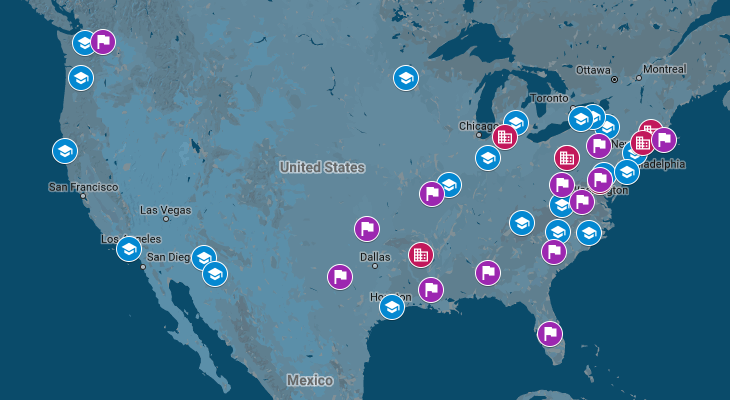

Впрочем, русские хакеры и сами по себе опасны не меньше, чем русские вирусы. Так, один русскоговорящий black hat, взявший себе псевдоним Rasputin, взломал уже более шестидесяти государственных организаций в США и Великобритании. Впервые Распутин засветился при взломе сети Комиссии обеспечения выборов США (U. S. Election Assistance Commission) при помощи SQL-инъекции, более ста похищенных учетных записей из которой, включая админский доступ, он позже пытался продать в Даркнете. Весьма необычно, что новые цели для своих атак Rasputin находит, используя сканер собственного производства.

Справедливости ради надо сказать, что русскоязычные хакеры атакуют и своих сограждан: к примеру, хакерская группа RTM выбрала своей мишенью системы банковского обслуживания, управляемые софтом «1С:Предприятие 8». В основном жертвами RTM становятся компании из России, Германии, Казахстана, Украины и Чешской Республики. Обнаружив в системе предприятия «1С», малварь передает злоумышленникам доступ к редактированию платежных реквизитов, подмена которых приносит хакерам неплохую прибыль. Кроме того, малварь позволяет следить за жертвами различными способами — от перехвата нажатий клавиш до обнаружения подключенных к системе смарт-карт.

В целом же русские хакеры так знамениты, что под них даже пытаются маскироваться другие. Например, хакерская группировка Lazarus, известная множеством громких успешных атак по всему миру, добавила в код своего последнего вредоноса русскоязычные комментарии, чтобы создать у исследователей впечатление, будто за его разработкой стоят русские. Однако ИБ-эксперт Сергей Шевченко сразу же предположил фальсификацию, благодаря чему стало очевидно, что в Lazarus, напротив, нет русскоговорящих членов: никто из хакеров не заметил очевидные грубые нарушения, явно указывающие на использование Google Translate.

Герои, которых никто не ждал

Привет, Freedom Hosting II, вас взломали. Мы разочарованы. На вашей главной странице написано «Мы относимся к детской порнографии со всей строгостью», но, покопавшись на вашем сервере, мы обнаружили более 50% детского порно. Более того, вы хостите множество скамерских сайтов, и некоторые из них явно принадлежат вам самим и используются для покрытия хостинговых издержек... Мы — Анонимус. Мы не прощаем. Мы не забываем. Ждите нас.

Такое сообщение получил в начале февраля даркнет-хостер Freedom Hosting II. В результате проведенной Anonymous атаки было скомпрометировано более 10 тысяч .onion-сайтов. В дампах действительно были обнаружены фродерские сайты, торговые площадки, распространяющие разнообразные ворованные данные, управляющие серверы ботнетов, странные фетиш-порталы и так далее. Обычная квота FH2 — 256 Мбайт на один сайт, но нелегальные ресурсы занимали гигабайты. «Это свидетельствует о том, что они платили за хостинг и админы знали об этих сайтах. После этого я решил их положить», — объясняет злоумышленник.

Судя по всему, данные, похищенные у Freedom Hosting II, могут заинтересовать ФБР, да и сам взлом в целом может иметь далеко идущие последствия, хоть он и спугнул администраторов скомпрометированных сайтов: отследить их и посетителей таких ресурсов через слитые данные у ФБР теперь вряд ли получится.

Впрочем, радоваться еще рано: злоумышленники обычно не преследуют благородные цели, а подобные истории редко заканчиваются хеппи-эндом. Типичный пример — всплывшая в феврале история Брайана Джонсона, бывшего сисадмина компании Georgia-Pacific, одного из крупнейших в мире производителей бумажной продукции, упаковочных и строительных материалов. Джонсон был уволен слишком несправедливо и неожиданно, по его мнению. Поэтому после увольнения он из дома вошел в VPN-сеть компании, установил в систему собственное самодельное ПО и принялся откровенно вредить. Месть растянулась на две недели, за которые он нанес бумажной фабрике Port Hudson, где работал ранее, урон в размере 1,1 миллиона долларов.

Вмешательство Джонсона, конечно же, не прошло незамеченным: на фабрике быстро поняли, что происходит нечто странное, и запросили помощи в расследовании у ФБР. Уже через две недели правоохранители нагрянули с обыском в дом Джонсона, где и был обнаружен ноутбук с VPN-подключением к серверам компании. Улик, полученных в ходе изучения жесткого диска и логов роутера, оказалось более чем достаточно для предъявления обвинений: недавно окружной суд Луизианы приговорил бывшего системного администратора к 34 месяцам тюрьмы и штрафу в 1,1 миллиона долларов.

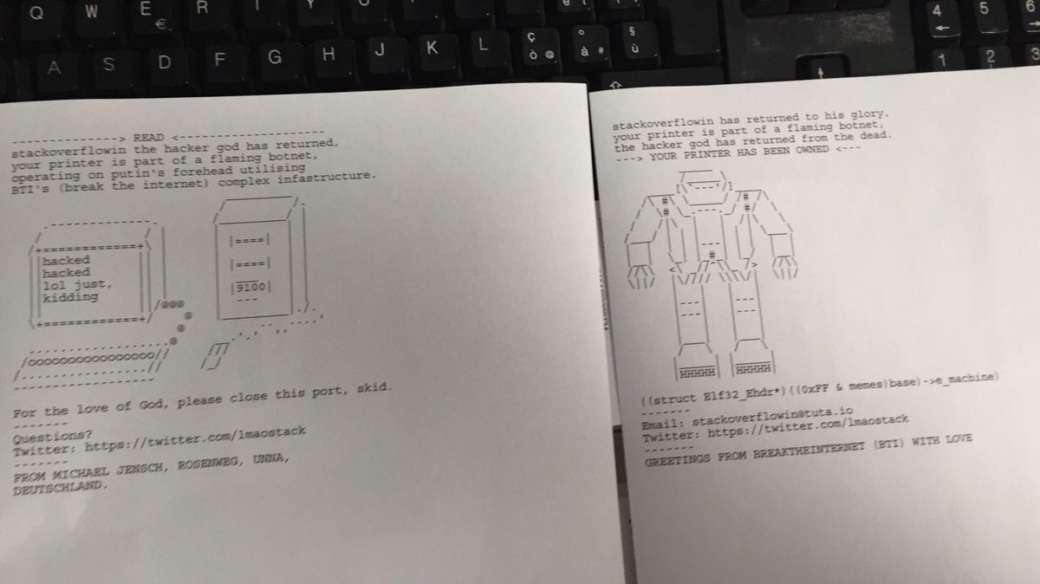

Но взломы бывают и безобидными, и даже шуточными: таким «пранком» оказался эксперимент gray hat хакера Stackoverflowin, который с помощью скрипта находил доступные через интернет принтеры и заставлял их распечатывать послание с ASCII-графикой. По словам хакера, он просто хотел привлечь внимание к проблеме и научить владельцев принтеров хотя бы убирать устройства за файрвол. В итоге пострадавшие пользователи начали заваливать соцплощадки и официальные форумы производителей сообщениями о «неисправностях» в самых разных моделях принтеров, так что цель хакера можно считать достигнутой.

В целом, впрочем, «жертвы» розыгрыша «реагировали спокойно и даже благодарили», признается Stackoverflowin. Похоже, многие оценили шутку.

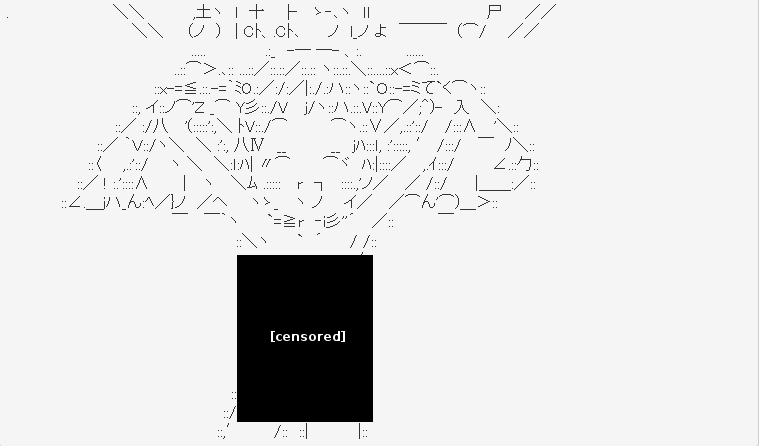

ASCII-хентай

9 февраля 2017 года внимание многих российских СМИ привлекло сообщение, опубликованное в официальном Twitter Роскомнадзора. Представители ведомства заявляли, что детское порно — это не повод для шуток и неважно, идет речь про ASCII-арт или нет.

Как оказалось, поводом для этого твита послужил вопрос одного из читателей, который поинтересовался, по какой причине в список запрещенных сайтов попала страница сайта Voat. Тогда представитель Роскомнадзора ответил, что поводом послужила «нарисованная из символов девочка». То есть хентайная ASCII-картинка, размещенная на странице. Удивлению пользователей не было предела.

Как оказалось позже, на самом деле поводом для блокировки послужило другое, действительно вполне «запретное» хентайное изображение — юзерпик одного из пользователей сайта. Но, как говорится, «ложечки нашлись, а осадочек-то остался», так что посетители Рунета еще некоторое время высмеивали неожиданную причину этой «неадекватной» блокировки.

Медведь с сюрпризом

Все чаще на страницах IT-изданий появляются новости о небезопасных интерактивных игрушках. Так, в середине февраля 2017 года власти Германии официально признали, что куклы My Friend Cayla могут использоваться как шпионские устройства, и запретили продажу кукол на территории страны. Согласно описанию на официальном сайте, куклы созданы, чтобы общаться с ребенком и отвечать на детские вопросы: Cayla записывает вопрос ребенка, переводит его в текст, ищет ответ на вопрос в своей базе или в онлайне и озвучивает найденный ответ ребенку. Очевидны моральные и образовательные проблемы такого подхода, которые могут появиться из-за возможных ошибок при распознавании вопроса или выдаче «первого попавшегося» ответа из интернета, но, кроме этого, оказалось также, что аудиопотоки можно перехватить и подменить, заставив куклу «произнести» что-то произвольное.

Известный ИБ-эксперт Трой Хант обнаружил серьезную проблему с безопасностью в других игрушках. Плюшевые медведи, собаки и прочая живность под брендом CloudPets от компании Spiral Toys тоже позволяют родителям записывать голосовые послания для своих детей и отправлять их игрушке, а детям — отвечать на них таким же образом. Как оказалось, MongoDB-база, содержащая 821 296 аккаунтов CloudPets (email-адреса, имена и пароли) и 2 182 337 пользовательских аудиозаписей, вообще находится в свободном доступе. При этом Хант отмечает, что, несмотря на использование bcrypt, большинство паролей настолько просты, что взломать их не составляет большого труда.

Судя по информации из поисковика Shodan, доступ к этой базе успели получить все, кто только мог, включая злоумышленников. Как раз в это время преступники начали массово брать базы данных «в заложники», удаляя из них информацию и требуя от администраторов выкуп; похоже, база CloudPets тоже пострадала от таких атак: данные в ней перезаписывались как минимум дважды, а разные группировки оставили в БД три сообщения с требованием выкупа. Интересно, что глава компании Марк Майерс «на голубом глазу» отрицает абсолютно все, начиная от взломов БД и требований выкупа и заканчивая тем, что кто-то мог прослушать и похитить аудиозаписи пользователей. Отлично, Марк, так держать.

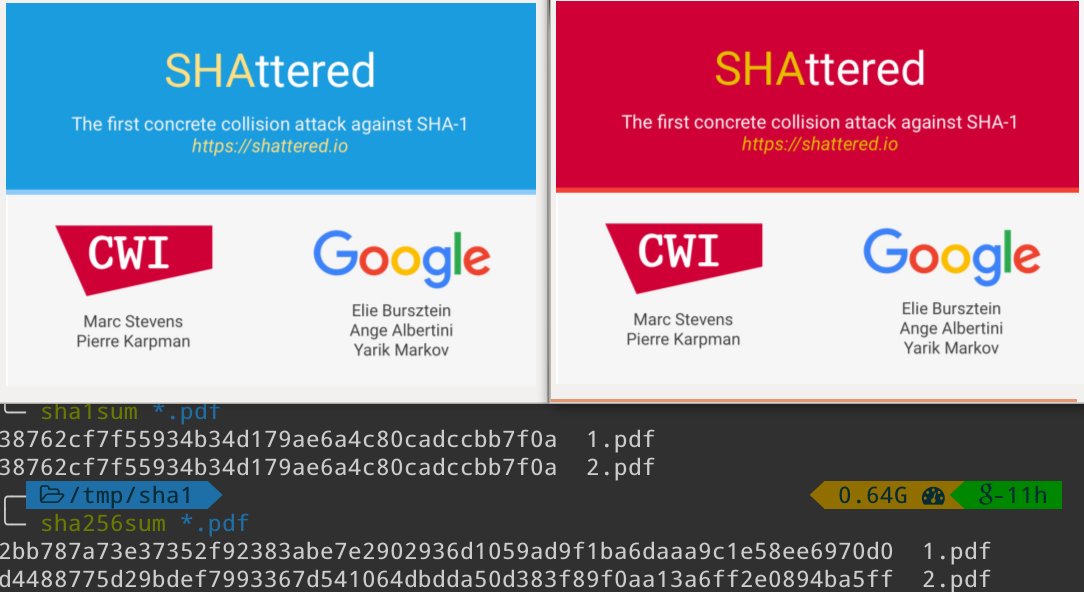

The SHAppening was SHAttered

Осенью 2015 года сводная группа ученых из ряда университетов мира представила доклад под названием The SHAppening. В опубликованном исследовании эксперты доказали, что криптоалгоритм SHA-1 уязвим к атакам на коллизии хеш-функций. Такое стало возможно благодаря разработанной учеными технике boomeranging, использующей GPU. Доклад был «теоретическим», на практике алгоритм никто не взламывал. Однако вскоре после публикации этого доклада Mozilla, Microsoft и Google объявили о своем решении поскорее «расстаться» с SHA-1.

Теперь теории остались в прошлом. 23 февраля 2017 года специалисты Google при поддержке ученых из нидерландского Центра математики и информатики (работавших над докладом The SHAppening) представили на суд публики отчет о первой реально выполненной коллизионной атаке на SHA-1, получившей имя SHAttered. В качестве доказательства успеха атаки специалисты опубликовали два PDF-файла с одинаковым хешем SHA-1, а также запустили специальный информационный сайт, посвященный взлому и ненадежности SHA-1 в целом.

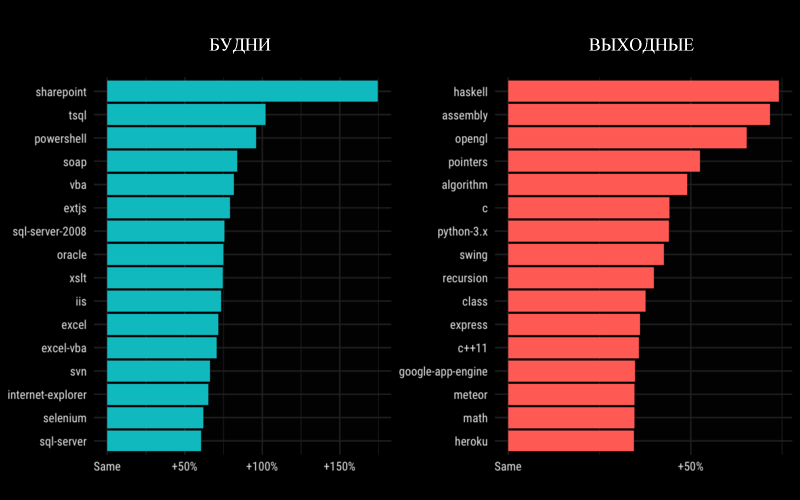

Самые популярные технологии и языки программирования выходного дня

Рейтинги популярности языков программирования появляются в интернете регулярно, но аналитик Stack Overflow Джулия Сайлдж (Julia Silge) решила подойти к этому вопросу с необычной стороны. Изучив огромную базу ресурса, Сайлдж установила, о чем пользователи чаще спрашивают в выходные дни, а о чем в будни. Как оказалось, по выходным разработчики выбирают совсем не те языки программирования и технологии, которыми пользуются на работе.

- Суммарно было изучено 10 451 274 вопроса, заданных в будние дни, и 2 132 073 вопроса, опубликованных в выходные. Из них исследователи выделили порядка 10 000 тегов, которые и использовались для анализа.

- Вопросы по будням и в выходные дни заметно отличаются. Если в будни пользователи чаще спрашивают о проприетарных, закрытых инструментах и корпоративном ПО, то в выходные пользователей интересуют такие вещи, как Heroku и Google App Engine, подходящие для быстрого создания прототипов.

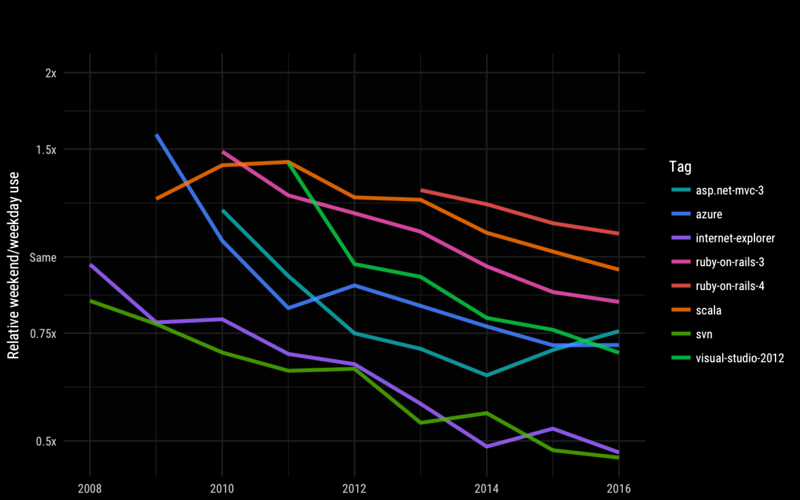

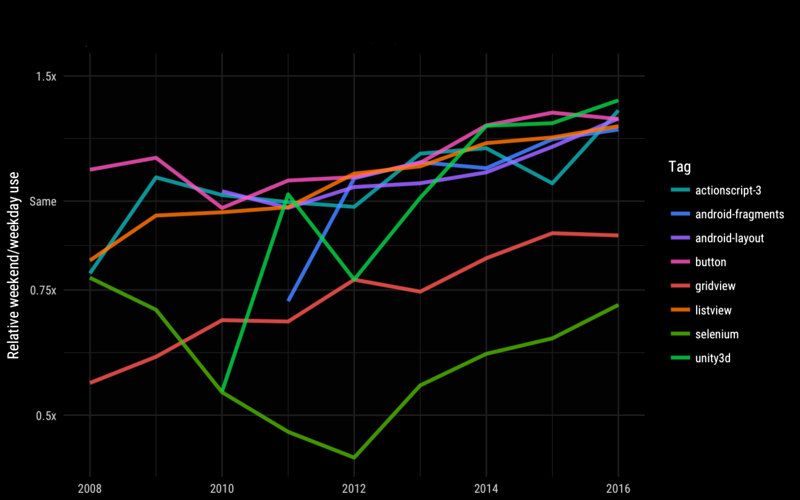

- Также исследователи проанализировали, как с годами меняется интерес сообщества к тем или иным технологиям и языкам. К примеру, популярность Ruby on Rails и Scala заметно снизилась, зато вопросы о Unity 3D стремительно набирают популярность.