Еще в конце 2016 года эксперты компаний Symantec и Palo Alto Networks сообщили об активности старого вредоноса Shamoon (также известного под названием Disttrack). Эту малварь впервые нашли еще в 2012 году, когда вредонос атаковал саудовскую нефтяную компанию Saudi Aramco. Тогда Shamoon изучали специалисты компаний Websense (нынешняя Forcepoint), Seculert, и «Лаборатории Касперского». В то время вредонос был настроен на стирание данных с 30 000 компьютеров и затирание MBR (Master Boot Record). Кроме того, по окончании работы малварь демонстрировала изображение горящего американского флага.

Специалисты «Лаборатории Касперского» не могли не заметить новую волну атак, и 6 марта 2017 года представили подробный отчет о Shamoon 2.0, который атаковал организации, работающие в критически важных и экономических секторах Саудовской Аравии. Атаки были зафиксированы 17 и 29 ноября 2016 года, а также 23 января 2017 года. Как и раньше основной задачей Shamoon 2.0 был массовый вывод из строя компьютерных систем зараженных организаций.

Исследуя ноябрьские атаки с применением Shamoon 2.0, эксперты «Лаборатории Касперского» обнаружили ранее неизвестную программу-вайпер, которая, предположительно, предназначалась для атаки на организации в Саудовской Аравии. Ее назвали StoneDrill.

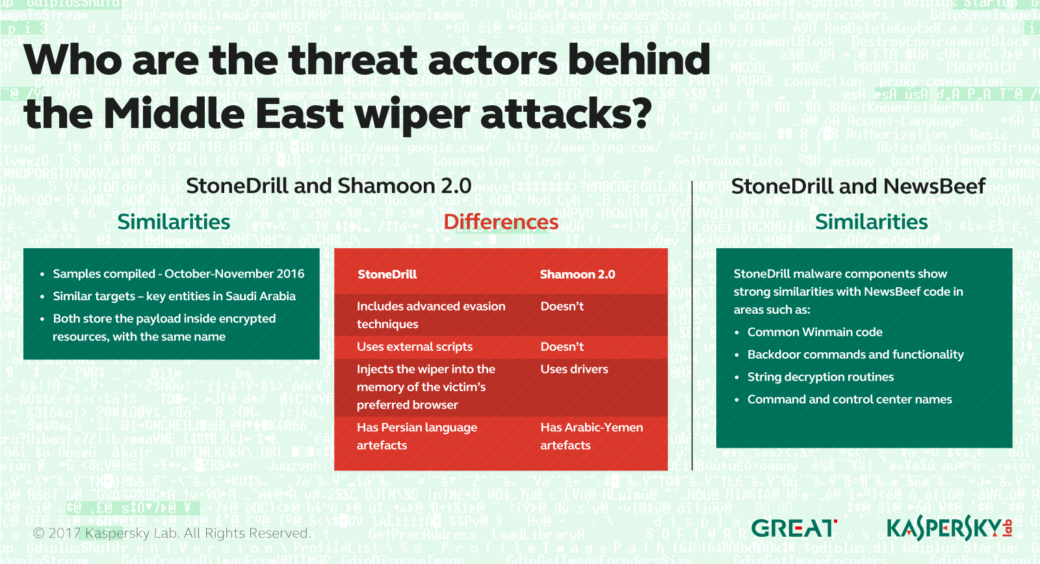

Исследователи сообщают, что StoneDrill имеет определенные «стилистические» сходства с Shamoon, но также применяет и другие интересные функции и методы, чтобы избежать обнаружения. Кроме того, одна из жертв StoneDrill, по данным Kaspersky Security Network (KSN), находилась в Европе, что позволило специалистам предположить, что стоящие за StoneDrill операторы расширяют зону своих интересов, которая теперь охватывает не только Ближний Восток, но и Европу.

Эксперты перечислили основные отличительные черты атак с использованием Shamoon и StoneDrill:

- в состав Shamoon 2.0, помимо его обычной вайпер-функциональности, входит полноценный модуль программы-вымогателя;

- Shamoon 2.0 содержит как 32-битные, так и 64-битные компоненты;

- образцы Shamoon, которые были проанализированы в январе 2017 года, не имеют интегрированного модуля коммуникации с командным центром, тогда как предыдущие версии включали базовую C&C-функциональность для связи с локальными серверами в сети жертвы;

- StoneDrill активно использует технологии обхода, чтобы избежать исполнения в песочнице;

- Shamoon включает ресурсы на йеменском арабском языке, тогда как StoneDrill в основном включает ресурсы на персидском языке. Впрочем, эксперты не исключают возможности того, что это только «ложные флаги» (false flag);

- в отличие от Shamoon, StoneDrill для своего развертывания не использует драйверы, он внедряет вайпер-модуль в память браузера, которым жертвы пользуются чаще всего;

- между Shamoon и StoneDrill имеется некоторое сходство;

- несколько общих свойств были обнаружены у StoneDrill и ранее проанализированных NewsBeef-атак.

Относительно связи между двумя вредоносами у специалистов есть несколько теорий. Так, возможно, StoneDrill был создан той же группировкой, которая разработала и применяет Shamoon. Также возможно, что малварь создали и используют две разные группы хакеров, которые просто имеют «общие интересы». Кроме того, всегда есть шанс, что все совпадения случайны, а Shamoon и StoneDrill, равно как и их операторы, вообще никак не связаны друг с другом. Эксперты пишут, что им самим наиболее вероятной представляется вторая теория.

Исследователи уже подготовили развернутый технический отчет, в котором они рассмотрели пока не действующую вымогательскую функциональность Shamoon 2.0, деструктивные возможности StoneDrill, а также детали и сходства вредоносных стилей и исходного кода вредоносных компонентов, обнаруженных в Shamoon, StoneDrill и NewsBeef. Ознакомиться с документом можно здесь (PDF).

Фото: Depositphotos